تاکنون هیچ رمزگشای قابل اطمینانی برای بازگردانی فایلهای آلوده به باجافزار پتیا وجود ندارد و فعلا پیشگیری، بهترین راهکار است.

۰

پیشنهاداتی برای پیشگیری از آلودگی باجافزاری

پتیا را بیشتر بشناسید

منبع : سايت خبری پلیس فتا

تاکنون هیچ رمزگشای قابل اطمینانی برای بازگردانی فایلهای آلوده به باجافزار پتیا وجود ندارد و فعلا پیشگیری، بهترین راهکار است.

به گزارش افتانا (پایگاه خبری امنیت فناوری اطلاعات)، باجافزار Petya از سال ۲۰۱۶ شروع به فعالیت کردهاست و نسخه تغییر یافته این باجافزار از ۲۷ ژون ۲۰۱۷ شروع به انتشار کرد که منجر به آلودگی بسیاری از سازمانها شد. این باجافزار مانند باجافزار WannaCry از آسیبپذیری SMB برای گسترش خود استفادهمیکند.

شرکت Symantec و Norton ادعا کردهاند که محصولات آنها از گسترش این باجافزار در استفاده از آسیبپذیری مذکور محافظت میکند. همچنین Symantec این باجافزار را تحت عنوان Ransom.Petya شناسایی میکند. شرکت Avast نیز اعلام کردهاست که آنتیویروس آنها قادر به شناسایی و حذف این باجافزار است. به این صورت که اگر سیستم توسط این باجافزار آلوده شد، آن را شناسایی و قرنطینه میکند و از بین میبرد. همچنین از ورود آن به سیستم هم جلوگیری میکند.

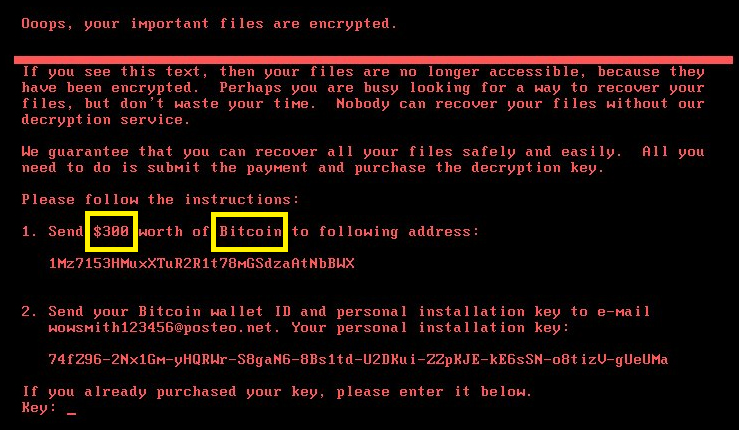

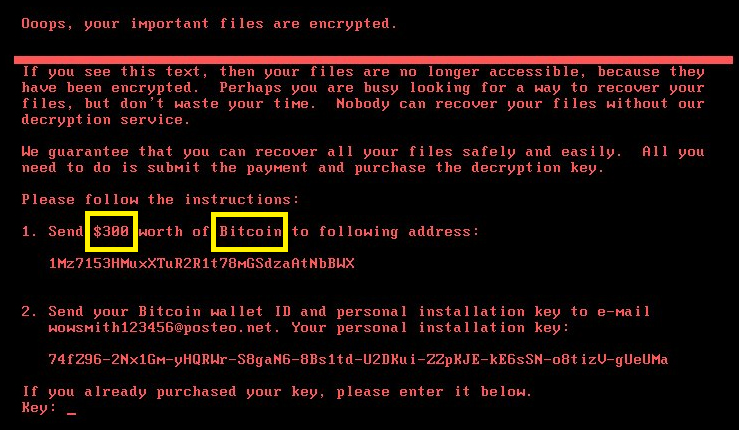

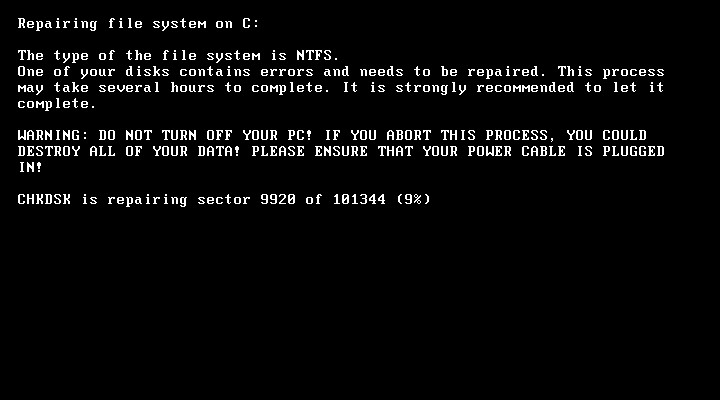

تفاوت این باجافزار با سایر باجافزارها در این است که علاوهبر رمز نگاری فایلها، جدول boot record یا همان MBR را نیز رمز نگاری میکند. در حملات روز گذشته، این باجافزار متن زیر در سیستم آلوده شده نمایش داده میشود که در آن درخواست ۳۰۰ دلار بهصورت بیت کوین برای رمزگشایی فایلها شدهاست:

باجافزار Petya برای انتشار خود از آسیبپذیری MS۱۷-۰۱۰ استفاده میکند که به عنوان Eternal Blue نیز شناختهمیشود. تا زمان تدوین این گزارش، عمدتا کشورهای اروپایی درگیر این باجافزار شدهاند و در این میان کشور اوکراین بیشترین میزان آلودگی را تا کنون داشتهاست ازجمله مترو کیِف، بانک ملی اوکراین، چندین فرودگاه و ... . تاکنون ۳۶ تراکنش بیتکوین برای آدرس بیتکوین مربوط به این باجافزار ثبت شدهاست و مبلغ آن حدود ۳.۶۳۶۷۶۹۴۶ بیت کوین معادل حدود ۸۹۰۰ دلار است.

تعدادی از کمپانیهای چندملیتی مانند Nivea، Maersk، WPP، Mondelez نیز خبر از آلودگی به این باجافزار دادهاند. تا این زمان مشخص نشدهاست که اهداف این باجافزار سازمانها و ارگانهای خاصی باشد، اما نسخه قبلی این باجافزار به منظور حمله به سازمانها طراحی شدهبود.

اگر فایلهای یک سیستم توسط این باجافزار رمز شود روشی برای بازگرداندن آنها وجود ندارد و متاسفانه تا کنون هیچ رمزگشای قابل اطمینانی برای بازگردانی فایلها در دسترس نیست و فعلا پیشگیری، بهترین راهکار است. حتی پرداخت وجه مورد درخواست، تضمینی برای رمزگشایی فایلها نیست.

باجافزار Petya به منظور آلودگی گسترده طراحی شدهاست و برای این منظور از آسیب پذیری EternalBlue استفادهمیکند. زمانی که استفاده از آسیبپذیری با موفقیت انجام شد، باجافزار خود را در سیستم هدف در شاخه C:\Windows کپی کرده و با بهکارگیری rundll۳۲.exe شروع به اجرای خود میکند. سپس این باجافزار شروع به رمزنگاری فایلها و MBR کرده و یک زمانبند برای ریبوت کردن سیستم بعد از یک ساعت به کار میگیرد.

رمزنگاری مورد استفاده این باجافزار AES-۱۲۸ with RSA است. فایلهای با فرمت .۳ds, .۷z, .accdb, .ai, .asp, .aspx, .avhd, .back, .bak, .c, .cfg, .conf, .cpp, .cs, .ctl,.dbf, .disk, .djvu, .doc, .docx, .dwg, .eml, .fdb, .gz, .h, .hdd, .kdbx, .mail, .mdb, .msg, .nrg, .ora, .ost, .ova, .ovf, .pdf, .php, .pmf, .ppt, .pptx, .pst, .pvi, .py, .pyc, .rar, .rtf, .sln, .sql, .tar, .vbox, .vbs, .vcb, .vdi, .vfd, .vmc, .vmdk, .vmsd, .vmx, .vsdx, .vsv, .work, .xls, .xlsx, .xvd, .zip مورد حمله این باجافزار قرار میگیرند.

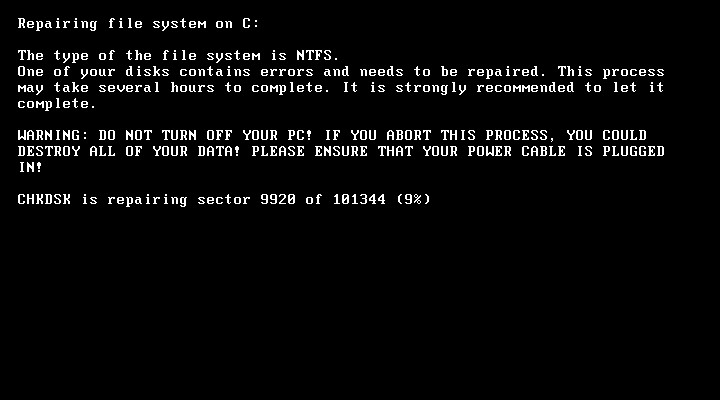

همچنین سعی میکند که Event log را نیز به منظور مخفی کردن اثرات خود پاک کند. پس از ریبوت شدن سیستم پیغام زیر مبنی بر چک کردن سیستم و سپس صفحه اصلی درخواست باج ظاهر میشود:

به منظور پیشگیری از ابتلا به باجافزار، سیستم ویندوز باید توسط آخرین وصلههای امنیتی بهروزرسانی شود. قبل از بازکردن فایلهای پیوست ایمیل، باید از فرستنده آن مطمئن شد. پروتکل SMB باید غیرفعال شود و patch MS۱۷-۰۱۰ از سایت ماکروسافت دریافت و نصب شود. لازم است پورتهای ۴۴۵ و ۱۳۹ بر روی فایروال بسته شود و اسکریپتهای ماکرو از فایلهای آفیسی که از ایمیل دریافت میشود، غیرفعال شوند. به جای باز کردن فایلهای آفیس با استفاده از نسخه کامل آفیس از office viewer استفاده شود.

فراهم کردن فیلترینگ مناسب و قوی برای فیلترکردن اسپم و جلوگیری از ایمیلهای فیشینگ، اسکن تمامی ایمیلهای ورودی و جروجی برای شناسایی تهدیدات و فیلتر کردن فایلهای اجرایی برای کاربران و پچکردن سیستمعاملها، نرمافزار، firm ware و تجهیزات کارهای دیگری است که باید انجام شود.

بکآپگیری دورهای از اطلاعات حساس، اطمینان از اینکه بکآپها به صورت مستقیم به کامپیوتر و شبکهای که از آن بکآپ گرفته میشود وصل نیست و ذخیره کردن بکآپها بر روی cloud و همچنین فضای ذخیرهسازی فیزیکی آفلاین را نیز در نظر داشتهباشید. بعضی از باجافزارها این قابلیت را دارند که بکآپهای تحت cloud را نیز lock کنند. در هر صورت بکآپها بهترین روش برای بازگرداندن دادههای رمز شده توسط باجافزار هستند. البته با توجه به اینکه سرورهای cloud در خارج از کشور ما هستند، لذا ذخیره بکآپها به این روش در کشور ما نیاز به رعایت ملاحظات امنیتی دارد و میتواند مورد استفاده قرار گیرد.

به گزارش افتانا (پایگاه خبری امنیت فناوری اطلاعات)، باجافزار Petya از سال ۲۰۱۶ شروع به فعالیت کردهاست و نسخه تغییر یافته این باجافزار از ۲۷ ژون ۲۰۱۷ شروع به انتشار کرد که منجر به آلودگی بسیاری از سازمانها شد. این باجافزار مانند باجافزار WannaCry از آسیبپذیری SMB برای گسترش خود استفادهمیکند.

شرکت Symantec و Norton ادعا کردهاند که محصولات آنها از گسترش این باجافزار در استفاده از آسیبپذیری مذکور محافظت میکند. همچنین Symantec این باجافزار را تحت عنوان Ransom.Petya شناسایی میکند. شرکت Avast نیز اعلام کردهاست که آنتیویروس آنها قادر به شناسایی و حذف این باجافزار است. به این صورت که اگر سیستم توسط این باجافزار آلوده شد، آن را شناسایی و قرنطینه میکند و از بین میبرد. همچنین از ورود آن به سیستم هم جلوگیری میکند.

تفاوت این باجافزار با سایر باجافزارها در این است که علاوهبر رمز نگاری فایلها، جدول boot record یا همان MBR را نیز رمز نگاری میکند. در حملات روز گذشته، این باجافزار متن زیر در سیستم آلوده شده نمایش داده میشود که در آن درخواست ۳۰۰ دلار بهصورت بیت کوین برای رمزگشایی فایلها شدهاست:

باجافزار Petya برای انتشار خود از آسیبپذیری MS۱۷-۰۱۰ استفاده میکند که به عنوان Eternal Blue نیز شناختهمیشود. تا زمان تدوین این گزارش، عمدتا کشورهای اروپایی درگیر این باجافزار شدهاند و در این میان کشور اوکراین بیشترین میزان آلودگی را تا کنون داشتهاست ازجمله مترو کیِف، بانک ملی اوکراین، چندین فرودگاه و ... . تاکنون ۳۶ تراکنش بیتکوین برای آدرس بیتکوین مربوط به این باجافزار ثبت شدهاست و مبلغ آن حدود ۳.۶۳۶۷۶۹۴۶ بیت کوین معادل حدود ۸۹۰۰ دلار است.

تعدادی از کمپانیهای چندملیتی مانند Nivea، Maersk، WPP، Mondelez نیز خبر از آلودگی به این باجافزار دادهاند. تا این زمان مشخص نشدهاست که اهداف این باجافزار سازمانها و ارگانهای خاصی باشد، اما نسخه قبلی این باجافزار به منظور حمله به سازمانها طراحی شدهبود.

اگر فایلهای یک سیستم توسط این باجافزار رمز شود روشی برای بازگرداندن آنها وجود ندارد و متاسفانه تا کنون هیچ رمزگشای قابل اطمینانی برای بازگردانی فایلها در دسترس نیست و فعلا پیشگیری، بهترین راهکار است. حتی پرداخت وجه مورد درخواست، تضمینی برای رمزگشایی فایلها نیست.

باجافزار Petya به منظور آلودگی گسترده طراحی شدهاست و برای این منظور از آسیب پذیری EternalBlue استفادهمیکند. زمانی که استفاده از آسیبپذیری با موفقیت انجام شد، باجافزار خود را در سیستم هدف در شاخه C:\Windows کپی کرده و با بهکارگیری rundll۳۲.exe شروع به اجرای خود میکند. سپس این باجافزار شروع به رمزنگاری فایلها و MBR کرده و یک زمانبند برای ریبوت کردن سیستم بعد از یک ساعت به کار میگیرد.

رمزنگاری مورد استفاده این باجافزار AES-۱۲۸ with RSA است. فایلهای با فرمت .۳ds, .۷z, .accdb, .ai, .asp, .aspx, .avhd, .back, .bak, .c, .cfg, .conf, .cpp, .cs, .ctl,.dbf, .disk, .djvu, .doc, .docx, .dwg, .eml, .fdb, .gz, .h, .hdd, .kdbx, .mail, .mdb, .msg, .nrg, .ora, .ost, .ova, .ovf, .pdf, .php, .pmf, .ppt, .pptx, .pst, .pvi, .py, .pyc, .rar, .rtf, .sln, .sql, .tar, .vbox, .vbs, .vcb, .vdi, .vfd, .vmc, .vmdk, .vmsd, .vmx, .vsdx, .vsv, .work, .xls, .xlsx, .xvd, .zip مورد حمله این باجافزار قرار میگیرند.

همچنین سعی میکند که Event log را نیز به منظور مخفی کردن اثرات خود پاک کند. پس از ریبوت شدن سیستم پیغام زیر مبنی بر چک کردن سیستم و سپس صفحه اصلی درخواست باج ظاهر میشود:

به منظور پیشگیری از ابتلا به باجافزار، سیستم ویندوز باید توسط آخرین وصلههای امنیتی بهروزرسانی شود. قبل از بازکردن فایلهای پیوست ایمیل، باید از فرستنده آن مطمئن شد. پروتکل SMB باید غیرفعال شود و patch MS۱۷-۰۱۰ از سایت ماکروسافت دریافت و نصب شود. لازم است پورتهای ۴۴۵ و ۱۳۹ بر روی فایروال بسته شود و اسکریپتهای ماکرو از فایلهای آفیسی که از ایمیل دریافت میشود، غیرفعال شوند. به جای باز کردن فایلهای آفیس با استفاده از نسخه کامل آفیس از office viewer استفاده شود.

فراهم کردن فیلترینگ مناسب و قوی برای فیلترکردن اسپم و جلوگیری از ایمیلهای فیشینگ، اسکن تمامی ایمیلهای ورودی و جروجی برای شناسایی تهدیدات و فیلتر کردن فایلهای اجرایی برای کاربران و پچکردن سیستمعاملها، نرمافزار، firm ware و تجهیزات کارهای دیگری است که باید انجام شود.

بکآپگیری دورهای از اطلاعات حساس، اطمینان از اینکه بکآپها به صورت مستقیم به کامپیوتر و شبکهای که از آن بکآپ گرفته میشود وصل نیست و ذخیره کردن بکآپها بر روی cloud و همچنین فضای ذخیرهسازی فیزیکی آفلاین را نیز در نظر داشتهباشید. بعضی از باجافزارها این قابلیت را دارند که بکآپهای تحت cloud را نیز lock کنند. در هر صورت بکآپها بهترین روش برای بازگرداندن دادههای رمز شده توسط باجافزار هستند. البته با توجه به اینکه سرورهای cloud در خارج از کشور ما هستند، لذا ذخیره بکآپها به این روش در کشور ما نیاز به رعایت ملاحظات امنیتی دارد و میتواند مورد استفاده قرار گیرد.

کد مطلب : 12826

https://aftana.ir/vdciqvaz.t1arr2bcct.htmlaftana.ir/vdciqvaz.t1arr2bcct.html