آسیبپذیری ۱۷ ساله مایکروسافت آفیس به نفوذگر اجازه نصب بدافزار را بدون تعامل با کاربر میدهد.

۰

حفاظت در برابر آسیبپذیری مایکروسافت آفیس

کنترل کامل سیستم قربانی با آسیبپذیری هفدهساله

منبع : وبگاه اخبار امنیتی فنآوری اطلاعات و ارتباطات

آسیبپذیری ۱۷ ساله مایکروسافت آفیس به نفوذگر اجازه نصب بدافزار را بدون تعامل با کاربر میدهد.

به گزارش افتانا (پایگاه خبری امنیت فناوری اطلاعات)، در شرایطی که جهان همچنان با تهدید ویژگی داخلی DDE «وصلهنشده» مایکروسافت آفیس مواجه است، محققان یک موضوع جدی در مولفه دیگری از آفیس کشف کردهاند که میتواند به مهاجمان اجازه دهد تا بدافزار را از راه دور بر روی رایانههای هدف نصب کنند.

این آسیبپذیری یک اشکال مربوط به حافظه است که در تمام نسخههای مایکروسافت آفیس منتشر شده در ۱۷ سال گذشته، ازجمله مایکروسافت آفیس ۳۶۵، وجود داشتهاست و در برابر تمام نسخههای سیستمعامل ویندوز ازجمله آخرین بهروزرسانی ویندوز ۱۰ کار میکند.

این آسیبپذیری که توسط محققان امنیتی Embedi کشف شدهاست، منجر به اجرای کد از راه دور میشود که به یک مهاجم تاییدنشده اجازه میدهد تا پس از باز کردن یک سند مخرب و بدون نیاز به تعامل با کاربر، کد مخرب را بر روی رایانه هدف اجرا کند.

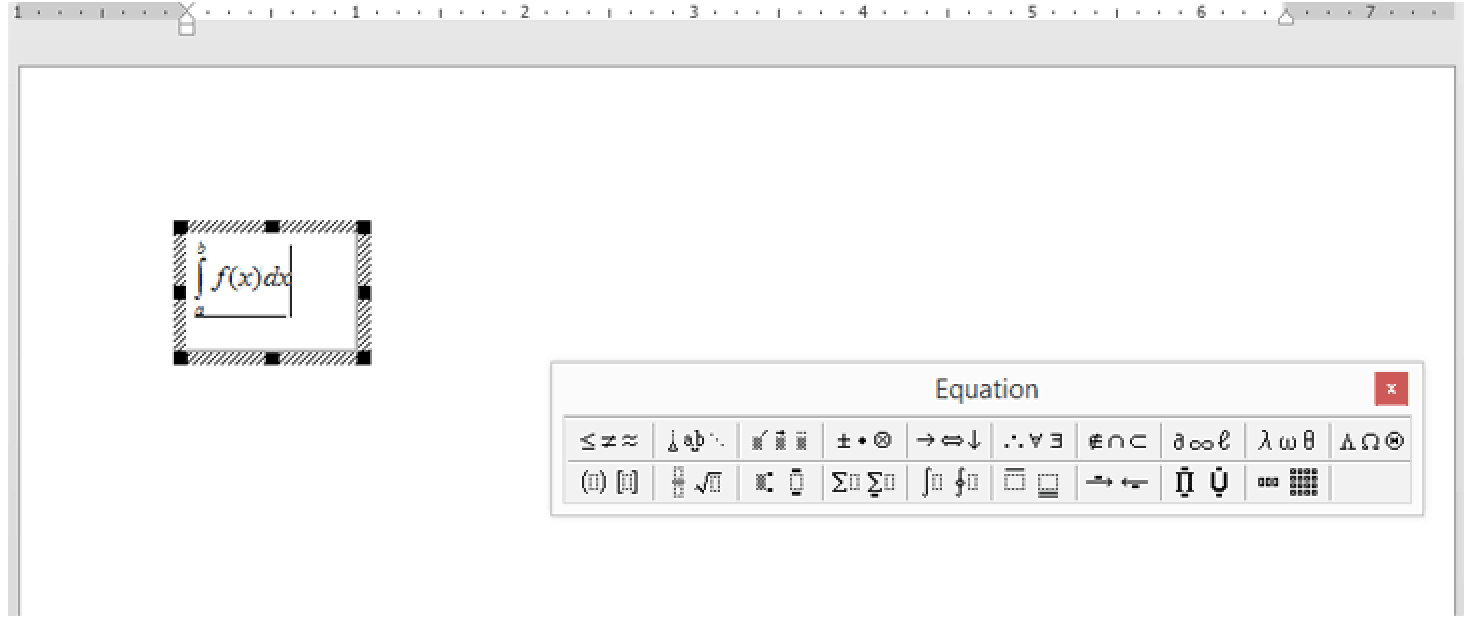

این آسیبپذیری که با شناسه CVE-۲۰۱۷-۱۱۸۸۲ ردیابی میشود، در EQNEDT۳۲.EXE، یک مولفه مایکروسافت آفیس وجود دارد که مسئول درج و ویرایش معادلههای ریاضی (اشیای OLE) موجود اسناد است.

با این حال، با توجه به عملیات نامناسب حافظه، این مولفه قادر به دستهبندی مناسب اشیا در حافظه نبوده و خرابی آن بهگونهای است که مهاجم میتواند کد مخرب را اجرا کند.

۱۷ سال پیش، EQNEDT۳۲.EXE در مایکروسافت آفیس ۲۰۰۰ معرفی شد و بهمنظور اطمینان از اینکه نرمافزار با اسناد نسخههای قدیمیتر سازگار باقی میماند در تمام نسخههای منتشر شده پس از مایکروسافت آفیس ۲۰۰۷ نگه داشتهشد.

برای بهرهبرداری از این آسیبپذیری به باز کردن یک پرونده مخرب خاص ساختهشده با یک نسخه آسیبدیده از نرمافزار مایکروسافت آفیس یا مایکروسافت وردپَد نیاز است. این آسیبپذیری میتواند برای کنترل کامل یک سامانه هنگام ترکیب با بهرهبرداری از افزایش امتیازات هسته ویندوز (با شناسه CVE-۲۰۱۷-۱۱۸۴۷)، مورد بهرهبرداری قرار بگیرد.

محققان Embedi درحالیکه دامنه این آسیبپذیری را توضیح میدهند چندین سناریوی حمله را نیز پیشنهاد کردهاند: «با قرار دادن چندین معادله ریاضی که آسیبپذیری توصیفشده را مورد بهرهبرداری قرار میدهند، امکان اجرای یک توالی دلخواه از دستورات وجود دارد (بهعنوان مثال، بارگیری یک پروندهی دلخواه از اینترنت و اجرای آن).

یکی از سادهترین راههای اجرای کد از راه دور، راهاندازی یک پرونده قابل اجرا از کارگزار WebDAV تحت کنترل یک مهاجم است. با این وجود، مهاجم میتواند از آسیبپذیری توصیفشده برای اجرای دستوراتی خط فرمان ویندوز استفاده کند. چنین دستوراتی میتواند بهعنوان بخشی از یک بهرهبرداری و راهاندازی WebClient بهکار رود.»

مایکروسافت با انتشار وصله این ماه با تغییر نحوه عملکرد نرمافزار آسیبدیده کنترل اشیا در حافظه، این آسیبپذیری را رفع کردهاست، بنابراین به کاربران بهشدت توصیه میشود تا برای جلوگیری از کنترل رایانههای خود توسط نفوذگران و مجرمان سایبری در اسرع وقت وصلههای امنیتی ماه نوامبر را اعمال کنند.

از آنجایی که این مولفه دارای تعدادی از مسائل امنیتی است که میتواند بهراحتی مورد بهرهبرداری قرار گیرد غیرفعال کردن آن میتواند بهترین راه برای اطمینان از امنیت سامانه شما باشد.

به گزارش افتانا (پایگاه خبری امنیت فناوری اطلاعات)، در شرایطی که جهان همچنان با تهدید ویژگی داخلی DDE «وصلهنشده» مایکروسافت آفیس مواجه است، محققان یک موضوع جدی در مولفه دیگری از آفیس کشف کردهاند که میتواند به مهاجمان اجازه دهد تا بدافزار را از راه دور بر روی رایانههای هدف نصب کنند.

این آسیبپذیری یک اشکال مربوط به حافظه است که در تمام نسخههای مایکروسافت آفیس منتشر شده در ۱۷ سال گذشته، ازجمله مایکروسافت آفیس ۳۶۵، وجود داشتهاست و در برابر تمام نسخههای سیستمعامل ویندوز ازجمله آخرین بهروزرسانی ویندوز ۱۰ کار میکند.

این آسیبپذیری که توسط محققان امنیتی Embedi کشف شدهاست، منجر به اجرای کد از راه دور میشود که به یک مهاجم تاییدنشده اجازه میدهد تا پس از باز کردن یک سند مخرب و بدون نیاز به تعامل با کاربر، کد مخرب را بر روی رایانه هدف اجرا کند.

این آسیبپذیری که با شناسه CVE-۲۰۱۷-۱۱۸۸۲ ردیابی میشود، در EQNEDT۳۲.EXE، یک مولفه مایکروسافت آفیس وجود دارد که مسئول درج و ویرایش معادلههای ریاضی (اشیای OLE) موجود اسناد است.

با این حال، با توجه به عملیات نامناسب حافظه، این مولفه قادر به دستهبندی مناسب اشیا در حافظه نبوده و خرابی آن بهگونهای است که مهاجم میتواند کد مخرب را اجرا کند.

۱۷ سال پیش، EQNEDT۳۲.EXE در مایکروسافت آفیس ۲۰۰۰ معرفی شد و بهمنظور اطمینان از اینکه نرمافزار با اسناد نسخههای قدیمیتر سازگار باقی میماند در تمام نسخههای منتشر شده پس از مایکروسافت آفیس ۲۰۰۷ نگه داشتهشد.

برای بهرهبرداری از این آسیبپذیری به باز کردن یک پرونده مخرب خاص ساختهشده با یک نسخه آسیبدیده از نرمافزار مایکروسافت آفیس یا مایکروسافت وردپَد نیاز است. این آسیبپذیری میتواند برای کنترل کامل یک سامانه هنگام ترکیب با بهرهبرداری از افزایش امتیازات هسته ویندوز (با شناسه CVE-۲۰۱۷-۱۱۸۴۷)، مورد بهرهبرداری قرار بگیرد.

محققان Embedi درحالیکه دامنه این آسیبپذیری را توضیح میدهند چندین سناریوی حمله را نیز پیشنهاد کردهاند: «با قرار دادن چندین معادله ریاضی که آسیبپذیری توصیفشده را مورد بهرهبرداری قرار میدهند، امکان اجرای یک توالی دلخواه از دستورات وجود دارد (بهعنوان مثال، بارگیری یک پروندهی دلخواه از اینترنت و اجرای آن).

یکی از سادهترین راههای اجرای کد از راه دور، راهاندازی یک پرونده قابل اجرا از کارگزار WebDAV تحت کنترل یک مهاجم است. با این وجود، مهاجم میتواند از آسیبپذیری توصیفشده برای اجرای دستوراتی خط فرمان ویندوز استفاده کند. چنین دستوراتی میتواند بهعنوان بخشی از یک بهرهبرداری و راهاندازی WebClient بهکار رود.»

مایکروسافت با انتشار وصله این ماه با تغییر نحوه عملکرد نرمافزار آسیبدیده کنترل اشیا در حافظه، این آسیبپذیری را رفع کردهاست، بنابراین به کاربران بهشدت توصیه میشود تا برای جلوگیری از کنترل رایانههای خود توسط نفوذگران و مجرمان سایبری در اسرع وقت وصلههای امنیتی ماه نوامبر را اعمال کنند.

از آنجایی که این مولفه دارای تعدادی از مسائل امنیتی است که میتواند بهراحتی مورد بهرهبرداری قرار گیرد غیرفعال کردن آن میتواند بهترین راه برای اطمینان از امنیت سامانه شما باشد.

کد مطلب : 13436

https://aftana.ir/vdcg3t9q.ak9ww4prra.htmlaftana.ir/vdcg3t9q.ak9ww4prra.html