بررسی پژوهشگران Palo Alto Networks نشان میدهد گروه OilRig همچنان به نهادهای دولتی مستقر در خاورمیانه حمله میکند.

۰

بررسی پژوهشگران Palo Alto Networks

هکرهای OilRig همچنان خاورمیانه را هدف گرفتهاند

منبع : مرکز مدیریت راهبردی افتا

بررسی پژوهشگران Palo Alto Networks نشان میدهد گروه OilRig همچنان به نهادهای دولتی مستقر در خاورمیانه حمله میکند.

به گزارش افتانا (پایگاه خبری امنیت فناوری اطلاعات)، گروه OilRig همچنان در حال انجام حملات مداوم با استفاده از ابزارها و تکنیکهای شناختهشده علیه نهادهای دولتی در منقطه خاورمیانه است. در حملات از ایمیلهای فیشینگ استفاده شدهاست و قربانی با روشهای مهندسی اجتماعی وادار به اجرای یک پیوست مخرب میشود. در پیوستها از تروجان OopsIE که در فوریه ۲۰۱۸ شناسایی شده، استفاده شدهاست. در حملات گروه OilRig، قابلیتهای OopsIE مشابه نسخههای قبلی این تروجان است، اما برخی قابلیتهای مقابله با تحلیل و شناسایی ماشین مجازی در آن بهکار گرفته شدهاست تا سیستمهای دفاعی خودکار دور زدهشوند.

پژوهشگران Palo Alto Networks در جولای ۲۰۱۸ موجی از حملات گروه OilRig را گزارش کردند که با کمک ابزاری به نام QUADAGENT، یک آژانس دولتی مستقر در خاورمیانه را هدف گرفتهبود. در این حملات ایمیلهای فیشینگی از آدرسهای بهسرقت رفته از سازمان هدف مشاهده شد که به جای QUADAGENT، تروجان OopsIE به عنوان بدنه در آنها منتقل شدهاست. موضوع ایمیلها با زبان عربی نوشته شدهاست که ترجمه آن عبارت «آموزش مدیریت مداوم کسبوکار» است. با توجه به بررسیهای انجامشده، گروههای مورد هدف شامل افرادی هستند که اسناد و مقالاتی را بهصورت عمومی در موضوع مدیریت مداوم کسبوکار منتشر کردهاند.

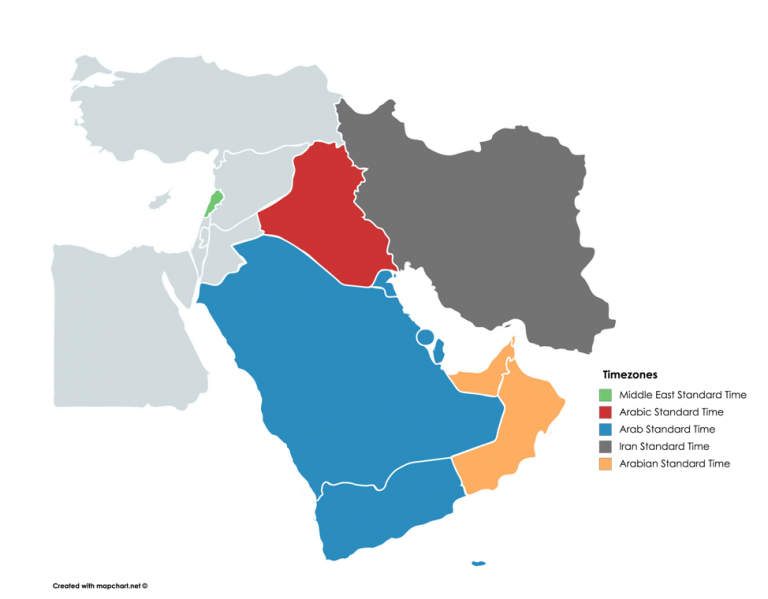

تروجان OopsIE حملات خود را با اجرای چندین عملگر ضدتحلیل و سندباکس آغاز میکند. تروجان عملگرهای بررسی فن پردازنده، بررسی دما، بررسی نشانگر موس، بررسی دیسک سخت، بررسی مادربورد، بررسی Sandboxie DLL، بررسی VBox DLL، بررسی VMware DLL، بررسی منطقه زمانی (که اطمینان حاصل شود منطقه زمانی قربانی در مناطق خاورمیانه (UTC+۲)، عربی (UTC+۳)، ایران (UTC+۳,۵) و غیره باشد و بررسی تعامل انسان را اجرا میکند. در صورتی که بررسیها مطابق پارامترهای تعیین شده در بدافزار نباشد، تروجان بدون انجام فعالیتی خارج میشود.

تروجان OopsIE منتقل شده در این حملات دارای قابلیتهای مشابه نسخه قبلی این بدافزار است. تشابه اصلی استفاده از فعالیتهای زمانبندی شده برای اجرای دستورات بهصورت پایدار در سیستم است. همچنین فرایند کلی ارتباط با سرور C&C نیز مشابه نسخه قبلی است. علاوهبر این، مشابه نسخه قبلی، تروجان استفادهشده در این حمله نیز از اشیاء مرورگر اینترنت اکسپلورر برای دریافت دستورها استفاده میکند.

با این حال، چندین تفاوت نیز بین این نسخه و نسخه قبلی مشاهده میشود. در نگاه اول، در این نسخه تعداد زیادی از رشتهها مبهمسازی شدهاند. مورد دیگر، تکنیکهای مقابله با محیطهای تحلیل است که پیشتر به عملگرهای آن اشاره شد. برخی تفاوتهای جزئی نیز در کد نسخه جدید مشاهده شدهاست. یک تفاوت بارز در مقایسه با نسخه قبلی، نحوه نمایش آدرس سرور C&C است که در این نسخه آدرس سرورها یا پارامترهای موجود در آنها معکوس شدهاند، بدینصورت که chk به khc ،what به tahw و resp به pser تبدیل شدهاست.

درنهایت باید اشاره کرد که گروه OilRig همچنان یک تهدید فعال در منطقه خاورمیانه است. این گروه در تلاش است تا در عین حال که از تکنیکهای مشابه و تکراری استفاده میکند، ابزارهای خود را توسعه دهد و به آنها قابلیتهای بیشتری را اضافه کند. در این موج حمله نیز آنها قابلیتهای ضدتحلیل را به بدافزار خود اضافه کردند. با این حال تاکتیکهای استفاده شده توسط آنها بهطور کلی پیشرفته نیست و سازمانها با پیادهسازی رویکردهای ساده امنیتی میتوانند خود را در برابر این تهدید محافظت کنند.

IoCها:

هشها:

سرورهای C&C:

به گزارش افتانا (پایگاه خبری امنیت فناوری اطلاعات)، گروه OilRig همچنان در حال انجام حملات مداوم با استفاده از ابزارها و تکنیکهای شناختهشده علیه نهادهای دولتی در منقطه خاورمیانه است. در حملات از ایمیلهای فیشینگ استفاده شدهاست و قربانی با روشهای مهندسی اجتماعی وادار به اجرای یک پیوست مخرب میشود. در پیوستها از تروجان OopsIE که در فوریه ۲۰۱۸ شناسایی شده، استفاده شدهاست. در حملات گروه OilRig، قابلیتهای OopsIE مشابه نسخههای قبلی این تروجان است، اما برخی قابلیتهای مقابله با تحلیل و شناسایی ماشین مجازی در آن بهکار گرفته شدهاست تا سیستمهای دفاعی خودکار دور زدهشوند.

پژوهشگران Palo Alto Networks در جولای ۲۰۱۸ موجی از حملات گروه OilRig را گزارش کردند که با کمک ابزاری به نام QUADAGENT، یک آژانس دولتی مستقر در خاورمیانه را هدف گرفتهبود. در این حملات ایمیلهای فیشینگی از آدرسهای بهسرقت رفته از سازمان هدف مشاهده شد که به جای QUADAGENT، تروجان OopsIE به عنوان بدنه در آنها منتقل شدهاست. موضوع ایمیلها با زبان عربی نوشته شدهاست که ترجمه آن عبارت «آموزش مدیریت مداوم کسبوکار» است. با توجه به بررسیهای انجامشده، گروههای مورد هدف شامل افرادی هستند که اسناد و مقالاتی را بهصورت عمومی در موضوع مدیریت مداوم کسبوکار منتشر کردهاند.

تروجان OopsIE حملات خود را با اجرای چندین عملگر ضدتحلیل و سندباکس آغاز میکند. تروجان عملگرهای بررسی فن پردازنده، بررسی دما، بررسی نشانگر موس، بررسی دیسک سخت، بررسی مادربورد، بررسی Sandboxie DLL، بررسی VBox DLL، بررسی VMware DLL، بررسی منطقه زمانی (که اطمینان حاصل شود منطقه زمانی قربانی در مناطق خاورمیانه (UTC+۲)، عربی (UTC+۳)، ایران (UTC+۳,۵) و غیره باشد و بررسی تعامل انسان را اجرا میکند. در صورتی که بررسیها مطابق پارامترهای تعیین شده در بدافزار نباشد، تروجان بدون انجام فعالیتی خارج میشود.

تروجان OopsIE منتقل شده در این حملات دارای قابلیتهای مشابه نسخه قبلی این بدافزار است. تشابه اصلی استفاده از فعالیتهای زمانبندی شده برای اجرای دستورات بهصورت پایدار در سیستم است. همچنین فرایند کلی ارتباط با سرور C&C نیز مشابه نسخه قبلی است. علاوهبر این، مشابه نسخه قبلی، تروجان استفادهشده در این حمله نیز از اشیاء مرورگر اینترنت اکسپلورر برای دریافت دستورها استفاده میکند.

با این حال، چندین تفاوت نیز بین این نسخه و نسخه قبلی مشاهده میشود. در نگاه اول، در این نسخه تعداد زیادی از رشتهها مبهمسازی شدهاند. مورد دیگر، تکنیکهای مقابله با محیطهای تحلیل است که پیشتر به عملگرهای آن اشاره شد. برخی تفاوتهای جزئی نیز در کد نسخه جدید مشاهده شدهاست. یک تفاوت بارز در مقایسه با نسخه قبلی، نحوه نمایش آدرس سرور C&C است که در این نسخه آدرس سرورها یا پارامترهای موجود در آنها معکوس شدهاند، بدینصورت که chk به khc ،what به tahw و resp به pser تبدیل شدهاست.

درنهایت باید اشاره کرد که گروه OilRig همچنان یک تهدید فعال در منطقه خاورمیانه است. این گروه در تلاش است تا در عین حال که از تکنیکهای مشابه و تکراری استفاده میکند، ابزارهای خود را توسعه دهد و به آنها قابلیتهای بیشتری را اضافه کند. در این موج حمله نیز آنها قابلیتهای ضدتحلیل را به بدافزار خود اضافه کردند. با این حال تاکتیکهای استفاده شده توسط آنها بهطور کلی پیشرفته نیست و سازمانها با پیادهسازی رویکردهای ساده امنیتی میتوانند خود را در برابر این تهدید محافظت کنند.

IoCها:

هشها:

۳۶e۶۶۵۹۷a۳ff۸۰۸acf۹b۳ed۹bc۹۳a۳۳a۰۲۷۶۷۸b۱e۲۶۲۷۰۷۶۸۲a۲fd۱de۷۷۳۱e۲۳ •

۰۵۵b۷۶۰۷۸۴۸۷۷۷۶۳۴b۲b۱۷a۵c۵۱da۷۹۴۹۸۲۹ff۸۸۰۸۴c۳cb۳۰bcb۳e۵۸aae۵d۸e۹ •

۶b۲۴۰۱۷۸eedba۴ebc۹f۱c۸b۵۶bac۰۲۶۷۶ce۸۹۶e۶۰۹۵۷۷f۴fb۶۴fa۹۷۷d۶۷c۰۷۶۱ •

۹e۸ec۰۴e۵۳۴db۱e۷۱۴۱۵۹cc۶۸۸۹۱be۴۵۴c۲۴۵۹f۱۷۹ab۱df۲۷d۷f۸۹d۲b۶۷۹۳b۱۷ •

۰۵۵b۷۶۰۷۸۴۸۷۷۷۶۳۴b۲b۱۷a۵c۵۱da۷۹۴۹۸۲۹ff۸۸۰۸۴c۳cb۳۰bcb۳e۵۸aae۵d۸e۹ •

۶b۲۴۰۱۷۸eedba۴ebc۹f۱c۸b۵۶bac۰۲۶۷۶ce۸۹۶e۶۰۹۵۷۷f۴fb۶۴fa۹۷۷d۶۷c۰۷۶۱ •

۹e۸ec۰۴e۵۳۴db۱e۷۱۴۱۵۹cc۶۸۸۹۱be۴۵۴c۲۴۵۹f۱۷۹ab۱df۲۷d۷f۸۹d۲b۶۷۹۳b۱۷ •

سرورهای C&C:

defender-update[.]com •

کد مطلب : 14465

https://aftana.ir/vdcjixev.uqexmzsffu.htmlaftana.ir/vdcjixev.uqexmzsffu.html