مرکز ماهر درباره آسیبپذیری روترهای میکروتیک و ادامه سوءاستفاده مهاجمان از آنها به کاربران هشدار داد.

۰

منبع : مرکز ماهر

مرکز ماهر درباره آسیبپذیری روترهای میکروتیک و ادامه سوءاستفاده مهاجمان از آنها به کاربران هشدار داد.

به گزارش افتانا (پایگاه خبری امنیت فناوری اطلاعات)، تجهیزات ارتباطی شرکت میکروتیک بهویژه روترهای تولید این شرکت در کشور و عموماً در شبکههای کوچک و متوسط، بسیار استفاده میشوند. از ابتدای سال جاری، چندین آسیبپذیری حیاتی در این تجهیزات شناسایی و منتشر شد. اهمیت این آسیبپذیریها به حدی است که امکان دسترسی کامل مهاجم به تجهیز، استخراج رمز عبور و دسترسی به محتوای ترافیک عبوری از روتر را فراهم میکند. ازجمله مخاطرات دسترسی به ترافیک عبوری، میتوان به امکان شنود و بررسی ترافیک شبکه قربانی بر روی پروتکلهای SMB,HTTP,SMTP,FTP,… اشاره کرد که نفوذگر با انتقال جریان ترافیک دستگاه آلوده به مقصد موردنظر، امکان بهدست آوردن تمامی رمزهای عبور را فراهم می کند که بهصورت متن آشکار در حال تبادل در شبکه قربانی است. با توجه به در معرض خطر قرار داشتن این تجهیزات و اهمیت آسیبپذیری آنها، مرکز ماهر از ابتدای سال حداقل ۶ مرتبه اطلاعیه و هشدار جدی عمومی از طریق وبسایت و شبکه تعاملی منتشر کردهاست.

با رصد انجامشده تعداد دستگاههای فعال میکروتیک در روز ۱۰ مردادماه ۱۳۹۷ در کشور برابر با 69هزار و 805 عدد بودهاست. تعداد دستگاههای آسیبپذیر شناسایی شده توسط مرکز ماهر در ۱۴ مردادماه ۱۳۹۷ تعداد ۱۶هزار و 114 عدد بودهاست که تمامی این ۱۶ هزار دستگاه در معرض نفوذ قرار داشتند. اطلاعرسانی چندینباره مرکز ماهر، درباره ضرورت بهروزرسانی و انجام اقدامات لازم جهت جلوگیری و گسترش این تهدید صورت گرفتهاست. علاوهبر این اقداماتی چون قطع ارتباط از خارج کشور به دستگاههای داخل کشور شامل پورت ۸۲۹۱ (winbox) توانست تا حدی مانع افزایش تعداد قربانیان شود.

با وجود همه اقدامات صورتگرفته متاسفانه مشاهدهشد بهدلیل عدم همکاری مالکان این تجهیزات به ویژه شرکتهای خدمات اینترنتی که مالک یا بهره بردار بخش عمده این تجهیزات هستند، بسیاری از روترهای فعال در کشور همچنان بهروزرسانی نشده و آسیبپذیر هستند. بررسی این تجهیزات نشان داده که هریک به دفعات مورد نفوذ مهاجمان مختلف قرار گرفتهاست.

در موج اخیر حمله و سوءاستفاده از تجهیزات آسیبپذیر میکروتیک، مهاجمان با تزریق کدهای ارزکاوی از ظرفیت پردازشی کاربران عبورکننده از این روترها در هنگام مرور وب بهرهبرداری میکنند. این حملات اصطلاحاً CryptoJacking نام دارد.

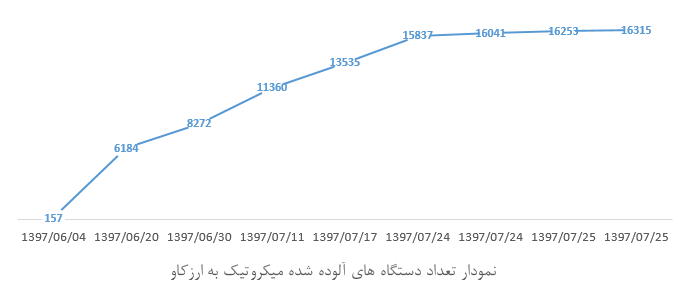

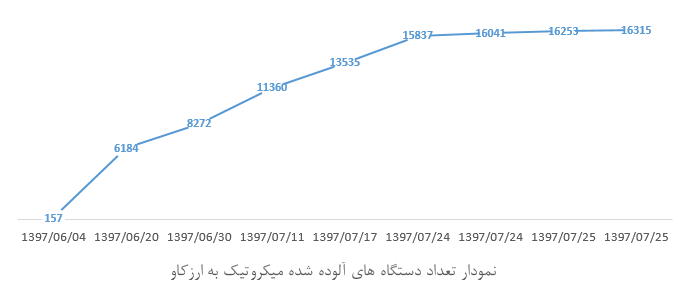

رسانهای شدن خبر آلودگی بیش از ۷۰ هزار دستگاه میکروتیک به ارزکاو در کشور برزیل، موجب شروع انتشار موج دوم استفاده از آسیبپذیریهای دستگاههای میکروتیک اینبار با هدف بهرهبرداری ارزکاوی آغاز شد. همزمان نیز مرکز ماهر اقدام به رصد فضای سایبری کشور کرد که در نخستین مشاهدات، ۱۵۷ دستگاه آلوده میکروتیک به ارزکاو در کشور مشاهدهشد. مرکز ماهر برای جلوگیری از افزایش خسارات ناشی از این حملات، اقدام به انتشار چندین اطلاعیه و ارائه راهکاریهای کنترلی کرد، اما بهدلیل توجه ناکافی به هشدارها و اطلاعیههای مرکز ماهر و توجه نشان دادن هکرها به این نوع حملات و همچنین آلودهسازی دستگاهها توسط فرایند خودکار شاهد افزایش روزافزون تعداد دستگاههای آلودهشده در کشور هستیم. روند صعودی این حمله در نمودار زیر نمایش داده شدهاست. همانطور که در بخشهایی از نمودار مشاهده میشود در روزهای اخیر این روند صعودی تسریع شده و بهصورت ساعتی در حال افزایش تعداد قربانیان است.

تا لحظه نگارش این گزارش بیش از 17هزار و 452 دستگاه آلوده در کشور مشاهده شدهاست. در حال حاضر از نظر آلودگی روترهای میکروتیک به بدافزار استحصال رمز ارز، ایران پس از کشورهای برزیل، هند و اندونزی رتبه چهارم را داراست. بررسیهای کارشناسان مرکز ماهر حاکی از این نکته است که منشاء حملات این 17هزار و 452 دستگاه حداکثر ۲۴ مهاجم هستند.

نکته قابل تامل این است که بسیاری از قربانیان فوق با توجه به نفوذ پیشین مهاجمان و سرقت رمز عبور و اخذ دسترسی، حتی بعد از بهروزرسانی firmware نیز همچنان در کنترل مهاجمان قرار دارند. شرکتهای بزرگ و کوچک ارائه خدمات اینترنت و شماری از سازمانها و دستگاههای دولتی ازجمله قربانیان این حمله هستند.

دستورالعمل پاکسازی دستگاههای آلوده

با در نظر گرفتن این شرایط، لازم است به منظور اطمینان از رفع آلودگی احتمالی و جلوگیری از آسیبپذیری مجدد، اقدامات زیر صورت پذیرد:

- قطع ارتباط روتر از شبکه

- بازگردانی به تنظیمات کارخانهای (Factory reset)

- بهروزرسانی firmware به آخرین نسخه منتشر شده توسط شرکت میکروتیک

- تنظیم مجدد روتر

- غیرفعال کردن دسترسی به پورتهای مدیریتی (telnet,ssh,winbox,web) از خارج شبکه (دسترسی مدیریتی صرفاً از شبکه داخلی صورت گیرد یا در صورتی که از خارج از شبکه لازم است برقرار باشد باید از طریق ارتباط VPN انجام شود)

- با توجه به احتمال قوی نشت رمز عبور قبلی، حتما این رمز عبور را در روتر و سایر سیستمهای تحت کنترل خود تغییر دهید.

درصورتیکه راهاندازی و تنظیم مجدد ممکن نیست، میتوان مراحل زیر را برای پاکسازی روتر اجرا کرد. با این وجود همچنان روش فوق توصیه میشود:

- اعمال آخرین نسخه بهروزرسانی بر روی دستگاههای میکروتیک

- بررسی گروههای کاربری و حسابهای دسترسی موجود

- تغییر رمز عبور حسابهای موجود و حذف نامهای کاربری اضافی و بدون کاربرد

- بررسی فایلهای webproxy/error.html و flash/webproxy/error.html

- حذف اسکریپت ارزکاوی (coinhive) از فایل

- حذف هرگونه تگاسکریپت اضافه فراخوانی شده در این فایلها

- حذف تمامی Scheduler Taskهای مشکوک

- حذف تمامی اسکریپتهای مشکوک در مسیر System/Script

- حذف تمامی فایلهای مشکوک در مسیر فایل سیستم و پوشههای موجود

- بررسی تنظیمات بخش فایروال و حذف Ruleهای اضافی و مشکوک

- اضافه کردن Ruleهایی برای اعمال محدودیت دسترسی از شبکههای غیرمجاز

- بررسی جدول NAT و حذف قوانین اضافی و مشکوک

- غیرفعال کردن دسترسی Web و Telnet

- محدود کردن دسترسیهای مجاز به Winbox

- غیرفعال کردن دسترسی به پورتهای مدیریتی از خارج شبکه داخلی

- بررسی تنظیمات بخش Sniffer و غیرفعال کردن Capture و Streaming در صورت عدم استفاده

- غیرفعال کردن تنظیمات Socks در صورت عدم استفاده

فهرست تمامی تجهیزات آلوده شناساییشده به تفکیک شرکتها و سازمانهای مالک به سازمان تنظیم مقررات رادیویی ارسال شده و تبعا درصورت عدم اقدام این شرکتها در راستای پاکسازی و رفع آسیبپذیری، راهکارهای قانونی توسط آن سازمان اجرا خواهدشد.

به گزارش افتانا (پایگاه خبری امنیت فناوری اطلاعات)، تجهیزات ارتباطی شرکت میکروتیک بهویژه روترهای تولید این شرکت در کشور و عموماً در شبکههای کوچک و متوسط، بسیار استفاده میشوند. از ابتدای سال جاری، چندین آسیبپذیری حیاتی در این تجهیزات شناسایی و منتشر شد. اهمیت این آسیبپذیریها به حدی است که امکان دسترسی کامل مهاجم به تجهیز، استخراج رمز عبور و دسترسی به محتوای ترافیک عبوری از روتر را فراهم میکند. ازجمله مخاطرات دسترسی به ترافیک عبوری، میتوان به امکان شنود و بررسی ترافیک شبکه قربانی بر روی پروتکلهای SMB,HTTP,SMTP,FTP,… اشاره کرد که نفوذگر با انتقال جریان ترافیک دستگاه آلوده به مقصد موردنظر، امکان بهدست آوردن تمامی رمزهای عبور را فراهم می کند که بهصورت متن آشکار در حال تبادل در شبکه قربانی است. با توجه به در معرض خطر قرار داشتن این تجهیزات و اهمیت آسیبپذیری آنها، مرکز ماهر از ابتدای سال حداقل ۶ مرتبه اطلاعیه و هشدار جدی عمومی از طریق وبسایت و شبکه تعاملی منتشر کردهاست.

با رصد انجامشده تعداد دستگاههای فعال میکروتیک در روز ۱۰ مردادماه ۱۳۹۷ در کشور برابر با 69هزار و 805 عدد بودهاست. تعداد دستگاههای آسیبپذیر شناسایی شده توسط مرکز ماهر در ۱۴ مردادماه ۱۳۹۷ تعداد ۱۶هزار و 114 عدد بودهاست که تمامی این ۱۶ هزار دستگاه در معرض نفوذ قرار داشتند. اطلاعرسانی چندینباره مرکز ماهر، درباره ضرورت بهروزرسانی و انجام اقدامات لازم جهت جلوگیری و گسترش این تهدید صورت گرفتهاست. علاوهبر این اقداماتی چون قطع ارتباط از خارج کشور به دستگاههای داخل کشور شامل پورت ۸۲۹۱ (winbox) توانست تا حدی مانع افزایش تعداد قربانیان شود.

با وجود همه اقدامات صورتگرفته متاسفانه مشاهدهشد بهدلیل عدم همکاری مالکان این تجهیزات به ویژه شرکتهای خدمات اینترنتی که مالک یا بهره بردار بخش عمده این تجهیزات هستند، بسیاری از روترهای فعال در کشور همچنان بهروزرسانی نشده و آسیبپذیر هستند. بررسی این تجهیزات نشان داده که هریک به دفعات مورد نفوذ مهاجمان مختلف قرار گرفتهاست.

در موج اخیر حمله و سوءاستفاده از تجهیزات آسیبپذیر میکروتیک، مهاجمان با تزریق کدهای ارزکاوی از ظرفیت پردازشی کاربران عبورکننده از این روترها در هنگام مرور وب بهرهبرداری میکنند. این حملات اصطلاحاً CryptoJacking نام دارد.

رسانهای شدن خبر آلودگی بیش از ۷۰ هزار دستگاه میکروتیک به ارزکاو در کشور برزیل، موجب شروع انتشار موج دوم استفاده از آسیبپذیریهای دستگاههای میکروتیک اینبار با هدف بهرهبرداری ارزکاوی آغاز شد. همزمان نیز مرکز ماهر اقدام به رصد فضای سایبری کشور کرد که در نخستین مشاهدات، ۱۵۷ دستگاه آلوده میکروتیک به ارزکاو در کشور مشاهدهشد. مرکز ماهر برای جلوگیری از افزایش خسارات ناشی از این حملات، اقدام به انتشار چندین اطلاعیه و ارائه راهکاریهای کنترلی کرد، اما بهدلیل توجه ناکافی به هشدارها و اطلاعیههای مرکز ماهر و توجه نشان دادن هکرها به این نوع حملات و همچنین آلودهسازی دستگاهها توسط فرایند خودکار شاهد افزایش روزافزون تعداد دستگاههای آلودهشده در کشور هستیم. روند صعودی این حمله در نمودار زیر نمایش داده شدهاست. همانطور که در بخشهایی از نمودار مشاهده میشود در روزهای اخیر این روند صعودی تسریع شده و بهصورت ساعتی در حال افزایش تعداد قربانیان است.

تا لحظه نگارش این گزارش بیش از 17هزار و 452 دستگاه آلوده در کشور مشاهده شدهاست. در حال حاضر از نظر آلودگی روترهای میکروتیک به بدافزار استحصال رمز ارز، ایران پس از کشورهای برزیل، هند و اندونزی رتبه چهارم را داراست. بررسیهای کارشناسان مرکز ماهر حاکی از این نکته است که منشاء حملات این 17هزار و 452 دستگاه حداکثر ۲۴ مهاجم هستند.

نکته قابل تامل این است که بسیاری از قربانیان فوق با توجه به نفوذ پیشین مهاجمان و سرقت رمز عبور و اخذ دسترسی، حتی بعد از بهروزرسانی firmware نیز همچنان در کنترل مهاجمان قرار دارند. شرکتهای بزرگ و کوچک ارائه خدمات اینترنت و شماری از سازمانها و دستگاههای دولتی ازجمله قربانیان این حمله هستند.

دستورالعمل پاکسازی دستگاههای آلوده

با در نظر گرفتن این شرایط، لازم است به منظور اطمینان از رفع آلودگی احتمالی و جلوگیری از آسیبپذیری مجدد، اقدامات زیر صورت پذیرد:

- قطع ارتباط روتر از شبکه

- بازگردانی به تنظیمات کارخانهای (Factory reset)

- بهروزرسانی firmware به آخرین نسخه منتشر شده توسط شرکت میکروتیک

- تنظیم مجدد روتر

- غیرفعال کردن دسترسی به پورتهای مدیریتی (telnet,ssh,winbox,web) از خارج شبکه (دسترسی مدیریتی صرفاً از شبکه داخلی صورت گیرد یا در صورتی که از خارج از شبکه لازم است برقرار باشد باید از طریق ارتباط VPN انجام شود)

- با توجه به احتمال قوی نشت رمز عبور قبلی، حتما این رمز عبور را در روتر و سایر سیستمهای تحت کنترل خود تغییر دهید.

درصورتیکه راهاندازی و تنظیم مجدد ممکن نیست، میتوان مراحل زیر را برای پاکسازی روتر اجرا کرد. با این وجود همچنان روش فوق توصیه میشود:

- اعمال آخرین نسخه بهروزرسانی بر روی دستگاههای میکروتیک

- بررسی گروههای کاربری و حسابهای دسترسی موجود

- تغییر رمز عبور حسابهای موجود و حذف نامهای کاربری اضافی و بدون کاربرد

- بررسی فایلهای webproxy/error.html و flash/webproxy/error.html

- حذف اسکریپت ارزکاوی (coinhive) از فایل

- حذف هرگونه تگاسکریپت اضافه فراخوانی شده در این فایلها

- حذف تمامی Scheduler Taskهای مشکوک

- حذف تمامی اسکریپتهای مشکوک در مسیر System/Script

- حذف تمامی فایلهای مشکوک در مسیر فایل سیستم و پوشههای موجود

- بررسی تنظیمات بخش فایروال و حذف Ruleهای اضافی و مشکوک

- اضافه کردن Ruleهایی برای اعمال محدودیت دسترسی از شبکههای غیرمجاز

- بررسی جدول NAT و حذف قوانین اضافی و مشکوک

- غیرفعال کردن دسترسی Web و Telnet

- محدود کردن دسترسیهای مجاز به Winbox

- غیرفعال کردن دسترسی به پورتهای مدیریتی از خارج شبکه داخلی

- بررسی تنظیمات بخش Sniffer و غیرفعال کردن Capture و Streaming در صورت عدم استفاده

- غیرفعال کردن تنظیمات Socks در صورت عدم استفاده

فهرست تمامی تجهیزات آلوده شناساییشده به تفکیک شرکتها و سازمانهای مالک به سازمان تنظیم مقررات رادیویی ارسال شده و تبعا درصورت عدم اقدام این شرکتها در راستای پاکسازی و رفع آسیبپذیری، راهکارهای قانونی توسط آن سازمان اجرا خواهدشد.

کد مطلب : 14640

https://aftana.ir/vdce7p8z.jh8eei9bbj.htmlaftana.ir/vdce7p8z.jh8eei9bbj.html