نتیجه بررسی و رصد نسخه جدیدی از تروجان Loda طی چند ماه گذشته توسط محققان امنیت سایبری شرکت سیسکو از ارتقای قابلیتهای این بدافزار حکایت دارد.

به گزارش افتانا (پایگاه خبری امنیت فناوری اطلاعات)، نخستین نسخه از Loda در سال ۲۰۱۶ شناسایی شد. این تروجان دسترسی از راه دور (Remote Access Trojan – به اختصار RAT) که به زبان AutoIt نوشته شده با قابلیتهایی از قبیل ضبط کلیدهای فشرده شده (Keylogger)، ثبت نماگرفت (Screenshot)، اجرا و بستن فرایندها و دریافت کدهای مخرب و بدافزارهای دیگر با برقراری ارتباط با سرور فرماندهی (C2) خود قادر به دسترسی یافتن، استخراج کردن و سرقت نمودن اطلاعات سیستم و کاربر است.

نتیجه بررسی و رصد نسخه جدیدی از این تروجان طی چند ماه گذشته توسط محققان شرکت Cisco از ارتقای قابلیتهای این بدافزار حکایت دارد.

آخرین نسخه این بدافزار ۱,۱.۱ است و در آن تلاش شده تا با تجدید ساختار روشهای موسوم به مبهمسازی (Obfuscation) بکار رفته در نسخ پیشین، قابلیتهای مخرب Loda از دید محصولات امنیتی و تحلیلگران بدافزار مخفی نگاه داشته شود. ضمن اینکه در آن سازوکارهای جدیدی در ماندگار ساختن خود بر روی سیستم پس از خاموش یا راهاندازی مجدد شدن دستگاه لحاظ شده است.

مشابه با نسخههای پیشین، در این نسخه نیز اکثر رشتههای مندرج و متغیرهای مورد استفاده در کد Loda رمزگذاری شده است.

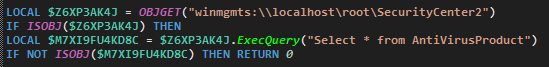

بر خلاف نسخ پیشین که در آنها با استفاده از تابعی با احتمال خطا تلاش میشد تا نام ضدویروس بر روی دستگاه استخراج شود، در نسخه جدید با اجرای پرسمانهای (Query) مبتنی بر WMI، تروجان Loda قادر به شناسایی نرمافزار ضدویروس نصب شده بر روی دستگاه است.

از دیگر قابلیتهای جدید Loda توانایی آن در استخراج محتوای "filezilla\recentservers.xml\" است که حاوی اطلاعاتی همچون نشانیهای IP، نامهای کاربری و رمزهای عبور مورد استفاده بر روی سرورهای FileZilla است.

در جریان اجرای حملات اخیر ۴success[.]zapto[.]org و success۲۰[.]hopto[.]org در نقش سرور فرماندهی عمل میکردهاند.

دامنههای مذکور نقشی کلیدی در زنجیره آلودگی Loda داشته و فایلهایی نظیر اسناد Word را که در نهایت ناقل کدهای مخرب این تروجان هستند میزبانی میکنند.

حمله با روش آشنای ارسال ایمیل فیشینگ و با پیوست سندی با محتوای مخرب آغاز میشود. نام فایل پیوست یک نمونه بررسی شده توسط محققان، comprobante de confirmación de pago.docx گزارش شده که کد Office Open XML تزریق شده در آن به سندی دوم که فایلی با قالب Rich Text Format – به اختصار RTF – بر روی lcodigo[.]com است اشاره میکند.

برچسب نویسنده (Author Tag) در مشخصات فایل، obidah qudah است که در نزدیک به ۱۳۰۰ سند ارسال شده به سایت VirusTotal از سال ۲۰۱۷ به چشم میخورد.

برای مخفی کردن عملکر مخرب سند، یک بهرهجوی OLE در فایل RTF تزریق شده و از ترفندی بهمنظور جلوگیری از خوانده شدن شیء (Object) مورد استفاده در آن بهره گرفته شدهاست.

در صورت دریافت آن، سند دوم تلاش میکند تا از آسیبپذیری CVE-۲۰۱۷-۱۱۸۸۲ که ضعفی از نوع بروز اختلال در حافظه (Memory Corruption) در نرمافزارهای زیر است بهرهجویی شود:

Microsoft Office ۲۰۰۷ Service Pack ۳

Microsoft Office ۲۰۱۰ Service Pack ۲

Microsoft Office ۲۰۱۳ Service Pack ۱

Microsoft Office ۲۰۱۶

بهرهجویی از این آسیبپذیری امکان اجرای کد بهصورت از راه دور را فراهم میکند. در نمونههای دیگری از این تروجان که پیشتر توسط شرکت Cofense مورد بررسی قرار گرفته بود، در ایمیلهای دروغین و در ظاهر مرتبط با بیمه عمر، اشتراک و تغییرات در سیاستهای Amazon از آسیبپذیری یکسانی بهرهجویی شده بوده است.

در آخرین مرحله از زنجیره آلودگی، پس از اجرای بهرهجو، Loda در قالب یک فایل MSI بر روی دستگاه نصب میشود.

علیرغم سادگی روش انتشار این تروجان ، قابلیتهای آن به شدت مخرب است. توانایی آن در سرقت اطلاعات اصالتسنجی میتواند منجر به ضررهای مالی یا نشت اطلاعات شود. بهبودهای اعمال شده در آن ازجمله سازوکارهای ماندگاری این تروجان و قابلیت شناسایی محصولات ضدویروس از تکامل مستمر Loda توسط نویسندگان آن حکایت دارد.

دریافت صفحه با کد QR

دریافت صفحه با کد QR