باجافزاری با نام Mailto یا Netwalker در حال انتشار است که دستگاههای دارای سیستم عامل Windows را در شبکههای سازمانی هدف قرار میدهد.

۰

منبع : مرکز مدیریت راهبردی افتا

باجافزاری با نام Mailto یا Netwalker در حال انتشار است که دستگاههای دارای سیستم عامل Windows را در شبکههای سازمانی هدف قرار میدهد.

به گزارش افتانا (پایگاه خبری امنیت فناوری اطلاعات)، با در نظر گرفتن اخاذیهای با مبالغ بالا توسط مهاجمان و پرداختهای هنگفت از سوی قربانیان در جریان حملات باجافزاری بر ضد سازمانها، استقبال نویسندگان باجافزار از اجرای این نوع حملات هدفمند در حال افزایش است. یکی از جدیدترین نمونههای آن، انتشار باجافزاری با نام Mailto است که با عنوان Netwalker نیز شناخته میشود. این باجافزار دستگاههای با سیستم عامل Windows را در شبکههای سازمانی هدف قرار میدهد.

اگرچه در آگوست سال میلادی گذشته، نمونه فایلی رمزگذاری شده که به آن پسوند Mailto الصاق شدهبود به سایت ID Ransomware ارسال شد، اما به نظر میرسد جزییات آن تا قبل از آلوده شدن شبکه Toll Group، یکی از بزرگترین شرکتهای ترابری استرالیایی به این باجافزار حدود دو هفته قبل، مورد توجه منابع امنیتی قرار نگرفتهبود.

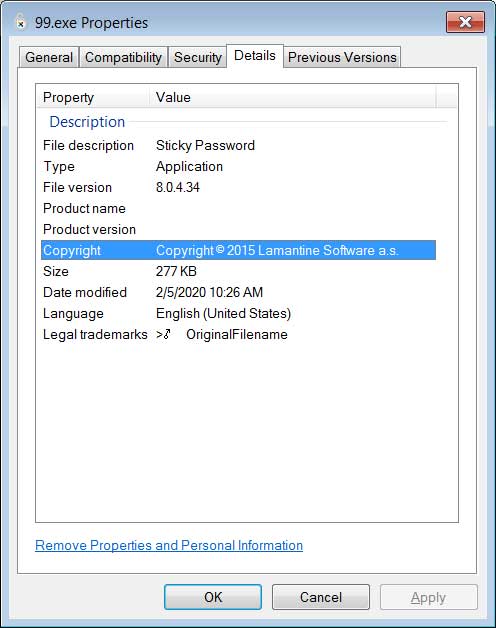

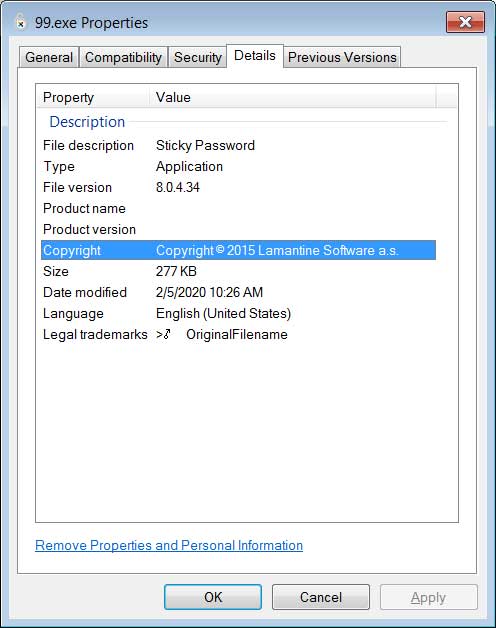

در فایل اجرایی نمونهای از باجافزار Mailto که اخیراً به دست محققان رسید اینطور وانمود میشود که فایل متعلق به یک نرمافزار مدیریت رمزهای عبور با نام Sticky Password است.

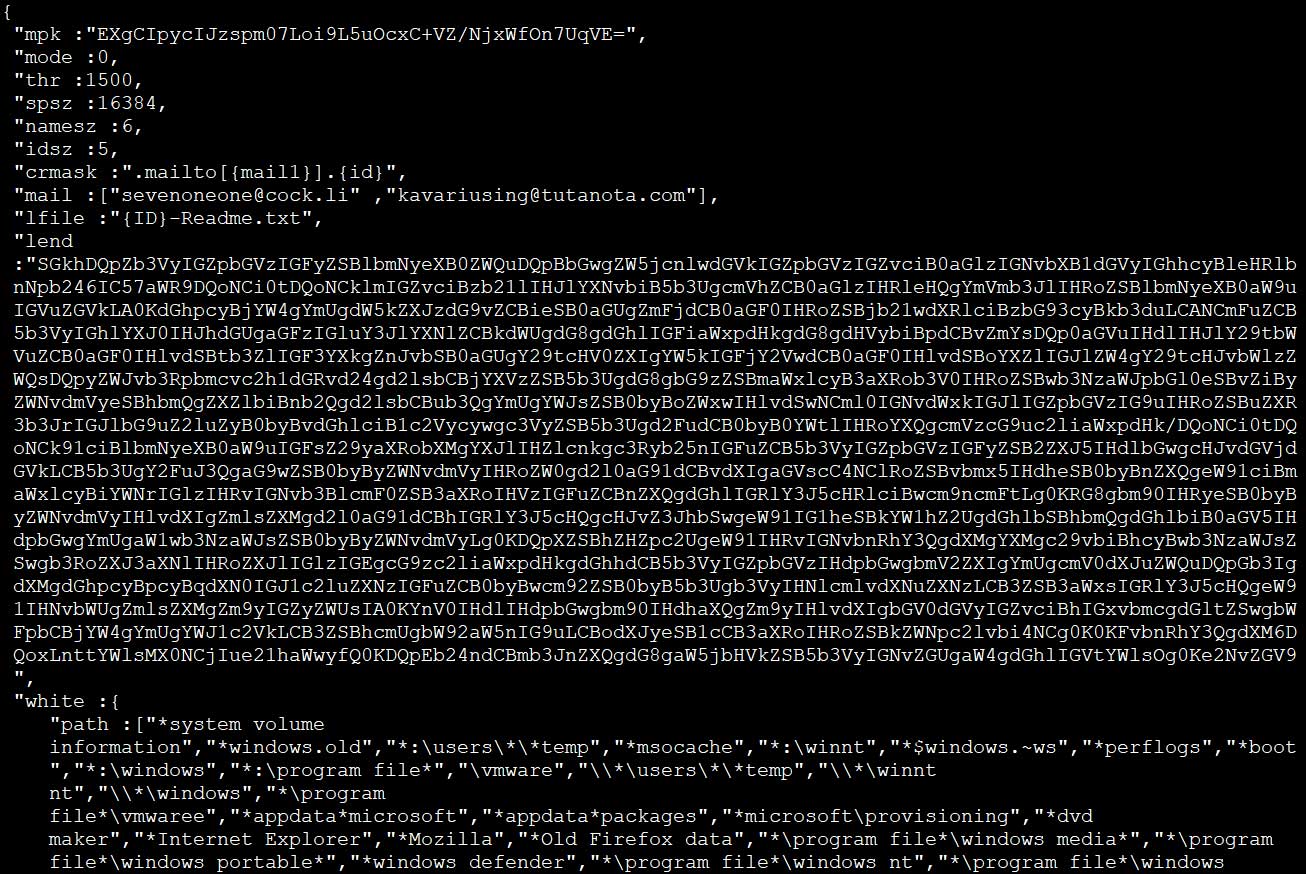

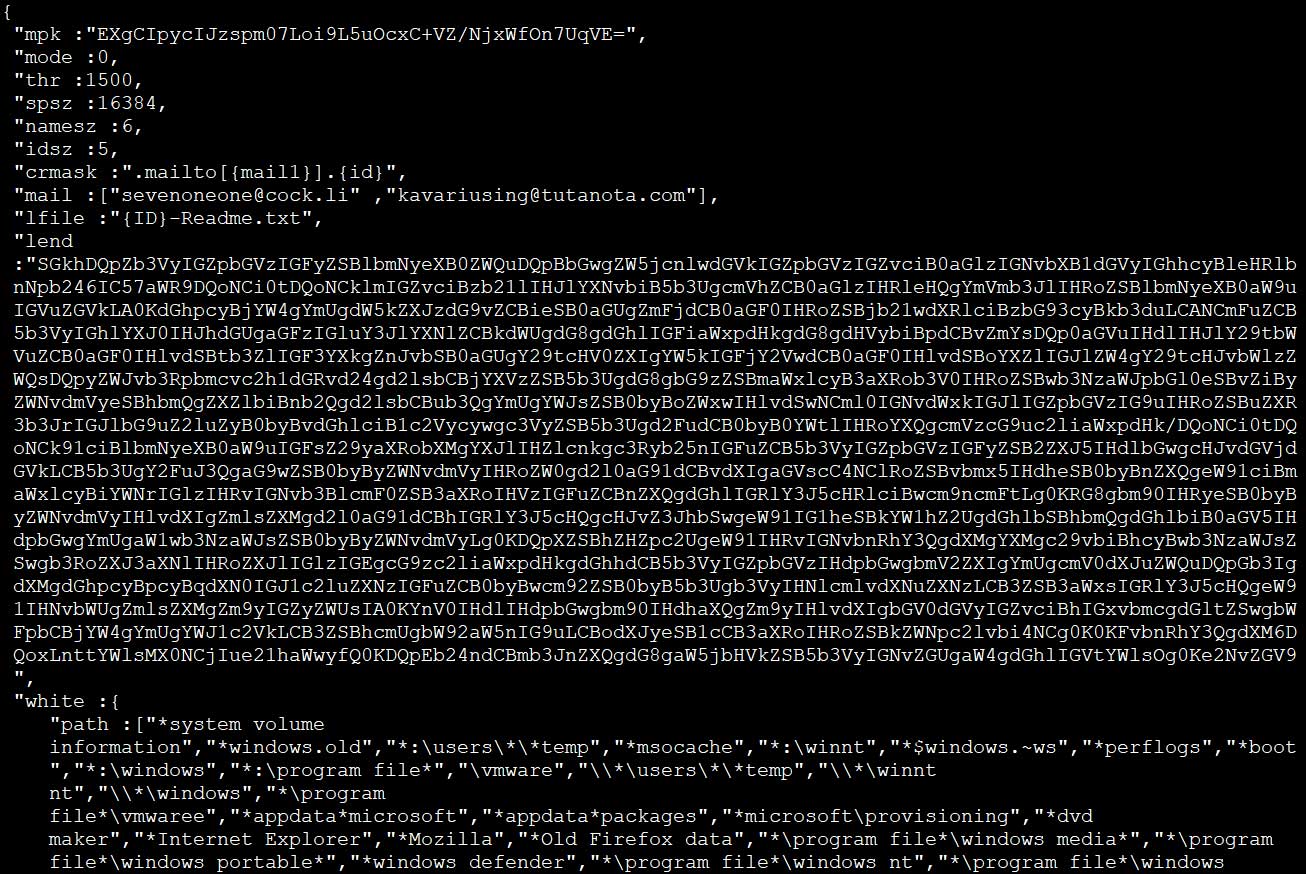

با اجرای آن، باجافزار بر اساس تنظیماتی که در کد آن لحاظ شدهاست شروع به کار میکند. ازجمله این تنظیمات میتوان به الگوی (Template) اطلاعیه باجگیری (Ransom Note)، نامهای فایل اطلاعیه باجگیری، تعداد نویسههای شناسه/پسوند و فایلها، پوشهها و پسوندهای مستثنی شده اشاره کرد. بخشی از این پیکربندیها در تصویر زیر نمایش داده شدهاست.

برخی محققان معتقدند که پیکربندی Mailto در مقایسه با باجافزارهای متداول نسبتاً پیشرفته و پرجزییات است. در حالی که تقریباً در تمامی باجافزارها فایلها، پوشهها و پسوندهایی خاص از رمزگذاری شدن استثنا میشوند در فهرست سفید Mailto مجموعهای به مراتب مفصلتر از این موارد در نظر گرفته شده است.

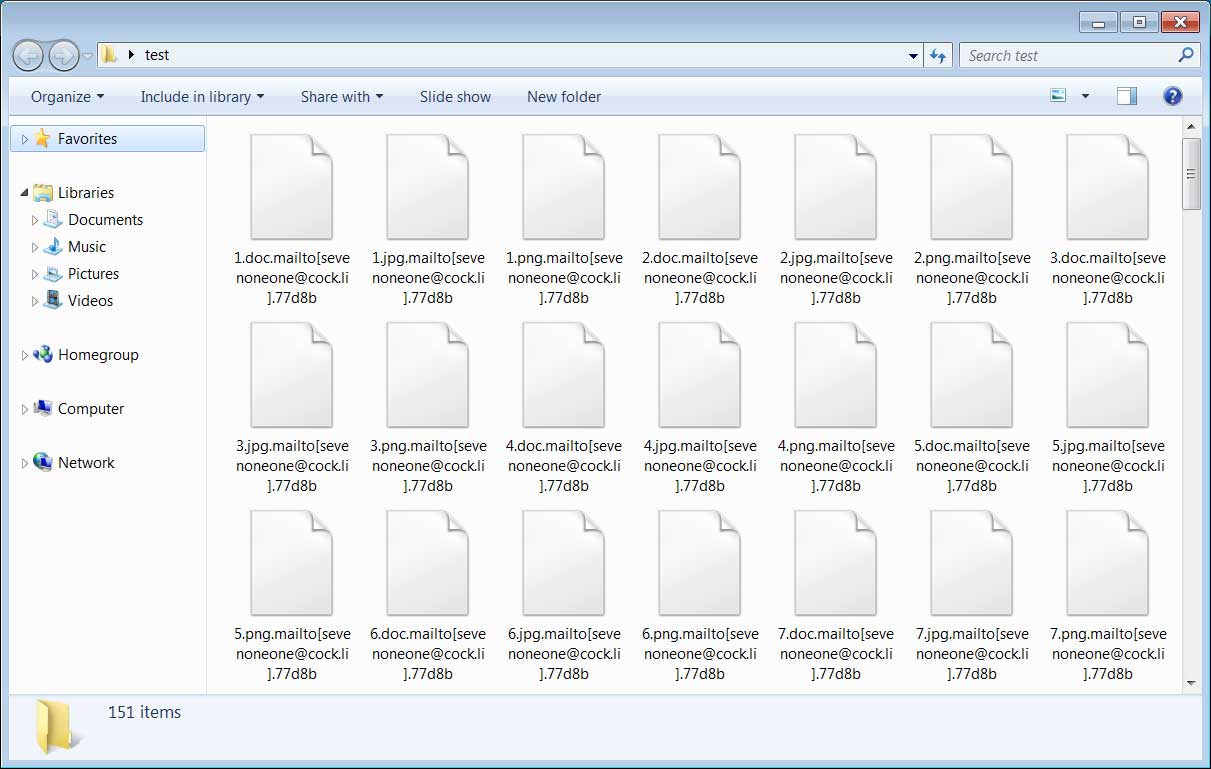

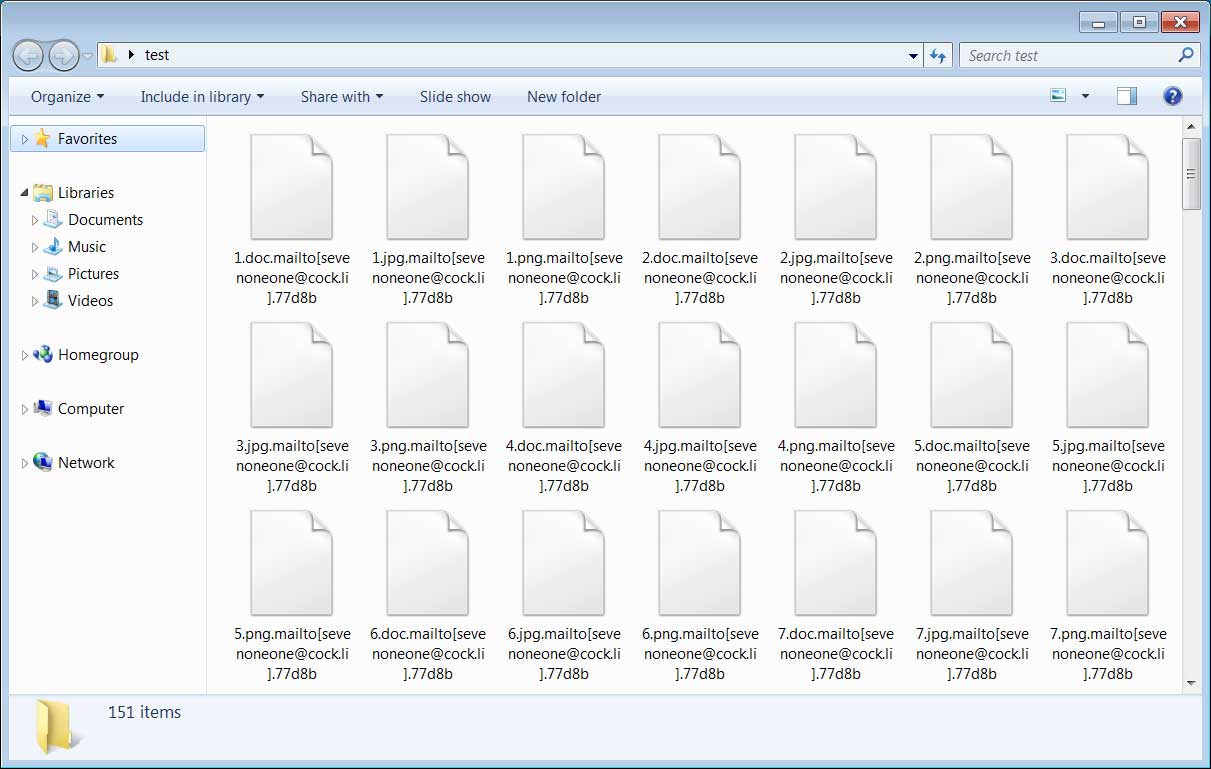

در زمان رمزگذاری فایلها، باجافزار، کلمه Mailto را در قالب .mailto[{mail۱}].{id} به فایل رمز شده الصاق میکند. برای مثال، نام و پسوند فایل ۱.doc پس از رمز شدن توسط یک نمونه از این باجافزار به ۱.doc.mailto[sevenoneone@cock.li],۷۷d۸b تغییر میکند.

اطلاعیه باجگیری Mailto نیز در قالب {ID}-Readme.txt بر روی دستگاه قربانی ایجاد میشود. برای مثال، فایل اطلاعیه باجگیری در نمونه مذکور با نام ۷۷D۸B-Readme.txt بر روی دستگاه ذخیره میشود.

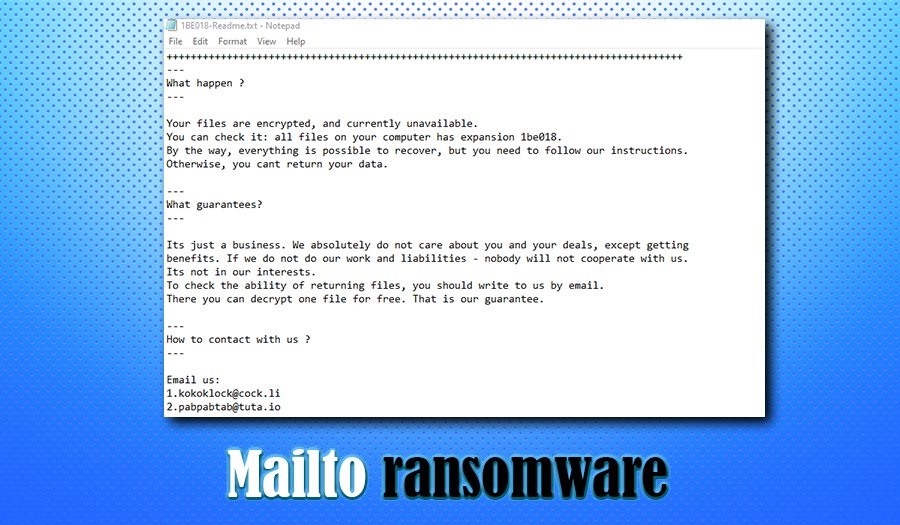

اطلاعیه باجگیری شامل توضیحاتی در خصوص بلایی که بر سر فایلهای کاربر آمده بوده و برای دریافت اطلاعات بیشتر ازجمله آگاهی از نحوه پرداخت باج، قربانی به دو نشانی ایمیل درج شده در اطلاعیه ارجاع میشود.

هنوز مشخص نیست که این باجافزار حاوی ضعفی باشد که امکان دور زدن سازوکار رمزگذاری آن و رمزگشایی رایگان فایلها را فراهم کند.

در زمان شناسایی یک باجافزار جدید، معمولاً کاشف و شرکتهای امنیتی برای نامگذاری آن از همان اسمی استفاده میکنند که برنامهنویس یا مهاجم بهنحوی (در اطلاعیه باجگیری یا در بخشی از کد) با آن عنوان از آن یاد کرده است. اما اگر باجافزار فاقد چنین نشانههایی باشد عموماً پسوند الصاقی به فایل رمز شده ملاک نامگذاری قرار میگیرد. بسیاری از قربانیان نیز در زمان مواجهه با آلودگی به باجافزار ناخواسته از رویکرد دوم تبعیت میکنند.

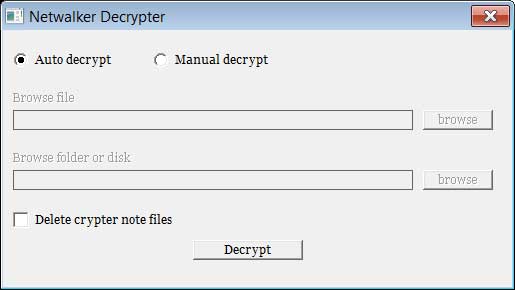

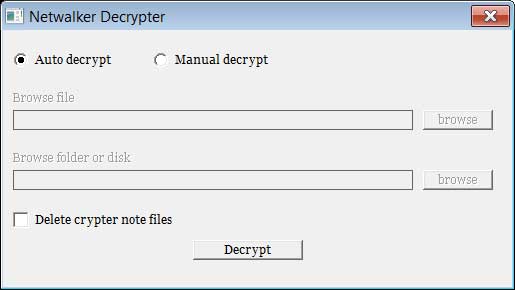

در خصوص باجافزار یاد شده در این خبر، در ابتدا محققان کاشف آن به دلیل نیافتن کلمه یا عبارتی خاص در باجافزار و فایلهای وابسته بدان، بر اساس پسوند اقدام به انتخاب نام کردند. اما پس از مدتی، نمونهای از رمزگشای (Decryptor) عرضهشده از سوی گردانندگان این باجافزار شناسایی شد که در آن این افراد صراحتاً از عبارت Netwalker استفاده کردهاند.

با توجه به این یافته جدید احتمالاً در برخی محافل و منابع امنیت فناوری اطلاعات بهجای Mailto با عنوان Netwalker به این باجافزار اشاره خواهدشد.

به گزارش افتانا (پایگاه خبری امنیت فناوری اطلاعات)، با در نظر گرفتن اخاذیهای با مبالغ بالا توسط مهاجمان و پرداختهای هنگفت از سوی قربانیان در جریان حملات باجافزاری بر ضد سازمانها، استقبال نویسندگان باجافزار از اجرای این نوع حملات هدفمند در حال افزایش است. یکی از جدیدترین نمونههای آن، انتشار باجافزاری با نام Mailto است که با عنوان Netwalker نیز شناخته میشود. این باجافزار دستگاههای با سیستم عامل Windows را در شبکههای سازمانی هدف قرار میدهد.

اگرچه در آگوست سال میلادی گذشته، نمونه فایلی رمزگذاری شده که به آن پسوند Mailto الصاق شدهبود به سایت ID Ransomware ارسال شد، اما به نظر میرسد جزییات آن تا قبل از آلوده شدن شبکه Toll Group، یکی از بزرگترین شرکتهای ترابری استرالیایی به این باجافزار حدود دو هفته قبل، مورد توجه منابع امنیتی قرار نگرفتهبود.

در فایل اجرایی نمونهای از باجافزار Mailto که اخیراً به دست محققان رسید اینطور وانمود میشود که فایل متعلق به یک نرمافزار مدیریت رمزهای عبور با نام Sticky Password است.

با اجرای آن، باجافزار بر اساس تنظیماتی که در کد آن لحاظ شدهاست شروع به کار میکند. ازجمله این تنظیمات میتوان به الگوی (Template) اطلاعیه باجگیری (Ransom Note)، نامهای فایل اطلاعیه باجگیری، تعداد نویسههای شناسه/پسوند و فایلها، پوشهها و پسوندهای مستثنی شده اشاره کرد. بخشی از این پیکربندیها در تصویر زیر نمایش داده شدهاست.

برخی محققان معتقدند که پیکربندی Mailto در مقایسه با باجافزارهای متداول نسبتاً پیشرفته و پرجزییات است. در حالی که تقریباً در تمامی باجافزارها فایلها، پوشهها و پسوندهایی خاص از رمزگذاری شدن استثنا میشوند در فهرست سفید Mailto مجموعهای به مراتب مفصلتر از این موارد در نظر گرفته شده است.

در زمان رمزگذاری فایلها، باجافزار، کلمه Mailto را در قالب .mailto[{mail۱}].{id} به فایل رمز شده الصاق میکند. برای مثال، نام و پسوند فایل ۱.doc پس از رمز شدن توسط یک نمونه از این باجافزار به ۱.doc.mailto[sevenoneone@cock.li],۷۷d۸b تغییر میکند.

اطلاعیه باجگیری Mailto نیز در قالب {ID}-Readme.txt بر روی دستگاه قربانی ایجاد میشود. برای مثال، فایل اطلاعیه باجگیری در نمونه مذکور با نام ۷۷D۸B-Readme.txt بر روی دستگاه ذخیره میشود.

اطلاعیه باجگیری شامل توضیحاتی در خصوص بلایی که بر سر فایلهای کاربر آمده بوده و برای دریافت اطلاعات بیشتر ازجمله آگاهی از نحوه پرداخت باج، قربانی به دو نشانی ایمیل درج شده در اطلاعیه ارجاع میشود.

هنوز مشخص نیست که این باجافزار حاوی ضعفی باشد که امکان دور زدن سازوکار رمزگذاری آن و رمزگشایی رایگان فایلها را فراهم کند.

در زمان شناسایی یک باجافزار جدید، معمولاً کاشف و شرکتهای امنیتی برای نامگذاری آن از همان اسمی استفاده میکنند که برنامهنویس یا مهاجم بهنحوی (در اطلاعیه باجگیری یا در بخشی از کد) با آن عنوان از آن یاد کرده است. اما اگر باجافزار فاقد چنین نشانههایی باشد عموماً پسوند الصاقی به فایل رمز شده ملاک نامگذاری قرار میگیرد. بسیاری از قربانیان نیز در زمان مواجهه با آلودگی به باجافزار ناخواسته از رویکرد دوم تبعیت میکنند.

در خصوص باجافزار یاد شده در این خبر، در ابتدا محققان کاشف آن به دلیل نیافتن کلمه یا عبارتی خاص در باجافزار و فایلهای وابسته بدان، بر اساس پسوند اقدام به انتخاب نام کردند. اما پس از مدتی، نمونهای از رمزگشای (Decryptor) عرضهشده از سوی گردانندگان این باجافزار شناسایی شد که در آن این افراد صراحتاً از عبارت Netwalker استفاده کردهاند.

با توجه به این یافته جدید احتمالاً در برخی محافل و منابع امنیت فناوری اطلاعات بهجای Mailto با عنوان Netwalker به این باجافزار اشاره خواهدشد.

کد مطلب : 16381

https://aftana.ir/vdcizpaz.t1aqv2bcct.htmlaftana.ir/vdcizpaz.t1aqv2bcct.html