مقالهای که به تازگی منتشر شده نشان میدهد که علیرغم هزینههای هنگفت صرفشده طی ۶ سال گذشته برای ایمن کردن کارتهای RAM همچنان این حافظهها به حملات موسوم به Rowhammer آسیبپذیر هستند.

۰

منبع : مرکز مدیریت راهبردی افتا

به گزارش افتانا (پایگاه خبری امنیت فناوری اطلاعات)، راهکارهای پیادهسازی شده در این سالها برای حفاظت از حافظههای RAM در برابر حملات Rowhammer ترکیبی از اصلاحیههای نرمافزاری و سختافزاری بودهاند که از سال ۲۰۱۴ در پی انتشار نخستین نمونه از این نوع حملات توسط مراکز دانشگاهی، بهتدریج در طراحی و معماری کارتهای مدرن RAM لحاظ شدند.

از این راهکارها معمولاً با عنوان Target Row Refresh – به اختصار TRR – یاد میشود. در کارتهای پیشرفته RAM زمانی که کامپیوتر دادهها را در حافظه پردازش میکند دادههای اصلی درون سلولهایی از حافظه ذخیره میشوند که هر کدامشان در یک الگوی جدولمانند بر روی کارت چیده شدهاند.

سازوکاری که مهندسان را قادر به جاسازی هر چه بیشتر سلولهای حافظه در RAM میکند. در عین حال این طراحی منظم و مرتب میتواند موجب بروز تداخلات الکتریکی بین سلولهای حافظه شود.

این تداخلات ناگهانی دقیقاً همان چیزی است که Rowhammer انجام میدهد. در سال ۲۰۱۴ محققان دریافتند که انجام سریع عملیات خواندن / نوشتن در ردیفی (Row) از حافظه – که به پتک زدن (Hammering) تشبیه شده – میتواند موجب تداخل الکتریکی و درنهایت خراب شدن یا تغییر یافتن دادههای ذخیره شده در RAM شود. اگرچه حملات Rowhammer در حد تئوری باقی ماندند، اما سازندگان RAM دریافتند که بهرهجویی واقعی از آن توسط مهاجمان با هدف تغییر دادهها بر روی کامپیوترها یا سرقت اطلاعات از روی سرورهای ابری در نهایت روزی عملی خواهد شد.

از سال ۲۰۱۴ تا کنون صنعت سختافزار تلاش کرده تا با حل معمای Rowhammer، نظریات علمی مطرح شده هیچگاه به مرحله عمل نرسد. اما هر زمان که این سازندگان راهکاری عرضه کردند محققان یا راهی برای دور زدن آن پیدا کردند یا با خلق یک روش بدیع و سریع آن راهکار را در برابر Rowhammer بیفایده نشان دادند.

فهرست زیر خلاصهای از مهمترین رخدادهای مرتبط با فراز و نشیبهای طی شده توسط محققان و سازندگان RAM را نمایش میدهد:

- محققان دانشگاهی نشان دادند که چطور یک حمله Rowhammer میتواند دادههای ذخیره شده بر روی DDR۳ و DDR۴ و کارتهای حافظه مشابه را تغییر دهد.

https://users.ece.cmu.edu/~yoonguk/papers/kim-isca۱۴.pdf

http://www.thirdio.com/rowhammer.pdf

- محققان دانشگاهی نشان دادند که چگونه حمله Rowhammer میتواند از طریق JavaScript و وب و نه لزوماً با دسترسی فیزیکی یا با استفاده از بدافزار نصب شده بر روی دستگاه، دسترسی مهاجم به سیستم را فراهم کند.

http://arxiv.org/pdf/۱۵۰۷,۰۶۹۵۵v۱.pdf

- محققان دانشگاهی نمونه حملهای از نوع Rowhammer را ارائه کردند که امکان در اختیار گرفتن کنترل دستگاه را از طریق مرورگر Edge فراهم میکرد.

http://www.cs.vu.nl/~herbertb/download/papers/dedup-est-machina_sp۱۶.pdf

- محققان دانشگاهی حملهای از نوع Rowhammer را نمایش دادند که در جریان آن کنترل یک ماشین مجازی مبتنی بر Linux بر روی بسترهای میزبانی ابری در اختیار مهاجم قرار میگرفت.

http://www.cs.vu.nl/~kaveh/pubs/pdf/ffs-usenixsec۱۶.pdf

- محققان دانشگاهی نشان دادند که از طریق یک حمله Rowhammer میتوان دسترسی را بر روی یک گوشی هوشمند با سیستم عامل Android تا سطح root ترفیع داد.

https://vvdveen.com/publications/drammer.pdf

- محققان دانشگاهی با عبور از سد سیستمهای حفاظتی طراحی شده برای مقابله با Rowhammer مؤثر نبودن راهکارهای ارائه شده را نشان دادند.

https://arxiv.org/pdf/۱۷۱۰,۰۰۵۵۱.pdf

- محققان دانشگاهی نشان دادند که چطور یک مهاجم قادر به بهبود کارایی حمله Rowhammer خود با استفاده از کارت موسوم به GPU بر روی دستگاه قربانی است.

https://www.vusec.net/wp-content/uploads/۲۰۱۸/۰۵/glitch.pdf

- محققان دانشگاهی تکنیکی را برای اجرای حملات Rowhammer از طریق بستههای شبکهای توسعه دادند.

https://www.cs.vu.nl/~herbertb/download/papers/throwhammer_atc۱۸.pdf

- محققان دانشگاهی حملهای از نوع Rowhammer را توسعه دادند که یکی از زیرسیستمهای حافظه Android با نام ION را که وظیفه آن ایزوله کردن سیستم عامل از برنامههاست مورد هدف قرار میداده و بهطور بالقوه، سرقت دادهها و در اختیار گرفتن کنترل کل دستگاه را ممکن میکرد.

https://rampageattack.com

- محققان دانشگاهی یک حمله Rowhammer با نام ECCploit را معرفی کردند که حتی بر روی کارتهای مجهز به ECC نیز تأثیرگذار بود.

https://www.vusec.net/projects/eccploit

- محققان دانشگاهی گونهای از حمله Rowhammer با نام RAMBleed را خلق کردند که قادر به استخراج دادهها از روی سیستمهای مورد حمله و نه فقط تغییر آنها بود.

https://rambleed.com

- محققان دانشگاهی تکنیکی را معرفی کردند که حملات Rowhammer را با کمک کارتهای موسوم به FPGA، در جریان حملهای با عنوان JackHammer اجرا میکرد.

https://arxiv.org/pdf/۱۹۱۲,۱۱۵۲۳.pdf

در تمامی این موارد، فرض بر این بوده که TRR راهکار نهایی برای همه انواع حملات Rowhammer است. TRR، حاصل ترکیب اصلاحیههای نرمافزاری و وصلههای سختافزاری با مهندسی مجدد کارتهای اصلی RAM برای ایمن ماندن در برابر تداخلات عمدی Rowhammer است. چیزی که از همان ابتدا هدف طراحان Rowhammer بوده است؛ بازطراحی سختافزار RAM.

کارتهای حافظه DDR۴ نخستین مواردی بودند که مشمول حفاظتهای TRR شدند و برای چند سال سازندگان میپنداشتند که آنها مسأله Rowhammer را برای همیشه حل کردهاند.

اما در مقالهای با عنوان TRRespass: Exploiting the Many Sides of Target Row Refresh محققان دانشگاههایی در هلند و سوئیس از ساخت ابزاری با نام TRRespass خبر دادهاند که میتواند حملات Rowhammer را بهنحوی ارتقا دهد که سیستم حفاظتی TRR بر روی کارتهای RAM در برابر آن عاجز باشد.

در مقاله، TRR مجموعهای از راهکارهای مختلف دانسته شده که محققان با مطالعه همه این راهکارهای متفاوت که از سوی سازندگان متعدد ارائه گردیده، موفق به ساخت TRRespass که ابزاری برای شناسایی الگوهایی جدید از Rowhammer شدهاند.

TRRespass نشان میدهد که حتی بسیاری از آخرین نسلها از سیستمهای DDR۴ مجهز به DRAM TRR که در ظاهر در برابر Rowhammer ایمن هستند همچنان به نسخی از این حملات که این محققان آن را طراحی کردهاند آسیبپذیر هستند.

بهطور کلی این محققان ۴۳ ماژول موسوم به DIMM (نام دیگر RAM تجهیزات Laptop/PC/Server) را مورد ارزیابی قرار دادهاند که از این میان ۱۳ مورد آنها از سه فروشنده اصلی DRAM شامل Samsung، Hynix و Micron در برابر نسخی از Rowhammer که توسط ابزار TRRespass توسعه داده شدهاند آسیبپذیر هستند.

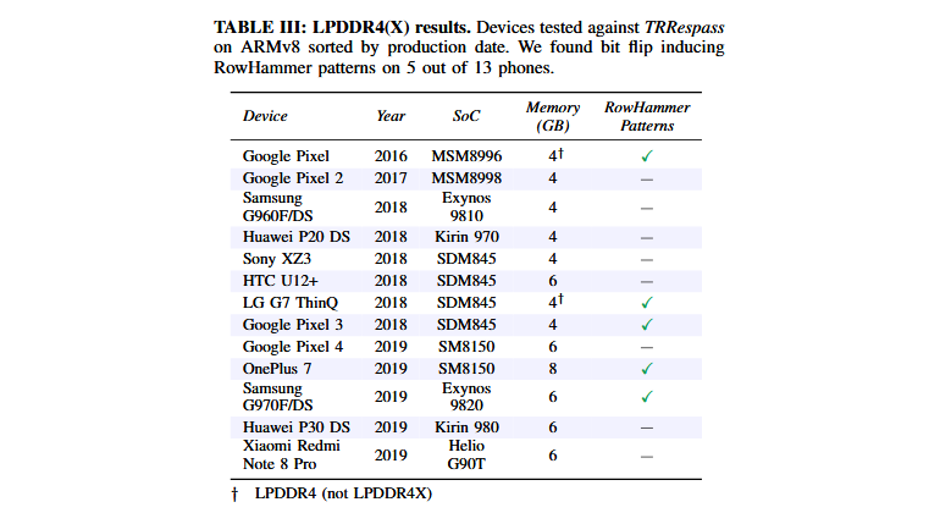

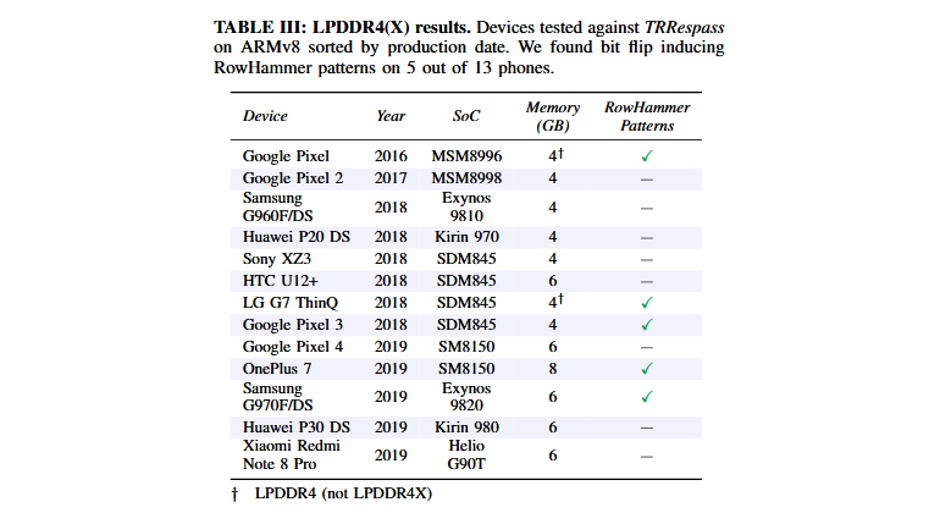

علاوه بر DDR۴، محققان چیپهای LPDDR۴(X) را بررسی و آنها نیز در برابر Rowhammer آسیبپذیر تشخیص داده شدهاند.

LPDDR۴ که با نام Low-Power DDR نیز شناخته میشود نوعی از کارت حافظه است که در گوشیها و دستگاههای هوشمند مورد استفاده قرار میگیرد.

بر طبق بررسیهای انحام شده توسط محققان این مطالعه، TRRespass توانسته با موفقیت حملات جدیدی از Rowhammer را بر ضد کارتهای حافظه LPDDR۴ به کار رفته در گوشیهای هوشمند ساخت Google، LG، OnePlus و Samsung شناسایی کند.

کد مطلب : 16475

https://aftana.ir/vdccp0qs.2bqem8laa2.htmlaftana.ir/vdccp0qs.2bqem8laa2.html