توسعهدهندگان Ninja Forms ضعفی امنیتی با درجه حساسیت بالا در این افزونه ترمیم کردند که با وجود آن صدها هزار سایت در معرض خطر هک قرار داشتند.

۰

منبع : مرکز مدیریت راهبردی افتا

توسعهدهندگان Ninja Forms ضعفی امنیتی با درجه حساسیت بالا در این افزونه ترمیم کردند که با وجود آن صدها هزار سایت در معرض خطر هک قرار داشتند.

به گزارش افتانا (پایگاه خبری امنیت فناوری اطلاعات)، بهرهجویی (Exploit) از این ضعف، مهاجم را قادر به تزریق کد مخرب و در اختیار گرفتن کنترل سایت حاوی نسخه آسیبپذیر Ninja Forms میکند. Ninja Forms یک افزونه WordPress با بیش از یکمیلیون نصب است.

آسیبپذیری مذکور ضعفی از نوع Cross-site Request Forgery – به اختصار CSRF – است که با سوءاستفاده از آن بستر اجرای حملات Stored Cross-Site Scripting – به اختصار Stored XSS – فراهم میشود.

تمامی نسخ تا قبل از ۳,۴.۲۴.۲ افزونه Ninja Forms به این ضعف امنیتی آسیبپذیر گزارش شدهاند.

مهاجم میتواند با ترفندهایی همچون تشویق مدیر سایت به کلیک بر روی لینک دستکاری شده اقدام به بهرهجویی از ضعف مذکور و تزریق کد مخرب JavaScript بهعنوان بخشی از فرمی که بهتازگی در سایت وارد (Import) شده کند.

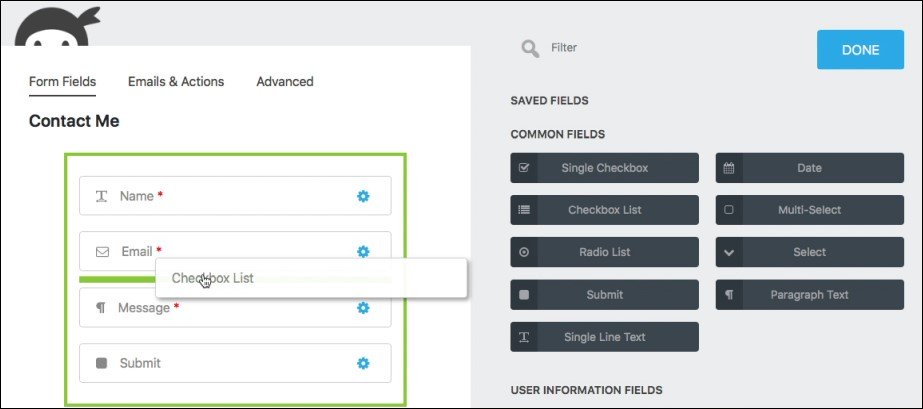

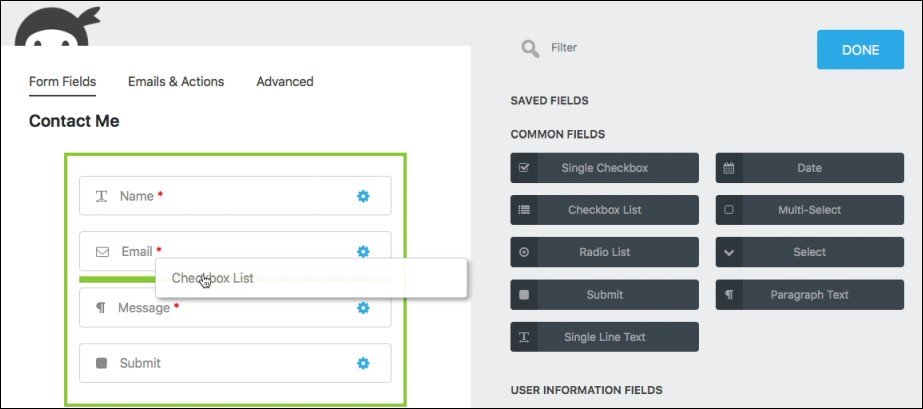

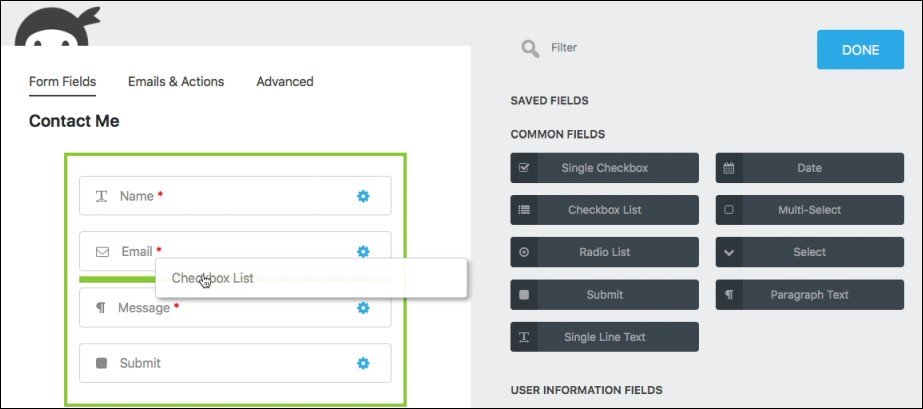

Ninja Forms یک افزونه ساخت فرمهای تحت وب است که کاربران WordPress را با کمک ویرایشگر موسوم به "کشیدن و رها کردن" (Drag and Drop) خود قادر به ساخت فرمهای پیچیده در مدتی کوتاه میکند.

مهاجم میتواند با سوءاستفاده از قابلیت این افزونه تمامی فرمهای استفاده شده در سایت هدف را با کد مخرب جایگزین کند.

برای انجام آن، مهاجم باید از یک تابع مبتنی بر AJAX با عنوان ninja_forms_ajax_import_form که در حالت legacy امکان استفاده از امکانات قابل دسترس در نسخ قدیمی را فراهم میکند سوءاستفاده کند.

از آنجا که این تابع معتبر بودن کاربر ارسالکننده درخواست را بررسی نمیکند با جعل درخواست از طریق نشست کاربر Administrator که بر روی لینک دستکاری شده کلیک کرده میتوان فرمهای حاوی کد مخرب JavaScript را به سایت وارد کرد.

با دستدرازی به پارامتر formID $_POST میتوان تمامی فرمهای سایت هدف را با فرمهای دستکاری مهاجم جایگزین کرد.

بسته به اینکه کد JavaScript در کدام بخش از فرم وارد شده قرار گرفته باشد، میتواند در هر زمان که قربانی یک صفحه حاوی فرم را مرور میکند یا در هر هنگامی که مدیر سایت وارد صفحه Import/Export افزونه میشود یا هر زمان که مدیر سایت برای ویرایش یکی از فیلدهای فرم تلاش میکند اجرا شود.

بسته به اینکه کد JavaScript در کدام بخش از فرم وارد شده قرار گرفته باشد، میتواند در هر زمان که قربانی یک صفحه حاوی فرم را مرور میکند یا در هر هنگامی که مدیر سایت وارد صفحه Import/Export افزونه میشود یا هر زمان که مدیر سایت برای ویرایش یکی از فیلدهای فرم تلاش میکند اجرا شود.

همانطور که در حملات Cross-Site Scripting معمول است، اسکریپت مخرب اجرا شده در مرورگر راهبر میتواند بهنحوی موجب ایجاد حسابهای کاربری جدید شده و بدینترتیب کنترل کامل سایت در اختیار مهاجم قرار بگیرد. در ادامه مهاجم قادر به انجام اعمال مخرب دیگر نظیر تزریق اسکریپتی که منجر به هدایت کاربر به یک سایت مخرب میشود خواهدبود.

آسیبپذیری مذکور ۸ اردیبهشت کشف و به توسعهدهندگان Ninja Forms گزارش شد. این آسیبپذیری بهسرعت و در کمتر از یک روز، با عرضه نسخه ۳,۴.۲۴.۲ ترمیم شد.

Wordfence درجه حساسیت این آسیبپذیری را بر طبق استاندارد CVSS، ۸,۸ اعلام کرده که میزان ریسک بالای آن را نشان میدهد.

با این حال، علیرغم گذشت چند روز از عرضه نسخه جدید به نظر میرسد که بخش قابلتوجهی از مجموع یکمیلیون کاربر این افزونه هنوز اقدامی جهت ارتقای آن انجام ندادهاند.

به تمامی کاربران Ninja Forms توصیه میشود که از ارتقای افزونه به نسخه ۳,۴.۲۴.۲ اطمینان حاصل کنند.

به تازگی نیز به کاربران افزونه Real-Time Find and Replace توصیه شد تا نسبت به بهروزرسانی این افزونه برای ایمن ماندن از گزند حملاتی که در جریان آنها مهاجمان با بهرهجویی از یک آسیبپذیری مشابه از نوع CSRF حسابهای کاربری غیرمعتبر میسازند اقدام کنند. با این حال تنها تعداد محدودی از ۱۰۰ هزار کاربر افزونه مذکور اقدام به نصب بهروزرسانی امنیتی مربوطه کردهاند که ظرف چند ساعت از زمان گزارش آسیبپذیری عرضه شد.

به گزارش افتانا (پایگاه خبری امنیت فناوری اطلاعات)، بهرهجویی (Exploit) از این ضعف، مهاجم را قادر به تزریق کد مخرب و در اختیار گرفتن کنترل سایت حاوی نسخه آسیبپذیر Ninja Forms میکند. Ninja Forms یک افزونه WordPress با بیش از یکمیلیون نصب است.

آسیبپذیری مذکور ضعفی از نوع Cross-site Request Forgery – به اختصار CSRF – است که با سوءاستفاده از آن بستر اجرای حملات Stored Cross-Site Scripting – به اختصار Stored XSS – فراهم میشود.

تمامی نسخ تا قبل از ۳,۴.۲۴.۲ افزونه Ninja Forms به این ضعف امنیتی آسیبپذیر گزارش شدهاند.

مهاجم میتواند با ترفندهایی همچون تشویق مدیر سایت به کلیک بر روی لینک دستکاری شده اقدام به بهرهجویی از ضعف مذکور و تزریق کد مخرب JavaScript بهعنوان بخشی از فرمی که بهتازگی در سایت وارد (Import) شده کند.

Ninja Forms یک افزونه ساخت فرمهای تحت وب است که کاربران WordPress را با کمک ویرایشگر موسوم به "کشیدن و رها کردن" (Drag and Drop) خود قادر به ساخت فرمهای پیچیده در مدتی کوتاه میکند.

مهاجم میتواند با سوءاستفاده از قابلیت این افزونه تمامی فرمهای استفاده شده در سایت هدف را با کد مخرب جایگزین کند.

برای انجام آن، مهاجم باید از یک تابع مبتنی بر AJAX با عنوان ninja_forms_ajax_import_form که در حالت legacy امکان استفاده از امکانات قابل دسترس در نسخ قدیمی را فراهم میکند سوءاستفاده کند.

از آنجا که این تابع معتبر بودن کاربر ارسالکننده درخواست را بررسی نمیکند با جعل درخواست از طریق نشست کاربر Administrator که بر روی لینک دستکاری شده کلیک کرده میتوان فرمهای حاوی کد مخرب JavaScript را به سایت وارد کرد.

با دستدرازی به پارامتر formID $_POST میتوان تمامی فرمهای سایت هدف را با فرمهای دستکاری مهاجم جایگزین کرد.

همانطور که در حملات Cross-Site Scripting معمول است، اسکریپت مخرب اجرا شده در مرورگر راهبر میتواند بهنحوی موجب ایجاد حسابهای کاربری جدید شده و بدینترتیب کنترل کامل سایت در اختیار مهاجم قرار بگیرد. در ادامه مهاجم قادر به انجام اعمال مخرب دیگر نظیر تزریق اسکریپتی که منجر به هدایت کاربر به یک سایت مخرب میشود خواهدبود.

آسیبپذیری مذکور ۸ اردیبهشت کشف و به توسعهدهندگان Ninja Forms گزارش شد. این آسیبپذیری بهسرعت و در کمتر از یک روز، با عرضه نسخه ۳,۴.۲۴.۲ ترمیم شد.

Wordfence درجه حساسیت این آسیبپذیری را بر طبق استاندارد CVSS، ۸,۸ اعلام کرده که میزان ریسک بالای آن را نشان میدهد.

با این حال، علیرغم گذشت چند روز از عرضه نسخه جدید به نظر میرسد که بخش قابلتوجهی از مجموع یکمیلیون کاربر این افزونه هنوز اقدامی جهت ارتقای آن انجام ندادهاند.

به تمامی کاربران Ninja Forms توصیه میشود که از ارتقای افزونه به نسخه ۳,۴.۲۴.۲ اطمینان حاصل کنند.

به تازگی نیز به کاربران افزونه Real-Time Find and Replace توصیه شد تا نسبت به بهروزرسانی این افزونه برای ایمن ماندن از گزند حملاتی که در جریان آنها مهاجمان با بهرهجویی از یک آسیبپذیری مشابه از نوع CSRF حسابهای کاربری غیرمعتبر میسازند اقدام کنند. با این حال تنها تعداد محدودی از ۱۰۰ هزار کاربر افزونه مذکور اقدام به نصب بهروزرسانی امنیتی مربوطه کردهاند که ظرف چند ساعت از زمان گزارش آسیبپذیری عرضه شد.

کد مطلب : 16608

https://aftana.ir/vdcaain6.49niw15kk4.htmlaftana.ir/vdcaain6.49niw15kk4.html