محققان نسبت به افزایش چشمگیر فعالیت Lemon Duck cryptocurrency-mining هشدار دادهاند که منابع رایانهای قربانیان را برای استخراج ارز مجازی Monero هدف قرار میدهد.

۰

منبع : مرکز مدیریت راهبردی افتا

محققان نسبت به افزایش چشمگیر فعالیت Lemon Duck cryptocurrency-mining هشدار دادهاند که منابع رایانهای قربانیان را برای استخراج ارز مجازی Monero هدف قرار میدهد.

به گزارش افتانا (پایگاه خبری امنیت فناوری اطلاعات)، محققان همچنین هشدار دادهاند که lemon duck با چندین ترفند جالب یکی از پیچیدهترین باتنتهاست. در حالی که این باتنت حداقل از اواخر دسامبر ۲۰۱۸ فعال است، افزایش تعداد درخواستهای DNS مرتبط با سرورهای ((command-and-control (C2 و mining از اواخر ماه اوت در حملات گروهی متمرکز در آسیا مشاهده شده است. ازجمله اهداف این حملهها ایران، مصر، فیلیپین، ویتنام و هند هستند.

Cisco Talos فعالیتهای مربوط به telemetry نقطه پایانی را شناسایی کرده که با بدافزار Lemon Duck cryptocurrency mining malware مرتبط است و بر سه شرکت مختلف در بخشهای دولتی، خردهفروشی و فناوری اثر گذاشته است.

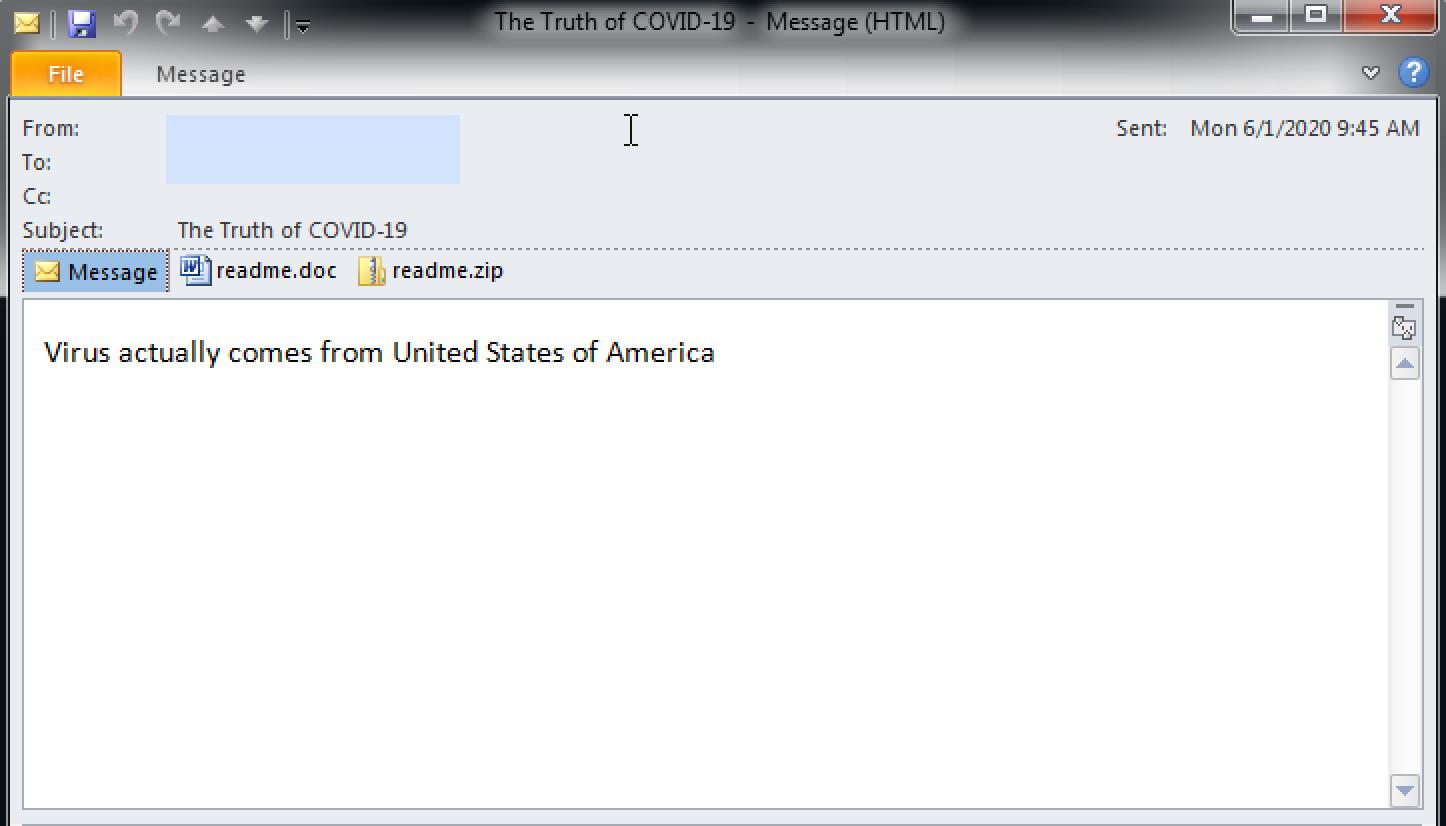

حملات اخیر شامل ماژولهایی است که توسط ماژول اصلی PowerShell دانلود میشوند (شامل شاخهای از Linux است و ماژولی که با ارسال ایمیل به قربانیان با فریب موضوعاتی پیرامون COVID-۱۹ امکان گسترش بیشتر را فراهم می کند).

Lemon Duck بیشتر از بقیه بدافزارها حداقل ۱۲ بردار مستقل آلودگی دارد. این قابلیتها شامل مسدود کردن پیام سرور (SMB) و پروتکل (RDP)، ارسال ایمیل با پیوستهای بهرهبرداری یا هدف قرار دادن نقص (RDP BlueKeep (CVE-۲۰۱۹-۰۷۰۸ در دستگاههای ویندوز و یا آسیبپذیری در Redis و YARN Hadoop (یک فناوری مدیریت منابع و برنامهریزی شغلی) در دستگاههای لینوکس هستند.

پس از آلودگی اولیه، یک اسکریپت PowerShell دانلود میشود که با استفاده از عملکرد bpu امکان غیرفعالسازی Windows Defender را ممکن میکند و PowerShell.exe را در لیست فرایندهای حذف شده از اسکن قرار می دهد.

bpu همچنین بررسی میکند که آیا این اسکریپت با امتیازات اداری در حال اجرا است یا خیر. در صورت وجود payload دانلود و با استفاده از cmdlet Invoke-Expression اجرا میشود (تابعی که میتواند برای فراخوانی کد درون اسکریپت یا دستورات ساخت استفاده شود تا بعداً اجرا شود). در غیر این صورت از اهرم اجرایی سیستم موجود برای راهاندازی مرحله بعدی استفاده میکند.

محققان میگویند: این نقطه شروع خوبی برای تجزیهوتحلیل و بازیابی ماژولهای اضافی است. تقریباً همه ماژولهای PowerShell با چهار یا پنج لایه که احتمالاً توسط ماژول Invoke-Obfuscation تولید میشود، مبهم میشوند. اگرچه حذف آنها نسبتاً آسان است، اما هنوز آنها روند تجزیهوتحلیل را کند کردهاند و تشخیص استفاده از امضاهای حقیقی را دشوارتر میکنند.

این ماژولهای اجرایی که توسط ماژول اصلی دانلود میشوند از طریق HTTP با سرور C2 ارتباط برقرار می کنند.

این ماژولها شامل یک loader اصلی هستند که سطح امتیازات کاربر و اجزای مربوط به استخراج مانند نوع کارت گرافیک موجود (ازجمله GTX ،NVIDIA ، GeForce ،AMD و Radeon) را بررسی می کند. اگر این GPU ها شناسایی نشوند ، لودر اسکریپت ماینینگ مبتنی بر CPU XMRig را دانلود و اجرا میکند.

ماژولهای دیگر شامل یک ماژول اصلی پخشکننده (که به گفته محققان «یک قطعه کد نسبتاً بلند» شامل بیش از ۱۰ هزار خط کدگذاری)، یک ماژول مبتنی بر Python بستهبندی شده با استفاده از Pyinstaller و یک ماژول کشنده برای غیرفعال کردن باتنتهای معروف mining هستند.

Lemon Duck همچنین شامل یک ماژول گسترش ایمیل است. این ایمیلها با استفاده از ترکیبی از سوژهها و متنهای مرتبط با COVID-۱۹ ، و همچنین فریبهای هیجانانگیز دیگر (مانند ایمیل با موضوع WTF با متن چه مشکلی دارید؟ آیا عقل خود را از دست داده اید!) هستند. این ایمیلها حاوی پیوستهای آلودهای هستند که با استفاده از اتوماسیون Outlook به هر مخاطبی در لیست آدرس کاربر آسیب دیده ارسال میشوند.

محققان همچنین در مورد شاخه لینوکس با اسناد کم بدافزار Lemon Duck بررسیهایی را انجام دادهاند. این اسکریپتهای bash Lemon Duck پس از موفقیت حمله مهاجم به میزبان لینوکس (از طریق Redis ،YARN یا SSH ) اجرا میشوند.

دو bash اصلی وجود دارد اولی برخی از دادهها را در مورد میزبان آلوده جمعآوری میکند و سعی در دانلود نسخه لینوکس XMRig miner دارد و دومی در تلاش برای خاتمه و حذف استخراجکنندگان رقیب cryptocurrency است که از قبل در سیستم وجود دارند.

«این اسکریپت همچنین سعی در خاتمه و uninstall کردن فرایندهای مربوط به عوامل امنیتی ابر Alibaba و Tencent دارد. به نظر می رسد این متن بین چندین باتنت رمزپایه مبتنی بر لینوکس به اشتراک گذاشته شده است.»

Lemon Duck قبلاً در سال ۲۰۲۰ در یک کارزار انتخاباتی با هدف چاپگرها ، تلویزیونهای هوشمند و وسایل نقلیه هدایت شده خودکار دیده شده است که به ویندوز ۷ وابسته هستند.

متخصصان میتوانند تهدید به حمله cryptocurrency را با نظارت بر رفتار سیستم برای شناسایی تهدیدات resource-sucking از بین ببرد.

باتنتهای Cryptocurrency-mining از نظر چرخه محاسبات دزدیده شده و هزینههای مصرف برق میتوانند هزینه زیادی داشتهباشند. در حالی که سازمانها باید در محافظت از باارزشترین داراییهای خود متمرکز شوند، آنها نباید تهدیدهایی را که بهویژه زیرساختهای آنها را مورد هدف قرار نداده نادیده بگیرند.

به گزارش افتانا (پایگاه خبری امنیت فناوری اطلاعات)، محققان همچنین هشدار دادهاند که lemon duck با چندین ترفند جالب یکی از پیچیدهترین باتنتهاست. در حالی که این باتنت حداقل از اواخر دسامبر ۲۰۱۸ فعال است، افزایش تعداد درخواستهای DNS مرتبط با سرورهای ((command-and-control (C2 و mining از اواخر ماه اوت در حملات گروهی متمرکز در آسیا مشاهده شده است. ازجمله اهداف این حملهها ایران، مصر، فیلیپین، ویتنام و هند هستند.

Cisco Talos فعالیتهای مربوط به telemetry نقطه پایانی را شناسایی کرده که با بدافزار Lemon Duck cryptocurrency mining malware مرتبط است و بر سه شرکت مختلف در بخشهای دولتی، خردهفروشی و فناوری اثر گذاشته است.

حملات اخیر شامل ماژولهایی است که توسط ماژول اصلی PowerShell دانلود میشوند (شامل شاخهای از Linux است و ماژولی که با ارسال ایمیل به قربانیان با فریب موضوعاتی پیرامون COVID-۱۹ امکان گسترش بیشتر را فراهم می کند).

Lemon Duck بیشتر از بقیه بدافزارها حداقل ۱۲ بردار مستقل آلودگی دارد. این قابلیتها شامل مسدود کردن پیام سرور (SMB) و پروتکل (RDP)، ارسال ایمیل با پیوستهای بهرهبرداری یا هدف قرار دادن نقص (RDP BlueKeep (CVE-۲۰۱۹-۰۷۰۸ در دستگاههای ویندوز و یا آسیبپذیری در Redis و YARN Hadoop (یک فناوری مدیریت منابع و برنامهریزی شغلی) در دستگاههای لینوکس هستند.

پس از آلودگی اولیه، یک اسکریپت PowerShell دانلود میشود که با استفاده از عملکرد bpu امکان غیرفعالسازی Windows Defender را ممکن میکند و PowerShell.exe را در لیست فرایندهای حذف شده از اسکن قرار می دهد.

bpu همچنین بررسی میکند که آیا این اسکریپت با امتیازات اداری در حال اجرا است یا خیر. در صورت وجود payload دانلود و با استفاده از cmdlet Invoke-Expression اجرا میشود (تابعی که میتواند برای فراخوانی کد درون اسکریپت یا دستورات ساخت استفاده شود تا بعداً اجرا شود). در غیر این صورت از اهرم اجرایی سیستم موجود برای راهاندازی مرحله بعدی استفاده میکند.

محققان میگویند: این نقطه شروع خوبی برای تجزیهوتحلیل و بازیابی ماژولهای اضافی است. تقریباً همه ماژولهای PowerShell با چهار یا پنج لایه که احتمالاً توسط ماژول Invoke-Obfuscation تولید میشود، مبهم میشوند. اگرچه حذف آنها نسبتاً آسان است، اما هنوز آنها روند تجزیهوتحلیل را کند کردهاند و تشخیص استفاده از امضاهای حقیقی را دشوارتر میکنند.

این ماژولهای اجرایی که توسط ماژول اصلی دانلود میشوند از طریق HTTP با سرور C2 ارتباط برقرار می کنند.

این ماژولها شامل یک loader اصلی هستند که سطح امتیازات کاربر و اجزای مربوط به استخراج مانند نوع کارت گرافیک موجود (ازجمله GTX ،NVIDIA ، GeForce ،AMD و Radeon) را بررسی می کند. اگر این GPU ها شناسایی نشوند ، لودر اسکریپت ماینینگ مبتنی بر CPU XMRig را دانلود و اجرا میکند.

ماژولهای دیگر شامل یک ماژول اصلی پخشکننده (که به گفته محققان «یک قطعه کد نسبتاً بلند» شامل بیش از ۱۰ هزار خط کدگذاری)، یک ماژول مبتنی بر Python بستهبندی شده با استفاده از Pyinstaller و یک ماژول کشنده برای غیرفعال کردن باتنتهای معروف mining هستند.

Lemon Duck همچنین شامل یک ماژول گسترش ایمیل است. این ایمیلها با استفاده از ترکیبی از سوژهها و متنهای مرتبط با COVID-۱۹ ، و همچنین فریبهای هیجانانگیز دیگر (مانند ایمیل با موضوع WTF با متن چه مشکلی دارید؟ آیا عقل خود را از دست داده اید!) هستند. این ایمیلها حاوی پیوستهای آلودهای هستند که با استفاده از اتوماسیون Outlook به هر مخاطبی در لیست آدرس کاربر آسیب دیده ارسال میشوند.

محققان همچنین در مورد شاخه لینوکس با اسناد کم بدافزار Lemon Duck بررسیهایی را انجام دادهاند. این اسکریپتهای bash Lemon Duck پس از موفقیت حمله مهاجم به میزبان لینوکس (از طریق Redis ،YARN یا SSH ) اجرا میشوند.

دو bash اصلی وجود دارد اولی برخی از دادهها را در مورد میزبان آلوده جمعآوری میکند و سعی در دانلود نسخه لینوکس XMRig miner دارد و دومی در تلاش برای خاتمه و حذف استخراجکنندگان رقیب cryptocurrency است که از قبل در سیستم وجود دارند.

«این اسکریپت همچنین سعی در خاتمه و uninstall کردن فرایندهای مربوط به عوامل امنیتی ابر Alibaba و Tencent دارد. به نظر می رسد این متن بین چندین باتنت رمزپایه مبتنی بر لینوکس به اشتراک گذاشته شده است.»

Lemon Duck قبلاً در سال ۲۰۲۰ در یک کارزار انتخاباتی با هدف چاپگرها ، تلویزیونهای هوشمند و وسایل نقلیه هدایت شده خودکار دیده شده است که به ویندوز ۷ وابسته هستند.

متخصصان میتوانند تهدید به حمله cryptocurrency را با نظارت بر رفتار سیستم برای شناسایی تهدیدات resource-sucking از بین ببرد.

باتنتهای Cryptocurrency-mining از نظر چرخه محاسبات دزدیده شده و هزینههای مصرف برق میتوانند هزینه زیادی داشتهباشند. در حالی که سازمانها باید در محافظت از باارزشترین داراییهای خود متمرکز شوند، آنها نباید تهدیدهایی را که بهویژه زیرساختهای آنها را مورد هدف قرار نداده نادیده بگیرند.

کد مطلب : 17134

https://aftana.ir/vdcfjydy.w6demagiiw.htmlaftana.ir/vdcfjydy.w6demagiiw.html