قویتر شدن هكتیویستها و مجرمان سایبری و استفاده از تكنیكها و ابزارهای مختلف برای تهدید حریم خصوصی، حسابهای بانكی، دستگاههای موبایل، كسب و كارها، سازمانها و كاربران خانگی، از جمله این پیشبینیها است. در مطلب زیر، بخشهایی از این گزارش را مطالعه میكنید.

۰

منبع : مرکز ماهر

به گزارش افتانا(پایگاه خبری امنیت فناوری اطلاعات)، قویتر شدن هكتیویستها و مجرمان سایبری و استفاده از تكنیكها و ابزارهای مختلف برای تهدید حریم خصوصی، حسابهای بانكی، دستگاههای موبایل، كسب و كارها، سازمانها و كاربران خانگی، از جمله این پیشبینیها است. در مطلب زیر، بخشهایی از این گزارش را مطالعه میكنید.

تهدیدات موبایل

- بدافزارهای خریدار برنامهها

وقتی كه مجرمان تكنیك سودآوری را كشف میكنند كه بهخوبی كار میكند، سعی میكنند آن را خودكار كرده و مجدداً مورد استفاده قرار دهند. برای مثال، Android/Marketpay.A تروجانی است كه بدون مجوز كاربر، برنامهها را از یك فروشگاه خریداری میكند. احتمال اینكه مجرمان این بدافزار را به یك كرم موبایل اضافه كنند بسیار زیاد است.

خریداری برنامههایی كه توسط بدافزار نویسان توسعه یافتهاند، جیبهای آنها را پر از پول میكند. یك كرم موبایل كه با استفاده از كدهای سوء استفاده كننده بر روی تعداد زیادی گوشی آسیبپذیر منتشر میشود، پلتفورم كاملی برای بدافزارهایی است كه این برنامهها را خریداری میكنند؛ چراكه مهاجمان دیگر نیاز ندارند كه قربانیان آنها اقدام به نصب بدافزار نمایند.

اگر مهاجم برای انجام كار خود نیازی به تعامل با كاربر نداشته باشد، هیچ چیزی وجود ندارد كه قادر باشد جلوی یك كرم موبایل و خرید برنامه توسط آن را بگیرد.

- مسدود كردن بهروز رسانیها

یكی از امتیازاتی كه ارائه دهندگان سرویسهای تلفن همراه در مبارزه با بدافزارها دارند، این است كه زمانی كه بدافزاری را شناسایی میكنند، میتوانند بهطور خودكار یك بهروز رسانی را بر روی دستگاههای مشتریان خود اعمال نمایند. برای اینكه یك بدافزار موبایل قادر باشد مدتها به كار خود ادامه دهد، باید از بهروز رسانیها جلوگیری نماید. قرار دادن یك برنامه بر روی فروشگاههای نرمافزارهای موبایل كه كاری به جز قفل كردن ارتباط گوشی با ارائه دهنده سرویس تلفن همراه انجام نمیدهد، مهاجمان را به سادگی به این هدف میرساند.

بدافزارها

- كیتهای بدافزاری OS X و موبایل

در سال ۲۰۱۲ شاهد بودیم كه تعداد تهدیدات موبایل به شكل قابل توجهی افزایش یافت. وقتی این تهدیدات را به دقت مورد بررسی قرار میدهیم، مشاهده میكنیم كه حجم زیادی از بدافزارهای مبتنی بر ویندوز را مشاهده میكنیم كه هستی خود را مرهون انتشار كیتهای بدافزاری در بازارهای زیرزمینی هستند.

احتمال زیادی وجود دارد كه در سال ۲۰۱۳، كیتهای گروگانگیری گوی سبقت را از كیتهای بدافزاری بربایند. ما پیش از این نیز شاهد این بودهایم كه اندروید و OS X هدف گروگانگیری واقع شدهاند. اكنون اولین كیتهای گروگانگیری در بازارهای زیرزمینی به فروش میرسند. اگرچه اكنون این كیتها صرفاً سیستمهای ویندوز را مورد تهاجم قرار میدهند، اما ممكن است این موضوع به زودی تغییر نماید.

- گسترش گروگانگیری به گوشیهای موبایل

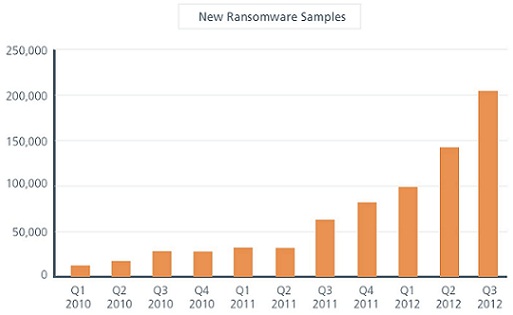

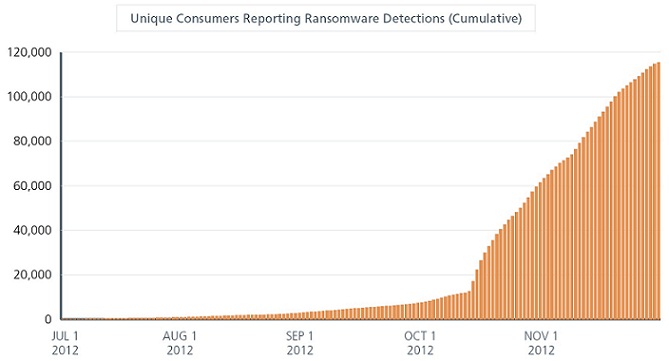

گروگانگیری در سیستمهای شخصی ویندوز در طول سال گذشته بیش از سه برابر شده است. مهاجمان نشان دادهاند كه این مدل تجاری به خوبی كار میكند و در حال گسترش این حملات برای به دست آوردن پول بیشتر هستند. یك تفاوت مهم بین گروگانگیرها و سایر انواع بدافزار (مانند راههای نفوذ مخفی، ثبت كنندههای ضربات صفحه كلید و سارقان كلمات عبور) این است كه این مهاجمان برای كسب درآمد، نیازی به این ندارند كه كاربران از سیستم آلوده خود برای نقل و انتقالات مالی استفاده نمایند. بلكه این مجرمان قابلیت كاربر برای دسترسی به دادهها، ارتباط یا استفاده از سیستم را سرقت میكنند. این قربانیان یا دادههای خود را از دست میدهند، یا اینكه برای به دست آوردن دادههای خود مجبور به پرداخت پول میشوند.

یك محدودیت برای بسیاری از بدافزار نویسان در استفاده از دستگاههای موبایل، این است كه بسیاری از كاربران كارهای تجاری خود را بر روی سیستمهای شخصی دسكتاپ انجام میدهند و نه رایانههای لوحی یا گوشیهای تلفن. اما ممكن است این روند ادامه نیابد. راحتی استفاده از مرورگرهای قابل حمل احتمالاً افراد بیشتری را به انجام كارهای تجاری بر روی این دستگاهها ترغیب خواهد كرد. مهاجمان هم اكنون گروگانگیری برای دستگاههای موبایل را طراحی و ایجاد كردهاند. اما اگر این نرمافزارهای گروگانگیر، شامل تهدیدی برای انتشار تماسهای ضبط شده یا عكسهای گرفته شده توسط گوشی باشند چه؟

انتظار میرود كه در سال ۲۰۱۳، شاهد فعالیتهای بیشتری در این زمینه باشیم.

- تنوع روتكیتها با استفاده از MBR و سایر تكنیكهای bootkit

تكامل نرمافزارهای امنیتی كامپیوتر و سایر خطوط دفاعی در كلاینتها، تهدیدات را به حوزههای مختلف سیستم عامل هدایت میكند. فركانس حملاتی كه به ویندوز مایكروسافت در لایه زیر هسته حمله میكنند افزایش یافته است. برخی از قسمتهای حیاتی كه هدف این حملات قرار میگیرند عبارتند از BIOS، MBR (ركورد اصلی راه اندازی)، VBR، GPT و NTLoader. اگرچه احتمال اینكه حجم این حملات به حملات سادهتر ویندوز و برنامههای دیگر نزدیك شود بسیار كم است، اما تأثیر این حملات پیچیده میتواند بسیار مخرب باشد. انتظار میرود كه در سال ۲۰۱۳، تهدیدات بیشتری از این دست مشاهده گردد.

- ویندوز ۸، هدف بزرگ بعدی

مجرمان همواره به دنبال پول میروند، و برای این منظور اگر مجبور باشند با یك نسخه جدید و امنتر ویندوز درگیر شوند نیز این كار را انجام میدهند. در بسیاری از موارد آنها به كاربر حمله میكنند نه به سیستم عامل. كاربران از طریق فریب و تكنیكهای دیگر ترغیب میشوند تا اطلاعات خود را افشا كرده یا یك برنامه خرابكار را نصب نمایند. به همین دلیل اگر سیستم عامل خود را ارتقاء میدهید، تكیه به ویندوز برای محافظت از سیستم كافی نیست. باید هوشیار بوده و مراقب فریبهای سرقت هویت باشید.

ویندوز ۸ حداقل برای مدتی نسبت به نسخههای پیشین ویندوز امنیت بیشتری را در برابر بدافزارها و كدهای سوء استفاده كننده فراهم خواهد آورد. اكنون كه رقابت در بازارهای زیرزمینی كیتهای حمله و كیتهای بدافزاری نسبت به سه سال پیش بیشتر شده است، احتمال میرود كه بدافزارهای خاص ویندوز ۸ بسیار زودتر از بدافزارهای خاص ویندوز ۷ ظاهر شوند.

اما علی رغم همه اینها، ویندوز ۸ سیستم عامل امنتری است و ارتقای سیستم عامل به آن ارزشمند است. میلیونها نفر هنوز از ویندوز XP استفاده میكنند كه بالاخره در پاییز ۲۰۱۲ تعداد كاربران آن ازتعداد كاربران ویندوزهای جدیدتر كمتر شد.

حملات بزرگ

از آنجاییكه مهاجمان ترجیح میدهند كنترل كامپیوتر قربانی خود را برای اهداف مالی در دست بگیرند یا اینكه داراییهای معنوی وی را سرقت كنند، امروزه كاركرد تخریبی بدافزارها بسیار كم شده است. با این حال اخیراً چندین حمله مشاهده شد (برخی هدفمند و برخی دیگر در قالب كرم) كه هدف آنها صرفاً تخریب و ایجاد خسارت حداكثری بود. انتظار میرود كه این رفتارهای مخرب در سال ۲۰۱۳ افزایش یابد.

گفتن اینكه این حملات هكتیویسم هستند كه به سطح جدیدی رسیدهاند یا اینكه فقط با هدف خرابكاری انجام میشوند، ممكن نیست. اما حقیقت نگران كننده این است كه به نظر میرسد شركتها و سازمانها در برابر این حملات آسیبپذیر هستند. مانند حملات انكار سرویس توزیع شده (DDoS)، موانع فنی در برابر هكرها بسیار كم هستند. درصورتیكه مهاجمان بتوانند بدافزار مخرب را بر روی تعداد زیادی سیستم نصب نمایند، نتیجه آن ویران كننده خواهد بود.

تروجان سیتادل

سیتادل احتمالاً به تروجان انتخابی مجرمان سایبری تبدیل میشود كه میخواهند عملكرد غنی زئوس را به همراه پشتیبانی اختصاصی در اختیار داشته باشند. با نسخه اخیر سیتادل، این تروجان اكنون قادر است بهطور پویا فایلهای پیكربندی را بازیابی نماید، و یك كلاهبردار را قادر سازد تا یك كد هدفمند را برای یك قربانی یا یك گروه منتخب از قربانیان ارسال كند. این موضوع به سارقان اجازه میدهد كه حسابهای كاربری را به روش بسیار هدفمندی مورد سوء استفاده قرار دهند.

تشخیص این تروجان بسیار سخت خواهد بود، چراكه تا زمان وقوع حمله ردپای بسیار كمی از خود بر جای میگذارد.حملات زئوس نیز بسیار گسترش یافتهاند. احتمالاً در سال ۲۰۱۳ شاهد این خواهیم بود كه مجرمان سایبری بیشتری سیتادل و ویرایشهای مختلف آن را گرفته و بر روی حملات هدفمند با كارآیی بیشتر تمركز میكنند.

بیشتر آلودگیهای سیتادل فقط در بخشی از اروپا متمركز شده است، ولی انتظار میرود كه این تعداد در سال ۲۰۱۳ افزایش یابد.

HTML۵

HTML۵ نسخه آخر زبان استاندارد مرورگرهای اینترنتی است. این نسخه بهبودها و توسعههایی را در این زبان فراهم آورده است.

امروزه ۷۴ درصد از كاربران در آمریكای شمالی، ۷۲ درصد در آسیا، و ۸۳ درصد در اروپا از مرورگرهایی استفاده میكنند كه بخش عمده ویژگیهای HTML۵ را پشتیبانی میكنند. وبسایتها نیز به سرعت در حال سازگاری با HTML۵ هستند. تعداد برنامههای مبتنی بر HTML۵ در حال افزایش است.

مرورگرها برای مدتهای طولانی یكی از بردارهای اولیه برای تهدیدات امنیتی بودهاند، و HTML۵ این موضوع را تغییر نخواهد داد. با HTML۵ میدان این تهدیدات تغییر كرده و گسترش خواهد یافت. از این پس شاهد كاهش كدهای سوء استفاده كنندهای كه بر روی پلاگینها تمركز میكنند خواهیم بود، چراكه مرورگرها این عملكرد را از طریق قابلیتهای رسانهای و API های جدید خود ارائه میدهند. البته HTML۵ فرصتهای دیگری را برای مهاجمان فراهم خواهد آورد.

بتنتها و هرزنامهها

- بتنتها

بزرگترین تهدید برای صاحبان بتنتها، از دست دادن بتنتها به شكلی است كه دیگر قابل بازیابی نباشند. در طول چند سال گذشته، همكاری بینالمللی در كنترل هرزنامهها، بدافزارها و سوء استفاده از كودكان، این از دست دادن را به یك واقعیت برای بسیاری از بتنتهای بزرگ تبدیل كرده است و همچنان تهدیدی برای توسعه بتنتها خواهد بود. زمانی كه بزرگترین بتنتها از كار میافتند، بتنت بزرگ بعدی به هدف جدید تبدیل میشود. صاحبان بتنتها نیز سعی میكنند با تكنیكهای مختلفی به این فعالیتها پاسخ دهند.

در بسیاری از موارد، بتنتها به طور موقتی توسط محققان امنیتی كلاه سفید به سرقت میروند. البته با توجه به تأثیرات جانبی احتمالی منفی، این محققان اقدام به ارسال دستورات جدید برای میزبانهای آلوده نمیكنند. برای مثال ارسال دستورات جدید به یك سیستم ویندوز قدیمی در یك بیمارستان میتواند منجر به ایجاد اختلال در كار آن سیستم شده یا حتی منجر به مرگ یك بیمار گردد. صاحبان بتنتها نیز از این مسأله سوء استفاده كرده و پس از ار كار افتادن بتنتها، مجدداً آنها را راهاندازی میكنند.

- هرزنامههای پیام كوتاه از تلفنهای آلوده

ارائه دهندگان سرویسهای تلفن سلولی سعی میكنند از هرزنامههای پیام كوتاه جلوگیری نمایند. متد اولیه آنها برای دریافت گزارش از مشتریان این است كه مشتری پیامها را به بخش هرزنامه تلفن خود منتقل كرده و آنها را گزارش نماید تا ارسال كنندگان این هرزنامهها مسدود شوند. اما مشكل اینجاست كه یك تلفن آلوده كه خود یك قربانی است نیز میتواند پیغامهای هرزنامه ارسال نماید، اما پس از آن، این قربانی با مشكل مسدود شدن توسط ارائه دهنده سرویس مواجه میشود.

انتظار میرود كه در سال ۲۰۱۳ شاهد تبلیغات یا فریبهای سرقت هویت از طریق هرزنامههای پیام كوتاه باشیم.

جرمافزارها

- هك به عنوان یك سرویس

برای مدتهای طولانی، مجرمان سایبری به فرومهای عمومی برای بحث و ایجاد ارتباط تجاری با سایر مجرمان توجه میكردند. در این ملاقاتها، آنها نه تنها نرمافزار، بلكه سرویسهایی را نیز برای فروش پیشنهاد میكردند. البته مجرمان سایبری حرفهای این فرومها را وقت تلف كردن، به خطر انداختن محرمانگی خود و تلف كردن پول میدانند. به همین دلایل، تعداد فرومهای مجرمانهای كه نیازمند دعوت و ثبت نام پولی یا ضامن هستند افزایش یافته است.

این روند ادامه خواهد یافت، ولی برای حفظ گمنامی بدون دلسرد كردن خریداران، سایتهای فروش آنلاین كه بر اساس فعالیتهای تجاری قانونی مدل شدهاند، در سال ۲۰۱۳ افزایش خواهند یافت. در این سایتها، خریداران میتوانند انتخابهای خود را با یك كلیك ماوس انجام داده، از یك متد پرداخت آنلاین ناشناس استفاده كرده و سفارشهای خود را بدون هیچگونه تماس مستقیم با فروشنده، دریافت نمایند.

این فروشها امنتر و ناشناستر و سادهتر از قبل بر روی اینترنت قابل دسترسی خواهند بود و این موضوع از تنوع بیشتری نیز برخوردار خواهد شد.

در این سال تعداد تجهیزات مشكوكی كه ادعا میكنند كدهای مربوط به حملات ناشناخته را به فروش میرسانند یا سرویسهای جاسوسی كه برای استفاده دولتها یا سرویسهای سری رزرو شدهاند، افزایش خواهد یافت. در این فضا، شناسایی فعالیتهای واقعی و مشتریان واقعی سخت خواهد بود.

هكتیویسم

- ركود گروه انانیموس

طرفداران گروه انانیموس وضع چندان خوبی ندارند. تعداد بسیار زیاد عملیات هماهنگ نشده به شهرت این گروه آسیب زده است. علاوه بر این، اطلاعات غلط، ادعاهای نادرست، و فعالیتهای هك صرف باعث میشود كه تحركات این گروه به لحاظ سیاسی كمتر از قبل دیده شود. از آنجایی كه سطح پیچیدگی فنی این گروه دچار ركود شده و تاكتیكهای آن توسط قربانیان بالقوه آن بهتر درك میشوند، سطح موفقیت این گروه كاهش خواهد یافت.

البته ما میتوانیم به سادگی برخی نمایشهای كوتاه مدت را از همكاری بین هكتیویستها و پشتیبانان ضد جهانیسازی و تروریستهای بومی، تصور كنیم.

کد مطلب : 4590

https://aftana.ir/vdcj.hexfuqeiysfzu.htmlaftana.ir/vdcj.hexfuqeiysfzu.html