یک استاندارد جداگانه برای امنیت اینترنت اشیاء در حال تدوین است که در سالهای آینده توسط ISO منتشر خواهد شد و این استانداردISO۲۷۰۳۰ نام دارد.

۰

معرفی استاندارد ISO۲۷۰۳۰

راهنمای امنیت و حریم خصوصی در اینترنت اشیاء

منبع : وبلاگ تخصصی آشنا ایمن

به گزارش افتانا (پایگاه خبری امنیت فناوری اطلاعات)، توسعه اینترنت اشیاء و ضرورت رعایت الزامات امنیت اطلاعات، نیاز به یک الگوی امنیتی را هرچه بیشتر آشکار میکند. در همین راستا سازمان بینالمللی استاندارد در حال تدوین یک استاندارد جدید در قالب خانواده استانداردهای سیستم مدیریت امنیت اطلاعات به منظور امنیت در حوزه اینترنت اشیاء است. در این مقاله تلاش شده است تا استاندارد ISO ۲۷۰۳۰ به عنوان راهنمای امنیت و حریم خصوصی معرفی شود. همچنین ذینفعان سیستمهای IOT، ریسک این سیستمها و اصول راهنمای امنیت برای آنها مطابق با متن اولیه این استاندارد تشریح شده است.

یکی از مهمترین دغدغه هایی که در حوزه ICT وجود دارد، امنیت اطلاعات است که اینترنت اشیاء از این قاعده مستثنی نیست. استاندارد ISO۲۷۰۰۱ میتواند حوزه IOT را تحت پوشش خود قرار دهد، اما یک استاندارد جداگانه برای امنیت اینترنت اشیاء در حال تدوین است که در سالهای آینده توسط ISO منتشر خواهد شد و این استانداردISO۲۷۰۳۰ نام دارد.

سیستم های IOT به دلیل اینکه از لحاظ ساختاری و فناوری پیچیده هستند، به مراتب با چالشهای امنیتی متنوعی روبهرو هستند. این بدان معنا است که سیستمهای مدیریت امنیت اطلاعات ISMS در حوزه IOT با سطح گستردهای از حملات روبهرو میشود.

حفظ حریم خصوصی یا اطلاعات قابل شناسایی شخصی که با Privacy or Personally identifiable information) PII) شناخته میشود به یکی از نگرانیهای مهم در حوزه IOT تبدیل شده است.

زمانی که در حوزه IOT از PII استفاده میشود، معمولا قوانین و مقرارتی در پردازش و ذخیرهسازی PII وجود دارد که باید آن را رعایت کرد.

حتی در مواردی که قوانین نگرانکننده نیستند، مدیریت PII توسط سیستمهای IOT همچنان به عنوان یک نگرانی برای سازمانها در نظر گرفته شدهاست به عنوان مثال اگر PII به سرقت برود، نوعی آسیبپذیری برای افراد سازمان به حساب میآید. به همین دلیل در این مقاله میخواهیم استاندارد ISO۲۷۰۳۰ را شرح دهیم تا با رهنمودهای امنیتی که برای حوزه IOT طراحی شده است آشنا شویم. این استاندارد در حال توسعه است و در سال ۲۰۲۲ توسط سازمان بینالمللی استاندارد منتشر خواهد شد و مقاله حاضر به عنوان معرفی و توصیه، ارائه میشود. همچنین این استاندارد از منظر طبقهبندی در دسته فناوری اطلاعات - تکنیکهای امنیتی قرار دارد.

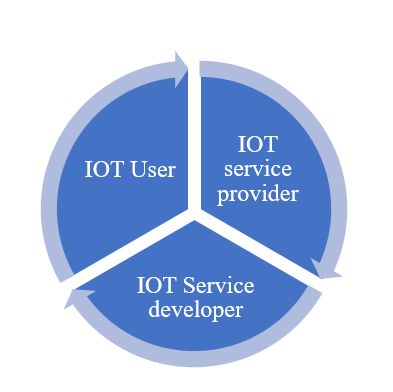

ذینفعان

در این قسمت ذینفعان IOT معرفی خواهد شد که عبارتند از:

یکی از مهمترین دغدغه هایی که در حوزه ICT وجود دارد، امنیت اطلاعات است که اینترنت اشیاء از این قاعده مستثنی نیست. استاندارد ISO۲۷۰۰۱ میتواند حوزه IOT را تحت پوشش خود قرار دهد، اما یک استاندارد جداگانه برای امنیت اینترنت اشیاء در حال تدوین است که در سالهای آینده توسط ISO منتشر خواهد شد و این استانداردISO۲۷۰۳۰ نام دارد.

سیستم های IOT به دلیل اینکه از لحاظ ساختاری و فناوری پیچیده هستند، به مراتب با چالشهای امنیتی متنوعی روبهرو هستند. این بدان معنا است که سیستمهای مدیریت امنیت اطلاعات ISMS در حوزه IOT با سطح گستردهای از حملات روبهرو میشود.

حفظ حریم خصوصی یا اطلاعات قابل شناسایی شخصی که با Privacy or Personally identifiable information) PII) شناخته میشود به یکی از نگرانیهای مهم در حوزه IOT تبدیل شده است.

زمانی که در حوزه IOT از PII استفاده میشود، معمولا قوانین و مقرارتی در پردازش و ذخیرهسازی PII وجود دارد که باید آن را رعایت کرد.

حتی در مواردی که قوانین نگرانکننده نیستند، مدیریت PII توسط سیستمهای IOT همچنان به عنوان یک نگرانی برای سازمانها در نظر گرفته شدهاست به عنوان مثال اگر PII به سرقت برود، نوعی آسیبپذیری برای افراد سازمان به حساب میآید. به همین دلیل در این مقاله میخواهیم استاندارد ISO۲۷۰۳۰ را شرح دهیم تا با رهنمودهای امنیتی که برای حوزه IOT طراحی شده است آشنا شویم. این استاندارد در حال توسعه است و در سال ۲۰۲۲ توسط سازمان بینالمللی استاندارد منتشر خواهد شد و مقاله حاضر به عنوان معرفی و توصیه، ارائه میشود. همچنین این استاندارد از منظر طبقهبندی در دسته فناوری اطلاعات - تکنیکهای امنیتی قرار دارد.

ذینفعان

در این قسمت ذینفعان IOT معرفی خواهد شد که عبارتند از:

1- IOT service provider

نقش اصلی IOT service provider مدیریت و راهاندازی سرویسهای IOT است که میتوانند اتصالات شبکه را نیز فراهم کنند که باید به امنیت آنها رسیدگی و نظارت شود.

مدیر ارائه خدمات IOT، مسئول توافق سطح خدمات میان مشتری و (LOB(line Of Business است. آنها با تیمی از مهندسان تعمیر و نگهداری، از برنامههای IOT و برنامه های صنعتی استفاده میکنند تا بتوانند برنامهریزی، نصب، نظارت و سرویس تجهیزات را انجام دهند.

این نقش اطمینان میدهد که کیفیت کلی ارائه خدمات با پارامترهای سطح خدمات مطابقت داشته باشد.

اپراتور IOT عملیات سیستمها را بهصورت روزانه برای مشتریان انجام میدهد به این صورت که میتواند کاربران جدید را ثبتنام کند و یا از ثبت دستگاههای جدید، کارکرد صحیح آنها و بهروز بودن آنها از نظر سیاستهای امنیتی اطمینان حاصل میکند.

لازم به ذکر است که تحلیلگر مسائل امنیتی IOT میتواند با ایجاد الگوریتمهای شناسایی تهدیدات، تهدیدهای امنیتی را کاهش دهد. آنها میتوانند توابع خودکار ایجاد کنند تا رفتار غیر طبیعی دستگاههای IOT را شناسایی کنند و آنها را با سیاستهای امنیتی تطبیق دهند.

2- IOT service developer

نقش توسعهدهنده سرویسهای IOT شامل پیادهسازی، تست سرویسهای IOT است. در این قسمت توسعهدهنده سرویسهای IOT وظیفه دارد استراتژیها و معماریهای جدید سیستم عامل IOT را برای دستگاههای جدید پیادهسازی کند.

کسی که مدیریت توسعه سرویسهای IOT را برعهده دارد سرویسها و پیکربندیهای مربوط به IOT را راهاندازی میکند و با پشتیبانی از خدمات فناوری اطلاعات برای عملیات و توسعه به عنوان مدیر پروژه شناخته میشود.

توسعهدهنده برنامههای اینترنت اشیاء (IOT application developer) با استفاده از قابلیتهایی که IOT برای آن فراهم میکند میتواند برنامههای صنعتی را توسعه دهد و مشکلات آن را برطرف کند و در آخر آنها را با دستگاهها و سرویسها IOT ادغام کند.

توسعهدهنده دستگاههای اینترنت اشیاء (IOT device developer) دستگاهها و برنامه های IOT را با هم تلفیق می کند و فریم ور دستگاه ها را برای اتصال امن به پلتفرم های IOT توسعه و نگهداری میکند.

(IOT CPO/DPO(Data Protection Officer/Chief Privacy Officer وظایف مختلفی را برعهده دارد که میتوان به طراحی محصولات و خدمات براساس Big Data اشاره کرد که راهحلهایی را برای کاهش خطرات حریم خصوصی پیشنهاد میدهد و یا ارزیابیهای لازم را برای حفظ حریم خصوصی انجام میدهد. از دیگر وظایف IOT CPO/DPO میتوان به بررسی انطباق، پاسخ به حوادث، ادغام سیاستهای حریم خصوصی در مراحل چرخه مهندسی نرمافزار اشاره کرد.

3- IOT User

این قسمت به کاربر نهایی IOT اشاره دارد که میتواند به دو دسته زیر تقسیم شود:

human users؛ به معنای کاربر انسانی که از سرویسهای IOT استفاده میکند.

digital users؛ که به معنای کاربر دیجیتال است و شامل سرویسهای خودکار میشود که به نمایندگی human users عمل خواهد کرد.

ریسکهای سیستمهای IOT

این قسمت راهنماییهای لازم را برای مخاطرات IOT فراهم میکند. در میان کاربردهای متنوع IOT زمینههای مختلفی وجود دارد که ریسکهای امنیتی را فراهم میکند و هر کدام از سناریوهای خطر شامل حوادث امنیتی خواهند بود. در ادامه ریسکهای امنیتی سیستمهای IOT معرفی خواهد شد. لازم به ذکر است که این استاندارد در حال تدوین است و در حال حاضر منتشر نشده است و موارد زیر به صورت پیشنهاد آورده شده است.

1- ویژگیهای سیستمهای IOT

سیستمهای IOT حرکت یا حالت فیزیکی اجسام را حس میکنند و دادههای حسی را پردازش میکنند. این تعریف، ویژگی کلی سیستمهای IOT را بیان میکند و با توجه به تنوع کاربرد سیستمهای IOT تعریف یک ویژگی کاربردی برای این سیستمها غیرممکن است.

بهعنوان یک روش عملی برای توصیف ویژگیهای سیستمها IOT میتوان از ویژگیهای مشترک و ویژگیهای خاص برای برنامههای کاربردی استفاده کرد.

سیستمهای IOT ویژگیهای مشترک زیر را دارا هستند:

- سیستمهای IOT دارای سنسورهایی هستند که حالتهای اجسام را شناسایی میکند.

- دادههای به دست آمده از سنسورها از طریق شبکه به سیستم اطلاعات انتقال پیدا میکند.

- سیستم اطلاعات دادهها را پردازش میکند و دادههای کنترلی را ایجاد میکند.

- دادههای کنترلی از طریق شبکه به سمت محرکها یا فعالکنندهها (actuators) ارسال میشوند و محرکها دادههای کنترلی که از حالت اجسام به دست آمده است، ترجمه میکنند.

در موارد صنعتی علاوه بر ویژگیهای بالا ویژگیهای زیر هم مطرح است:

همانطور که اشاره شد کاربران به صورت human ویا Digital هستند که اگر بخواهیم از بعد صنعتی به آن نگاه کنیم کاربران human یا انسانی جزو داراییهایی هستند که در محدوده مدیریت سازمان عمل میکنند و کاربران Digital سیستمهایی هستند که دارای حسگر و محرک هستند.

سیستم های IOT که برای تجهیزات صنعتی استفاده میشوند به دستهبندی زیر تقسیم میشوند:

- سیستم نظارت تجهیزات صنعتی

- سیستم مدیریت از راه دور

- سیستم کنترل تولید کالا

- سیستم کنترل عملکرد زیرساختهای حیاتی مانند سیستم کنترل عملکرد منبع تغذیه و آب

2- منابع خطر

منابع خطر میتواند به دامنههای زیر تقسیمبندی شود

Physical Entity Domain

Sensing and Controlling Domain

Operations and Management Domain

Application and Service Domain

User Domain

لازم به ذکر است که درحال حاضر ISO تعریف دقیقی از دامنههای فوق ارائه نداده است؛ اما میتوانیم چند مثال ذکر کنیم.

در Physical Entity Domain سنسورهای IOT ممکن است تخریب یا گم شوند درنتیجه دادهها ممکن است تخریب یا نابود شوند و محرکهای IOT هم ممکن است تخریب یا گم شوند که درنتیجه عملیات ممکن است با اختلال روبهرو شود.

یا میتوان به شرایط محیطی سنسورها اشاره کرد که ممکن است با مشخصات سنسورها هماهنگ نباشد درنتیجه در عملکرد سنسور تاثیر میگذارد و نتایج نادرست ایجاد میکند.

برای دستیابی به اطلاعات مانند کلیدهای ارتباطی و یا دسترسی به المانهای سختافزاری برای احراز هویت ممکن است سنسورها دستکاری شوند.

در Sensing and Controlling Domain نرمافزارهای تجهیزات سختافزاری ممکن است آسیبپذیریهایی داشته باشند که منجر به دسترسیهای غیرمجاز به دستگاهها شود و یا دستگاه IOT ممکن است که به صورت ناامن پیکربندی شده باشد که همین امر منجر به دسترسی غیر مجاز به سیستم میشود.

3- سناریو های ریسک سیستمهای IOT

سناریوهای ریسک سیستمهای IOT را میتوان از ویژگیهای این سیستم استخراج کرد. برای مثال در کارخانههای صنعتی و سیستمهای کنترلی مجموعهای از منابع ریسک وجود دارد.

شرایطی که سناریوهای ریسک را پیچیده میکند:

- محیط فیزیکی سیستمهای اطلاعاتی، شبکه و سیستمها و پیکربندی نادرست آنها

- خدمات پشتیبانی (برق، مخابرات)

- بلایای طبیعی

- عملیات نادرست در سیستمهای IOT

- رفتار نادرست کاربران با سیستمها

رویدادهای امنیتی:

- اجزای سیستمهای IOT میتوانند توسط مهاجمان اسکن شده و از طریق شبکه مورد حمله قرار گیرند

- این سیستمها میتوانند تحت نفوذ بدافزارها قرار بگیرند.

- عملکرد سیستمهای IOT با اختلال مواجه میشود.

- سیستمهای IOT مورد نفوذ قرار میگیرد و اطلاعات فاش میشوند

- اجزای سیستمهای IOT به عنوان منبعی برای حمله به سیستمهای دیگر مورد استفاده قرار خواهند گرفت.

عواقب:

- عملکرد سیستمهای IOT متوقف میشود

- سیستم و اجزای آن مورد حمله قرار میگیرند

- سازمانها محتمل خسارت مالی میشوند

- به اعتبار سازمانها آسیب وارد میشود

اصول راهنمای امنیت

در این قسمت اصول طراحی امن شرح داده خواهد شد.

1- Secure by default (امنیت به طور پیشفرض)

این اصل شامل رهنمودهایی است که برای انتخاب مطمئنترین گزینهها استفاده میشود که برای مثال میتوان به پیکربندی سیستمهای IOT اشاره کرد که شامل موارد زیر میشود:

- به حداقل رساندن سطح حملات

- استفاده از یک زنجیره تامین امن

- استفاده از استانداردها، روشهای امن و استفاده مجدد از کدهای معتبر

- امنسازی سیستمها (System hardening)

- راهاندازی سیستمها با حداقل دسترسی (کاهش دسترسی Admin)

2- Secure programming (برنامهنویسی امن)

این اصل به نوشتن برنامه های امن برای سیستم های IOT اشاره دارد که باید توسط IOT service developer یا توسعهدهنده سیستمهای IOT رعایت شود.

3- Rigor in defense (دقت زیاد در دفاع)

این اصل شامل رهنمودهایی برای اطمینان از دقت و کامل بودن معماری سیستمها از لحاظ امنیتی دارد که برای مثال میتوان به موارد زیر اشاره کرد:

- دفاع در عمق (چند لایه)

- محافظت یکنواخت

- تقسیمبندی سیستم (تقسیمبندی شبکه)

- استفاده از تکنیکهای encapsulation برای دستیابی به توابع

- نظارت، تشخیص و گزارش رخدادهای امنیتی که برای مثال میتوان به honey pot اشاره کرد

- ارزیابی آسیبپذیری و تست نفوذ

- استفاده از یک رویکرد مهندسی امن

- امنیت چرخه عمر سیستم

- نصب وصلههای امنیتی

4- Accountability (مسئولیت)

این رهنمود برای اطمینان از مراقبت و نظارت بر دسترسی به داراییها در حین فعالیت در سازمان اشاره دارد نکتهای که در این قسمت وجود دارد این رهنمود به مسئولیت گزارش و کاهش آسیبپذیریها هم اشاره کرده است به عنوان مثال:

- اطمینان از تقسیم مسئولیتها

- ایجاد و محافظت از روشهای بازرسی

- ایجاد شفافیت

5- Resiliency (انعطافپذیری)

این رهنمود به مقاومت و بازیابی در برابر رخدادهای امنیتی اشاره دارد که برای مثال میتوان به موارد زیر اشاره کرد:

- طرح افزونگی

- مدیریت در دسترس بودن

- مدیریت آسیبپذیریها

- پشتیبانگیری و بازیابی اطلاعات

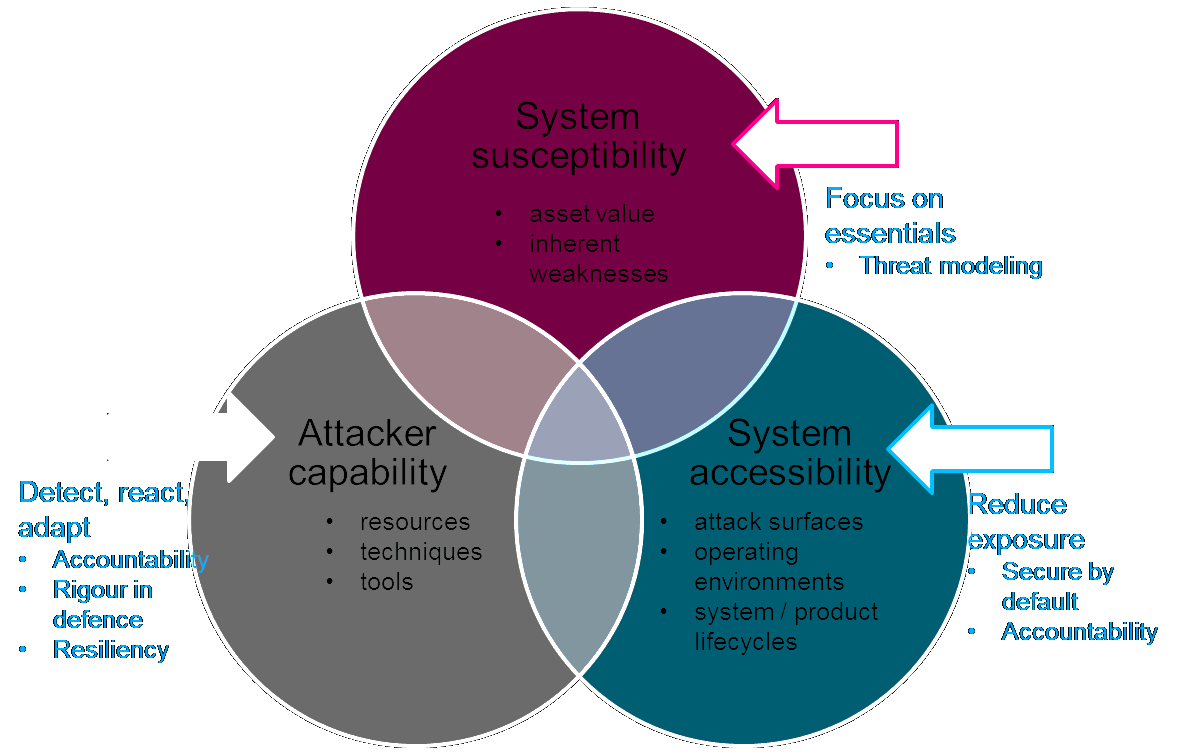

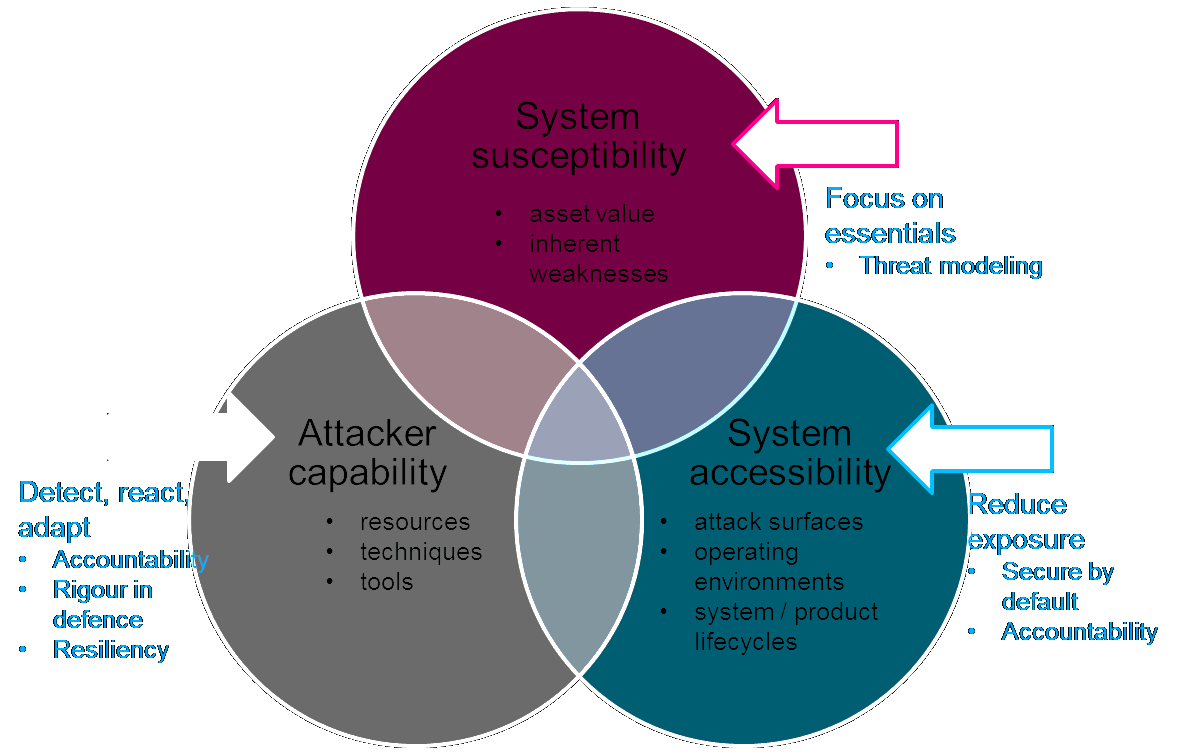

شکل زیر نمایش میدهد که چگونه میتوان با استفاده از اصول طراحی امنیتی و انجام مدلسازی تهدید، تهدیدات سیستمهای IOT را کاهش داد.

در این مقاله سعی شد که استاندارد ISO۲۷۰۳۰ معرفی شود. در حال حاضر این استاندارد توسط ISO در حال تدوین است و روشهای ذکر شده بهصورت پیشنهاد آمده است. در این مقاله ریسکهای سیستمهای IOT و رهنمودهایی که برای آنها پیشنهاد شده است شرح داده شد.

مدیر ارائه خدمات IOT، مسئول توافق سطح خدمات میان مشتری و (LOB(line Of Business است. آنها با تیمی از مهندسان تعمیر و نگهداری، از برنامههای IOT و برنامه های صنعتی استفاده میکنند تا بتوانند برنامهریزی، نصب، نظارت و سرویس تجهیزات را انجام دهند.

این نقش اطمینان میدهد که کیفیت کلی ارائه خدمات با پارامترهای سطح خدمات مطابقت داشته باشد.

اپراتور IOT عملیات سیستمها را بهصورت روزانه برای مشتریان انجام میدهد به این صورت که میتواند کاربران جدید را ثبتنام کند و یا از ثبت دستگاههای جدید، کارکرد صحیح آنها و بهروز بودن آنها از نظر سیاستهای امنیتی اطمینان حاصل میکند.

لازم به ذکر است که تحلیلگر مسائل امنیتی IOT میتواند با ایجاد الگوریتمهای شناسایی تهدیدات، تهدیدهای امنیتی را کاهش دهد. آنها میتوانند توابع خودکار ایجاد کنند تا رفتار غیر طبیعی دستگاههای IOT را شناسایی کنند و آنها را با سیاستهای امنیتی تطبیق دهند.

2- IOT service developer

نقش توسعهدهنده سرویسهای IOT شامل پیادهسازی، تست سرویسهای IOT است. در این قسمت توسعهدهنده سرویسهای IOT وظیفه دارد استراتژیها و معماریهای جدید سیستم عامل IOT را برای دستگاههای جدید پیادهسازی کند.

کسی که مدیریت توسعه سرویسهای IOT را برعهده دارد سرویسها و پیکربندیهای مربوط به IOT را راهاندازی میکند و با پشتیبانی از خدمات فناوری اطلاعات برای عملیات و توسعه به عنوان مدیر پروژه شناخته میشود.

توسعهدهنده برنامههای اینترنت اشیاء (IOT application developer) با استفاده از قابلیتهایی که IOT برای آن فراهم میکند میتواند برنامههای صنعتی را توسعه دهد و مشکلات آن را برطرف کند و در آخر آنها را با دستگاهها و سرویسها IOT ادغام کند.

توسعهدهنده دستگاههای اینترنت اشیاء (IOT device developer) دستگاهها و برنامه های IOT را با هم تلفیق می کند و فریم ور دستگاه ها را برای اتصال امن به پلتفرم های IOT توسعه و نگهداری میکند.

(IOT CPO/DPO(Data Protection Officer/Chief Privacy Officer وظایف مختلفی را برعهده دارد که میتوان به طراحی محصولات و خدمات براساس Big Data اشاره کرد که راهحلهایی را برای کاهش خطرات حریم خصوصی پیشنهاد میدهد و یا ارزیابیهای لازم را برای حفظ حریم خصوصی انجام میدهد. از دیگر وظایف IOT CPO/DPO میتوان به بررسی انطباق، پاسخ به حوادث، ادغام سیاستهای حریم خصوصی در مراحل چرخه مهندسی نرمافزار اشاره کرد.

3- IOT User

این قسمت به کاربر نهایی IOT اشاره دارد که میتواند به دو دسته زیر تقسیم شود:

human users؛ به معنای کاربر انسانی که از سرویسهای IOT استفاده میکند.

digital users؛ که به معنای کاربر دیجیتال است و شامل سرویسهای خودکار میشود که به نمایندگی human users عمل خواهد کرد.

ریسکهای سیستمهای IOT

این قسمت راهنماییهای لازم را برای مخاطرات IOT فراهم میکند. در میان کاربردهای متنوع IOT زمینههای مختلفی وجود دارد که ریسکهای امنیتی را فراهم میکند و هر کدام از سناریوهای خطر شامل حوادث امنیتی خواهند بود. در ادامه ریسکهای امنیتی سیستمهای IOT معرفی خواهد شد. لازم به ذکر است که این استاندارد در حال تدوین است و در حال حاضر منتشر نشده است و موارد زیر به صورت پیشنهاد آورده شده است.

1- ویژگیهای سیستمهای IOT

سیستمهای IOT حرکت یا حالت فیزیکی اجسام را حس میکنند و دادههای حسی را پردازش میکنند. این تعریف، ویژگی کلی سیستمهای IOT را بیان میکند و با توجه به تنوع کاربرد سیستمهای IOT تعریف یک ویژگی کاربردی برای این سیستمها غیرممکن است.

بهعنوان یک روش عملی برای توصیف ویژگیهای سیستمها IOT میتوان از ویژگیهای مشترک و ویژگیهای خاص برای برنامههای کاربردی استفاده کرد.

سیستمهای IOT ویژگیهای مشترک زیر را دارا هستند:

- سیستمهای IOT دارای سنسورهایی هستند که حالتهای اجسام را شناسایی میکند.

- دادههای به دست آمده از سنسورها از طریق شبکه به سیستم اطلاعات انتقال پیدا میکند.

- سیستم اطلاعات دادهها را پردازش میکند و دادههای کنترلی را ایجاد میکند.

- دادههای کنترلی از طریق شبکه به سمت محرکها یا فعالکنندهها (actuators) ارسال میشوند و محرکها دادههای کنترلی که از حالت اجسام به دست آمده است، ترجمه میکنند.

در موارد صنعتی علاوه بر ویژگیهای بالا ویژگیهای زیر هم مطرح است:

همانطور که اشاره شد کاربران به صورت human ویا Digital هستند که اگر بخواهیم از بعد صنعتی به آن نگاه کنیم کاربران human یا انسانی جزو داراییهایی هستند که در محدوده مدیریت سازمان عمل میکنند و کاربران Digital سیستمهایی هستند که دارای حسگر و محرک هستند.

سیستم های IOT که برای تجهیزات صنعتی استفاده میشوند به دستهبندی زیر تقسیم میشوند:

- سیستم نظارت تجهیزات صنعتی

- سیستم مدیریت از راه دور

- سیستم کنترل تولید کالا

- سیستم کنترل عملکرد زیرساختهای حیاتی مانند سیستم کنترل عملکرد منبع تغذیه و آب

2- منابع خطر

منابع خطر میتواند به دامنههای زیر تقسیمبندی شود

Physical Entity Domain

Sensing and Controlling Domain

Operations and Management Domain

Application and Service Domain

User Domain

لازم به ذکر است که درحال حاضر ISO تعریف دقیقی از دامنههای فوق ارائه نداده است؛ اما میتوانیم چند مثال ذکر کنیم.

در Physical Entity Domain سنسورهای IOT ممکن است تخریب یا گم شوند درنتیجه دادهها ممکن است تخریب یا نابود شوند و محرکهای IOT هم ممکن است تخریب یا گم شوند که درنتیجه عملیات ممکن است با اختلال روبهرو شود.

یا میتوان به شرایط محیطی سنسورها اشاره کرد که ممکن است با مشخصات سنسورها هماهنگ نباشد درنتیجه در عملکرد سنسور تاثیر میگذارد و نتایج نادرست ایجاد میکند.

برای دستیابی به اطلاعات مانند کلیدهای ارتباطی و یا دسترسی به المانهای سختافزاری برای احراز هویت ممکن است سنسورها دستکاری شوند.

در Sensing and Controlling Domain نرمافزارهای تجهیزات سختافزاری ممکن است آسیبپذیریهایی داشته باشند که منجر به دسترسیهای غیرمجاز به دستگاهها شود و یا دستگاه IOT ممکن است که به صورت ناامن پیکربندی شده باشد که همین امر منجر به دسترسی غیر مجاز به سیستم میشود.

3- سناریو های ریسک سیستمهای IOT

سناریوهای ریسک سیستمهای IOT را میتوان از ویژگیهای این سیستم استخراج کرد. برای مثال در کارخانههای صنعتی و سیستمهای کنترلی مجموعهای از منابع ریسک وجود دارد.

شرایطی که سناریوهای ریسک را پیچیده میکند:

- محیط فیزیکی سیستمهای اطلاعاتی، شبکه و سیستمها و پیکربندی نادرست آنها

- خدمات پشتیبانی (برق، مخابرات)

- بلایای طبیعی

- عملیات نادرست در سیستمهای IOT

- رفتار نادرست کاربران با سیستمها

رویدادهای امنیتی:

- اجزای سیستمهای IOT میتوانند توسط مهاجمان اسکن شده و از طریق شبکه مورد حمله قرار گیرند

- این سیستمها میتوانند تحت نفوذ بدافزارها قرار بگیرند.

- عملکرد سیستمهای IOT با اختلال مواجه میشود.

- سیستمهای IOT مورد نفوذ قرار میگیرد و اطلاعات فاش میشوند

- اجزای سیستمهای IOT به عنوان منبعی برای حمله به سیستمهای دیگر مورد استفاده قرار خواهند گرفت.

عواقب:

- عملکرد سیستمهای IOT متوقف میشود

- سیستم و اجزای آن مورد حمله قرار میگیرند

- سازمانها محتمل خسارت مالی میشوند

- به اعتبار سازمانها آسیب وارد میشود

اصول راهنمای امنیت

در این قسمت اصول طراحی امن شرح داده خواهد شد.

1- Secure by default (امنیت به طور پیشفرض)

این اصل شامل رهنمودهایی است که برای انتخاب مطمئنترین گزینهها استفاده میشود که برای مثال میتوان به پیکربندی سیستمهای IOT اشاره کرد که شامل موارد زیر میشود:

- به حداقل رساندن سطح حملات

- استفاده از یک زنجیره تامین امن

- استفاده از استانداردها، روشهای امن و استفاده مجدد از کدهای معتبر

- امنسازی سیستمها (System hardening)

- راهاندازی سیستمها با حداقل دسترسی (کاهش دسترسی Admin)

2- Secure programming (برنامهنویسی امن)

این اصل به نوشتن برنامه های امن برای سیستم های IOT اشاره دارد که باید توسط IOT service developer یا توسعهدهنده سیستمهای IOT رعایت شود.

3- Rigor in defense (دقت زیاد در دفاع)

این اصل شامل رهنمودهایی برای اطمینان از دقت و کامل بودن معماری سیستمها از لحاظ امنیتی دارد که برای مثال میتوان به موارد زیر اشاره کرد:

- دفاع در عمق (چند لایه)

- محافظت یکنواخت

- تقسیمبندی سیستم (تقسیمبندی شبکه)

- استفاده از تکنیکهای encapsulation برای دستیابی به توابع

- نظارت، تشخیص و گزارش رخدادهای امنیتی که برای مثال میتوان به honey pot اشاره کرد

- ارزیابی آسیبپذیری و تست نفوذ

- استفاده از یک رویکرد مهندسی امن

- امنیت چرخه عمر سیستم

- نصب وصلههای امنیتی

4- Accountability (مسئولیت)

این رهنمود برای اطمینان از مراقبت و نظارت بر دسترسی به داراییها در حین فعالیت در سازمان اشاره دارد نکتهای که در این قسمت وجود دارد این رهنمود به مسئولیت گزارش و کاهش آسیبپذیریها هم اشاره کرده است به عنوان مثال:

- اطمینان از تقسیم مسئولیتها

- ایجاد و محافظت از روشهای بازرسی

- ایجاد شفافیت

5- Resiliency (انعطافپذیری)

این رهنمود به مقاومت و بازیابی در برابر رخدادهای امنیتی اشاره دارد که برای مثال میتوان به موارد زیر اشاره کرد:

- طرح افزونگی

- مدیریت در دسترس بودن

- مدیریت آسیبپذیریها

- پشتیبانگیری و بازیابی اطلاعات

شکل زیر نمایش میدهد که چگونه میتوان با استفاده از اصول طراحی امنیتی و انجام مدلسازی تهدید، تهدیدات سیستمهای IOT را کاهش داد.

در این مقاله سعی شد که استاندارد ISO۲۷۰۳۰ معرفی شود. در حال حاضر این استاندارد توسط ISO در حال تدوین است و روشهای ذکر شده بهصورت پیشنهاد آمده است. در این مقاله ریسکهای سیستمهای IOT و رهنمودهایی که برای آنها پیشنهاد شده است شرح داده شد.

کد مطلب : 17270

https://aftana.ir/vdcgzx9q.ak9uu4prra.htmlaftana.ir/vdcgzx9q.ak9uu4prra.html