سه ماهه سوم سال ۲۰۱۱ شاهد هدف قرار دادن شبکههای شرکتی توسط هکرهای ناشناس و نیز حملات گروه هکتیویست Anonymous بود

۰

آزمایشگاه کسپرسکی گزارش وضعیت بدافزارها در سه ماهه سوم ۲۰۱۱ را منتشر نمود

از بدافزارهای موجود در کدهای QR تا حملات هدفمند به شرکتها

منبع : دیده بان آی تی

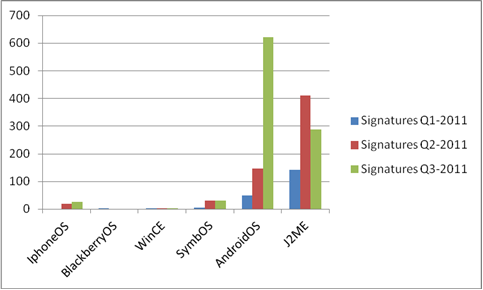

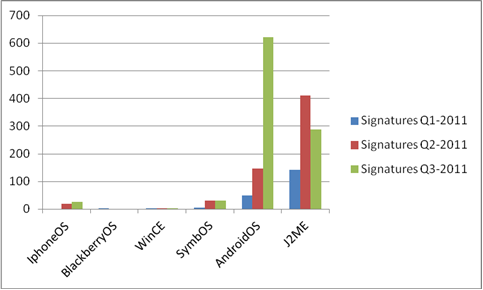

از نظر حمله به تلفنهای هوشمند، نشانههای واضحی وجود داشت که تبهکاران سایبری آندرویید را به عنوان پلتفرم برگزیده خود انتخاب کردهاند. عملیات تخریبی به طور فزاینده پیچیده از طریق برنامههای مخرب نیز در کنار برخی روشهای آزمون و خطا شده در سه ماهه سوم مشاهده شد: از کدهای QR بیضرر اکنون برای مخفی کردن بدافزارها استفاده میشود و کامپیوترها حتی قبل از اینکه سیستمهای عامل آنها راهاندازی شوند، با تهدید مواجه میشوند؛ در عين حال تبهکاران سایبری روشهای آلودگی بایوس را بازنگری میکنند.

سه ماهه سوم سال ۲۰۱۱ شاهد هدف قرار دادن شبکههای شرکتی توسط هکرهای ناشناس و نیز حملات گروه هکتیویست Anonymous بود. هدفها شامل پلیس سایبری ایتالیا، چند واحد پلیس ایالات متحده و پیمانکاران FBI مي شدند. هکرها همچنین پیمانکاران دفاعی Mitsubishi Heavy Industries و Vanguard Defense را هدف قرار دادند. این حملات و خیلی از حملات مشابه دیگر موجب شد که کاربران تخریبگر به اطلاعات کارکنان و مشتریان، اسناد داخلی، مکاتبات و اطلاعات طبقهبندی شده دسترسی پیدا کنند.

در ژوئیه سال ۲۰۱۱، سرورهای مرجع صدور گواهی دیجیتال DigiNotar هک شد و به ایجاد گواهیهای خودسرانه ۵۳۱ توسط تبهکاران سایبری منجر گردید. با استفاده از گواهیهای دیجیتال جعلی برای وبسایتها، تبهکاران سایبری میتوانستند به اطلاعات ارسالی یا دریافتی از آن سایتها دسترسی یابند، حتی اگر از یک اتصال رمزگذاری شده استفاده میشد. در میان چندین منبع مورد هدف قرار گرفته در پرونده شرکت DigiNotar، سازمانهای دولتی در چند کشور و نیز سرویسهای اینترنتی مهم مانند گوگل، یاهو، تور و موزیلا بودند. DigiNotar سرانجام باید برای ورشکستگی در نتیجه هک تشکیل پرونده میداد.

یوری نامستنیکوف، تحلیلگر ارشد ویروسها در آزمایشگاه کسپرسکی و نویسنده گزارش میگوید: «حمله DigiNotar دومین مورد از هک شدن یک مرجع صدور گواهی دیجیتال در سال جاری بود. اگرچه شرکتهایی که گواهیهای دیجیتال ریشه صادر میکنند، باید از یک بازبینی امنیتی عبور میکردند. بدیهی است سطح امنیت در شرکت DigiNotar و همتای آن شرکت Comodo اصلاً ایدهآل نبود. پرونده DigiNotar باید به عنوان هشداری برای بازیگران دیگر بازار جهت تقویت خطمشیهای امنیتی آنها عمل کند.»

کاربران شخصی نیز باید احتیاط کنند؛ تعداد برنامههای مخرب برای تلفنهای همراه با سرعت نگرانکنندهای در حال افزایش است. به ویژه، در سه ماهه پایانی سال، سهم همه بدافزارهای تلفن همراه در سال ۲۰۱۱ که سیستم عامل آندرویید را هدف قرار دادند به ۴۰ درصد رسید، به طوری که جایگاه این پلتفرم را به عنوان هدف اصلی برنامههای مخرب تثبیت کرد.

تحلیلگران آزمایشگاه کسپرسکی پیشبینی کرده بودند که تبهکاران سایبری راههای جدیدی را برای کسب درآمد از طریق بدافزارهای آندرویید جستجو میکنند و مدت زمان زیادی طول نکشید که این اتفاق روی داد. در ماه ژوئیه، یک تروجان آندرویید از خانواده Zitmo شناسایی شد که با نسخه دسکتاپ خود، تروجان Trojan-Spy.Win۳۲.Zeus کار میکند تا امکان عبور از فرایند تأیید اعتبار دو عاملی که در خیلی از سیستمهای بانکی آنلاین استفاده میشود را برای تبهکاران سایبری فراهم سازد.

گاهی اوقات، بدافزارها میتوانند از طریق غیر منتظرهترین روشها مثلاً از طریق کدهای QR به یک تلفن همراه نفوذ کنند. کد QR اساساً یک بارکد است اما دارای ظرفیت ذخیرهسازی بیشتر است. تبهکاران سایبری با رمزگذاری پیوندهای مخرب در کدهای QR، تروجانهای پیامکی را که در پوشش نرمافزارهای آندرویید مخفی شدهاند، منتشر میکنند. بعد از اسکن کردن کدهای QR، تلفنهای همراه یک فایل مخرب را به طور خودکار بارگیری میکنند که سپس این فایل، پیامکها را به شمارههای ویژه ارسال میکند.

شاید نادرترین رویداد در سه ماهه سوم این بود که هکرها وقتی متوجه شدند محافظت تأمین شده برای سیستمهای عامل امروزی نصب روتکیت روی یک سیستم در حال اجرا را تقریباً غیر ممکن میسازد، برای گرفتن ایده نگاهی به گذشته انداختند. نویسندههای ویروس در اقدامی برای آلوده کردن سیستم قبل از اینکه حتی راهاندازی شود، دوباره به بایوس روی آوردهاند. ممکن است از زمان ظهور ویروس بدنام CIH (که به Chernobyl نیز معروف است) که قادر به آلوده کردن بایوس بود بیش از ۱۰ سال گذشته باشد، اما اکنون از فناوری آن بار دیگر استفاده میشود.

نسخه کامل گزارش رشد تهدیدهای فناوری اطلاعات سه ماهه سوم سال ۲۰۱۱ را میتوان در این آدرس مشاهده کرد: www.securelist.com/en.

کد مطلب : 211

https://aftana.ir/vdchtznid23nz.ft2.htmlaftana.ir/vdchtznid23nz.ft2.html