باتنت پیچیده KashmirBlack با هدف قرار دادن سیستم مدیریت محتوا (CMS) صدها هزار سایت را آلوده کرده است.

۰

منبع : مرکز مدیریت راهبردی افتا

باتنت پیچیده KashmirBlack با هدف قرار دادن سیستم مدیریت محتوا (CMS) صدها هزار سایت را آلوده کرده است.

به گزارش افتانا (پایگاه خبری امنیت فناوری اطلاعات)، باتنت پیچیده KashmirBlack با هدف قرار دادن بسترهای موسوم به سیستم مدیریت محتوا (Content Management System – به اختصار CMS) موفق به آلودهسازی صدها هزار سایت شده است.

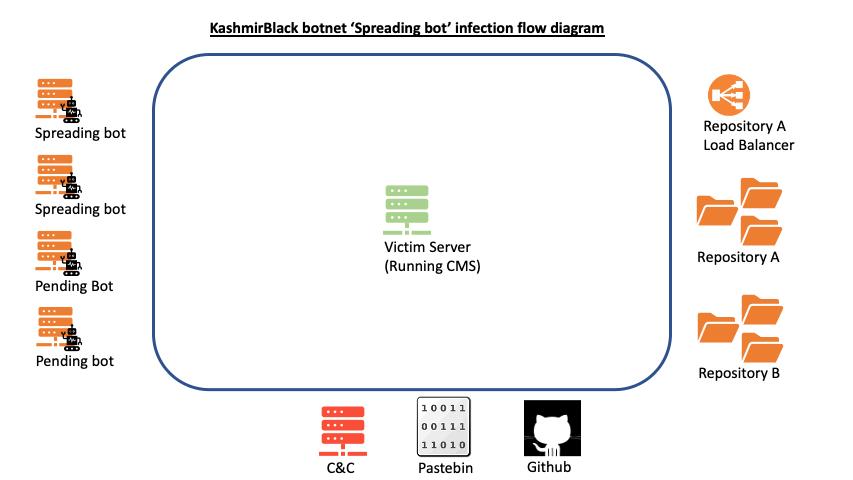

شبکه مخرب مذکور که به KashmirBlack معروف شده از نوامبر ۲۰۱۹ فعال بوده است. بر اساس مجموعه گزارشی که شرکت Imperva آنها را منتشر کرده احتمالا هدف اصلی KashmirBlack، آلودهسازی سایتها و سوءاستفاده از آنها برای استخراج ارز رمز (Cryptocurrency Mining)، تغییر مسیر ترافیک معتبر سایت به صفحات هرزنامه و در مواردی تغییر ظاهر سایت بوده است.

اگرچه این شبکه مخرب با تعداد محدودی دستگاه تسخیر شده (Bot) شروع به کار کرد اما با افزایش مستمر شمار باتها در ماههای گذشته، اکنون به غولی با توانایی حمله به هزاران سایت در هر روز تبدیل شده است.

توسعه زیرساخت فرماندهی (C&C) و گسترش بهرهجوهای (Exploit) شبکه مخرب مذکور در ماه می سال میلادی جاری را میتوان نقطه عطف KashmirBlack دانست.

این روزها KashmirBlack با یک سرور فرماندهی در کنار بیش از ۶۰ سرور که اکثر آنها سرورهایی معتبر اما هک شده هستند در حال فعالیت است.

KashmirBlack صدها بات را که هر کدام با سرور فرماندهی برای دریافت اهداف جدید و اجرای حملات موسوم به "سعیوخطا" (Brute-force)، نصب دربپشتی (Backdoor) و بهطور کلی گسترش شبکه مخرب در ارتباط هستند مدیریت میکنند.

این شبکه مخرب با پوشش اینترنت و شناسایی سایتهایی که در آنها از نرمافزارهای از رده خارج استفاده میشود اقدام به بهرهجویی از آسیبپذیریها بهمنظور آلودهسازی سرورها کرده و بدینترتیب بهطور مستمر در حال بزرگتر شدن است. ضمن اینکه با سوءاستفاده از برخی سرورهای هک شده برای ارسال هرزنامه، استخراج ارز رمز یا حمله به سایتهای دیگر ادامه حیات میدهد.

به گفته Imperva شبکه مخرب KashmirBlack از نوامبر ۲۰۱۹ از آسیبپذیریهای زیر بهرهجویی کرده است:

- آسیبپذیری به حملات "اجرای کد بهصورت از راه دور" (Remote Code Execution) با شناسه CVE-۲۰۱۷-۹۸۴۱ در PHPUnit

- آسیبپذیری به "ارسال فایل" (File Upload) به شناسه CVE-۲۰۱۸-۹۲۰۶ در jQuery

- آسیبپذیری به حملات "تزریق کد" (Command Injection) به شناسه CVE-۲۰۱۹-۹۱۹۴ در ELFinder

- آسیبپذیری به "ارسال از راه دور فایل" (Remote File Upload) در Joomla!

- آسیبپذیری "استثناسازی فایل محلی" (Local File Inclusion) به شناسه CVE-۲۰۱۵-۲۰۶۷ در Magento

- آسیبپذیری "ارسال در فرمهای تحت وب" (Webforms Upload) در Magento

- آسیبپذیری "ارسال فایل بالقوه مخرب" (Arbitrary File Upload) در CMS Plupload

- آسیبپذیری به شناسه CVE-۲۰۱۵-۷۵۷۱ در Yeager

- مجموعهای از آسیبپذیریها شامل "ارسال فایل" و "اجرای کد بهصورت از راه دور" برای بسیاری از افزونهها در چندین بستر

- آسیبپذیری موسوم به RFI در WordPress TimThumb به شناسه CVE-۲۰۱۱-۴۱۰۶

- آسیبپذیری Uploadify RCE

- آسیبپذیری به "اجرای کد بهصورت از راه دور" به شناسه CVE-۲۰۱۹-۱۶۷۵۹ در vBulletin Widget

- آسیبپذیری "اجرای کد بهصورت از راه دور" install.php در WordPress

- آسیبپذیری به حملات "سعیوخطا" بر ضد xmlrpc.php در WordPress

- مجموعهای از آسیبپذیریهای "اجرای کد بهصورت از راه دور" در چندین افزونه WordPress

- مجموعهای از آسیبپذیریهای "اجرای کد بهصورت از راه دور" در چندین Theme سامانه WordPress

- آسیبپذیری "ارسال فایل" (File Upload) در Webdav

آسیبپذیریهای مذکور گردانندگان KashmirBlack را قادر به رخنه به انواع بسترهای CMS نظیر WordPress، Joomla!، PrestaShop، Magneto، Drupal، vBulletin، osCommerce، OpenCart و Yeager میکند. برخی بهرهجوها بستر CMS و برخی دیگر افزونهها و کتابخانه آنها را مورد سوءاستفاده قرار میدهند.

در گزارش Imperva آمدهاست: «طی تحقیقاتمان شاهد تکامل KashmirBlack از یک شبکه مخرب متوسط با تواناییهای پایه به یک زیرساخت عظیم برای ماندگار شدن بودهایم.»

محققان Imperva بر اساس برخی شواهد، Exect۱۳۳۷ را که هکری عضو یک گروه از نفوذگران با اصالت اندونزیایی با نام PhantomGhost است بهعنوان گرداننده این شبکه مخرب معرفی کردهاند.

به گزارش افتانا (پایگاه خبری امنیت فناوری اطلاعات)، باتنت پیچیده KashmirBlack با هدف قرار دادن بسترهای موسوم به سیستم مدیریت محتوا (Content Management System – به اختصار CMS) موفق به آلودهسازی صدها هزار سایت شده است.

شبکه مخرب مذکور که به KashmirBlack معروف شده از نوامبر ۲۰۱۹ فعال بوده است. بر اساس مجموعه گزارشی که شرکت Imperva آنها را منتشر کرده احتمالا هدف اصلی KashmirBlack، آلودهسازی سایتها و سوءاستفاده از آنها برای استخراج ارز رمز (Cryptocurrency Mining)، تغییر مسیر ترافیک معتبر سایت به صفحات هرزنامه و در مواردی تغییر ظاهر سایت بوده است.

اگرچه این شبکه مخرب با تعداد محدودی دستگاه تسخیر شده (Bot) شروع به کار کرد اما با افزایش مستمر شمار باتها در ماههای گذشته، اکنون به غولی با توانایی حمله به هزاران سایت در هر روز تبدیل شده است.

توسعه زیرساخت فرماندهی (C&C) و گسترش بهرهجوهای (Exploit) شبکه مخرب مذکور در ماه می سال میلادی جاری را میتوان نقطه عطف KashmirBlack دانست.

این روزها KashmirBlack با یک سرور فرماندهی در کنار بیش از ۶۰ سرور که اکثر آنها سرورهایی معتبر اما هک شده هستند در حال فعالیت است.

KashmirBlack صدها بات را که هر کدام با سرور فرماندهی برای دریافت اهداف جدید و اجرای حملات موسوم به "سعیوخطا" (Brute-force)، نصب دربپشتی (Backdoor) و بهطور کلی گسترش شبکه مخرب در ارتباط هستند مدیریت میکنند.

این شبکه مخرب با پوشش اینترنت و شناسایی سایتهایی که در آنها از نرمافزارهای از رده خارج استفاده میشود اقدام به بهرهجویی از آسیبپذیریها بهمنظور آلودهسازی سرورها کرده و بدینترتیب بهطور مستمر در حال بزرگتر شدن است. ضمن اینکه با سوءاستفاده از برخی سرورهای هک شده برای ارسال هرزنامه، استخراج ارز رمز یا حمله به سایتهای دیگر ادامه حیات میدهد.

به گفته Imperva شبکه مخرب KashmirBlack از نوامبر ۲۰۱۹ از آسیبپذیریهای زیر بهرهجویی کرده است:

- آسیبپذیری به حملات "اجرای کد بهصورت از راه دور" (Remote Code Execution) با شناسه CVE-۲۰۱۷-۹۸۴۱ در PHPUnit

- آسیبپذیری به "ارسال فایل" (File Upload) به شناسه CVE-۲۰۱۸-۹۲۰۶ در jQuery

- آسیبپذیری به حملات "تزریق کد" (Command Injection) به شناسه CVE-۲۰۱۹-۹۱۹۴ در ELFinder

- آسیبپذیری به "ارسال از راه دور فایل" (Remote File Upload) در Joomla!

- آسیبپذیری "استثناسازی فایل محلی" (Local File Inclusion) به شناسه CVE-۲۰۱۵-۲۰۶۷ در Magento

- آسیبپذیری "ارسال در فرمهای تحت وب" (Webforms Upload) در Magento

- آسیبپذیری "ارسال فایل بالقوه مخرب" (Arbitrary File Upload) در CMS Plupload

- آسیبپذیری به شناسه CVE-۲۰۱۵-۷۵۷۱ در Yeager

- مجموعهای از آسیبپذیریها شامل "ارسال فایل" و "اجرای کد بهصورت از راه دور" برای بسیاری از افزونهها در چندین بستر

- آسیبپذیری موسوم به RFI در WordPress TimThumb به شناسه CVE-۲۰۱۱-۴۱۰۶

- آسیبپذیری Uploadify RCE

- آسیبپذیری به "اجرای کد بهصورت از راه دور" به شناسه CVE-۲۰۱۹-۱۶۷۵۹ در vBulletin Widget

- آسیبپذیری "اجرای کد بهصورت از راه دور" install.php در WordPress

- آسیبپذیری به حملات "سعیوخطا" بر ضد xmlrpc.php در WordPress

- مجموعهای از آسیبپذیریهای "اجرای کد بهصورت از راه دور" در چندین افزونه WordPress

- مجموعهای از آسیبپذیریهای "اجرای کد بهصورت از راه دور" در چندین Theme سامانه WordPress

- آسیبپذیری "ارسال فایل" (File Upload) در Webdav

آسیبپذیریهای مذکور گردانندگان KashmirBlack را قادر به رخنه به انواع بسترهای CMS نظیر WordPress، Joomla!، PrestaShop، Magneto، Drupal، vBulletin، osCommerce، OpenCart و Yeager میکند. برخی بهرهجوها بستر CMS و برخی دیگر افزونهها و کتابخانه آنها را مورد سوءاستفاده قرار میدهند.

در گزارش Imperva آمدهاست: «طی تحقیقاتمان شاهد تکامل KashmirBlack از یک شبکه مخرب متوسط با تواناییهای پایه به یک زیرساخت عظیم برای ماندگار شدن بودهایم.»

محققان Imperva بر اساس برخی شواهد، Exect۱۳۳۷ را که هکری عضو یک گروه از نفوذگران با اصالت اندونزیایی با نام PhantomGhost است بهعنوان گرداننده این شبکه مخرب معرفی کردهاند.

کد مطلب : 17167

https://aftana.ir/vdcbz8b8.rhbz0piuur.htmlaftana.ir/vdcbz8b8.rhbz0piuur.html