با توجه به حساسیت موضوع جاسوسافزار پگاسوس، یک راهنما برای تشخیص آلوده بودن به این جاسوسافزار ارائه شد.

۰

این راهنما را بخوانید

تشخیص آلوده بودن به جاسوسافزار پگاسوس در iOS

منبع : مرکز مدیریت راهبردی افتا

به گزارش افتانا (پایگاه خبری امنیت فناوری اطلاعات)، جاسوسی از خبرنگاران و فعالان اجتماعی و حتی نخستوزیر سابق هند با استفاده از جاسوس افزاری به نام Pegasus از شرکت اسرائیلی NSO Group ازجمله مهمترین خبرهای منتشر شده در چند روز گذشته در حوزه سایبری در دنیا بود .

این سومین باری است که بحثها راجع به محصولات و خدمات این شرکت در خصوص استراق و نظارت جهانی در اینترنت منتشر میشود. مرتبه اول که بحثها راجع به این شرکت ظهور کرد سال ۲۰۱۷ بود که مشخص شد مردم و روزنامهنگاران معترض و مخالف حکومت بحرین با استفاده از جاسوسافزار Pegasus توسط حکومت بحرین مورد جاسوسی قرار گرفتهاند. مرتبه دوم که بحثها راجع به این شرکت و جاسوسافزار در فضای سایبری اوج گرفت، مربوط به جمال خاشقجی، فعال سیاسی-اجتماعی مخالف حکومت عربستان سعودی بود. بعدها ادوارد اسنودن فاش کرد که تماسها و تلفنهای گوشی موبایل این فعال اجتماعی توسط جاسوسافزار Pegasus مورد نظارت و جاسوسی حکومت عربستان سعودی بوده است. مورد سومی که مجدداً باجافزار Pegasus در رأس اخبار قرار گرفت، در چند روز اخیر بود. این خبرها حاکی از استفاده گسترده از این جاسوسافزار علیه مخالفان سیاسی و فعالان اجتماعی در دولت هند بوده است. همچنین در سال ۲۰۲۰ روزنامه اسرائیلی هاآرتز خبر از استفاده دولت امارات متحده عربی از این جاسوسافزار برای جاسوسی علیه روزنامهنگاران و مخالفان این دولت داده بود.

پیرو اخبار جاسوسی از افراد و مقامات هندی، گروه Forbidden Stories با همکاری بسیاری از روزنامهنگاران تحقیقی و محققان امنیتی با انتشار یک گزارش در روزنامه گاردین فاش کرد که پگاسوس در سراسر دنیا برای آلودهسازی و جاسوسی از بیش از ۵۰ هزار فرد استفاده شده است که بیشتر آنها مقامات، افراد ذینفوذ و دارای مقامات بلندپایه یا روزنامهنگاران و مخالفان حکومتها هستند.

نورالدین بدوی، نخستوزیر سابق الجزیره، مصطفی کمال مدبولی، نخستوزیر مصر، رابرت مالی، نماینده ویژه ایالات متحده آمریکا در امور ایران، چارلز میشل، نخستوزیر سابق بلژیک و رئیس فعلی شورای اروپایی، امانوئل مکرون، رئیسجمهور فرانسه، ادوارد فیلیپ، نخستوزیر سابق فرانسه و همسرش ایدیث شاپره، بیشتر وزرای کابینه دولت فرانسه، جانوس آدر، رئیسجمهور مجارستان، ویکتور اوربن، نخستوزیر مجارستان، برهم صالح، رئیسجمهور عراق

باخیژان ساگینتایف، نخستوزیر سابق قزاقستان، سعد حریری، نخستوزیر لبنان، محمد السادس، پادشاه مراکش

سعدالدین العثمانی، نخستوزیر مراکش، عمران خان، نخستوزیر پاکستان، سیریل رامافوسا، رئیسجمهور آفریقای جنوبی، روهاکانا روگوندا، نخستوزیر سابق اوگاندا، احمد عبید بن دغر، نخستوزیر سابق یمن و رائول گاندی، رهبر حزب کنگره هند برخی از مقامات رسمی کشورها هستند که هدف کمپین جاسوسی قرار گرفتهاند.

نکته قابلتوجه در تمام گزارشهایی که دراین باره در اخبار سایبری جهانی منتشر میشود، نبودن نام و نشانی از مقامات ایرانی است، درحالیکه ازیکطرف در اخبار، دستکم به بیش از ۵۰ هزار آلودهسازی افراد مختلف در دنیا شده است و از طرف دیگر شرکت NSO Group برخاسته از رژیمی است که بارها دشمن مستقیم و شماره یک خود را ایران دانسته است! لذا با یک نگاه استدلالی و منطقی میتوان نتیجه گرفت که قطعاً مقاماتی از جمهوری اسلامی ایران هدف و قربانی این جاسوسافزار بوده و هستند. با توجه به حساسیت موضوع و مطرحشدن چندباره نام این شرکت در اخبار جهانی و اطلاعرسانیهای ناقص و تحلیلهای ناکافی در مبادی رسمی، این راهنما برای تشخیص آلوده بودن به این جاسوسافزار تهیه شده است.

در این سند پلتفرم iOS از شرکت Apple مدنظر قرار گرفته است که روال آن کمی دشوارتر و زمانبرتر است، درحالیکه در پلتفرم اندروید این روند سادهتر و با سهولت بیشتری انجام خواهد شد.

در این سند با نادیدهگرفتن مباحث سیاسی صرفاً مقوله نیاز به تشخیص این باجافزار درگوشیهای هوشمند Apple با سیستمعامل iOS پرداخته میشود.

آشنایی با جاسوسافزار Pegasus

از بعد فنی جاسوسافزار Pegasus بهصورت Zero-Click (بدون نیاز به اقدام و تعاملی از سمت قربانی)، میتواند در دستگاه قربانی مستقر شود و تقریباً به هر اطلاعات و محتوایی در دستگاه دسترسی خواهد داشت. ازجمله پیغامها، لیست مخاطبان، تقویم، تصاویر، میکروفون، دوربین، ضبط تماسها و حتی GPS دستگاه.

جاسوسافزار Pegasus در واقع یک برنامه است که شرکت اسرائیلی NSO Group آن را با هدف دسترسی دسترسی راه دور به دادههای موجود در دستگاه قربانی ایجاد و توسعه داده است.

این جاسوسافزار فقط توسط دولتها و نهادهای زیرمجموعه دولتها قابل خریداری است و امکان فروش نیز پس از کسب اجازه از وزارت دفاع رژیم صهیونیستی امکانپذیر است. مشتریها بهصورت ظاهری و رسمی امکان استفاده از Pegasus را فقط علیه افراد مظنون به تروریسم و جنایت دارند، اما واقعیت این است که این جاسوسافزار حداقل در بیش از ۱۵ کشور، علیه روزنامهنگاران، فعالان حقوق بشر، اپوزیسیون حکومتها، وکلا و تُجار استفاده شده است. در این راستا برآورد شده که بیش از ۵۰ هزار قربانی در برآیند از این جاسوسافزار وجود داشته است.

نسخههای iOS هدف

بر اساس اطلاعاتی که در خلال این چند سال تا لحظه فعلی رصد شد، باید اذعان کرد که تقریباً امکان آلودهسازی هر دستگاه iPhone وجود دارد. اینکه قابلیت آلودهسازی Zero-Click در کدام نسخه امکانپذیر باشد، کاملاً مشخص نیست و به شرایط و پیشنیازهای مختلفی وابسته است.

به نظر میرسد که حتی نسخه iOS ۱۴,۶ نیز از این حمله در امان نبوده است. آسیبپذیر بودن نسخه iOS ۱۴.۷ یا iOS ۱۵ Beta در قبال این جاسوسافزار هنوز مشخص نیست، لذا نباید از لحاظ ذهنی این نسخهها را مستثنی دانست.

جاسوسافزار Pegasus چطور به گوشی موبایل هوشمند راه مییابد؟

بردار حملاتی که در این جاسوسافزار استفاده شده است شامل پیامهای SMS، پیامهای WhatsApp و پیامهای iMessage میشود. بهعلاوه از آسیبپذیریهای zero-day مرورگرها و سایر برنامههای پرکاربرد نیز استفاده شده است. در برخی از موارد، نصب و استقرار باجافزار حتی نیاز به کلیک کردن کاربر بر لینک موجود در پیام دریافتی نیز نداشته است (Zero-Click).

جاسوسافزار Pegasus پس از نصب و استقرار در موبایل قربانی، بهطورکلی قادر به استخراج هر نوع اطلاعاتی از دستگاه و ارسال آن به مهاجم است. پیامهای SMS، iMessage، ایمیلها، تصاویر، ویدئوها، پیغامهای پیامرسانها (از جمله WhatsApp، Telegram و غیره) از جمله این موارد هستند. همچنین جاسوسافزار قادر به روشنکردن میکروفون یا دوربین، ضبط تماسها، محلیابی با استفاده از GPS، دسترسی به تقویم و لیست مخاطبان نیز هست.

روند تشخیص آلودهسازی در iOS

دستگاههای موبایل قانونی و معمولی (Jailbreak نشده)

اگر دستگاه قانونی و بدون Jailbreak باشد باید از یک ابزار منبعباز به نام MVT استفاده کرد که در ادامه به توضیح آن پرداخته خواهد شد.

اولین گام در این روال ایجاد یک پشتیبان از دستگاه خود با استفاده از iTunes در کامپیوتر است. توجه داشته باشید که این پشتیبان حتماً باید دارای رمز عبور باشد، چرا که در این حالت اطلاعات بسیار بیشتری در نسخه پشتیبان به نسبت نسخههای بدون رمز عبور در اختیار قرار میگیرد.

غیرفعالکردن آنتیویروس

قبل از اقدام به ایجاد نسخه پشتیبان از دستگاه موبایل، بهتر است آنتیویروس و سایر محصولات مشابه غیرفعال شود.

ایجاد نسخه پشتیبان در iTunes

پس از اتصال گوشی هوشمند به کامپیوتر، برنامه iTunes اجرا میشود و گوشی شناسایی شده از نوار بالای محصول انتخاب میشود. در آیتم Summary که بهصورت پیشفرض باز میشود، مشخصات و وضعیت کلی دستگاه نمایش مییابد:

در این صفحه کافی است گزینه Encrypt Local Backup جهت ایجاد یک نسخه پشتیبان با رمز عبور انتخاب شود. بلافاصله پس از کلیک بر روی این گزینه از کاربر یک رمز عبور درخواست میشود. پس از کلیک بروی دکمه Set Password مراتب ایجاد نسخه پشتیبان شروع خواهد شد.

بسته به ظرفیت ذخیرهسازی و حجم اشغال شده در دستگاه، این روال ممکن است چندین دقیقه طول بکشد. درنهایت پس از ایجاد موفقیتآمیز نسخه پشتیبان، آیتم Latest Backup به تاریخ و ساعت زمان ایجاد پشتیبان تغییر خواهد یافت.

نسخههای پشتیبان در iTunes بهصورت پیشفرض در محل زیر ایجاد میشوند:

%APPDATA%\Apple Computer\MobileSync

بنابراین کافی است این محل باز شود. یک شاخه با نام Backup قابل رویت خواهد بود. درون این شاخه، پشتیبانهای مختلف در شاخهای با نامهای شبه تصادفی قرار میگیرند.

نصب و استفاده از ابزار MVT در سیستمعامل لینوکس

ابزار MVT در بستر لینوکس قابلاجراست؛ لذا پس از نصب و آمادهسازی لینوکس، اقدام بهروزرسانی لیست بستههای نرمافزاری در آن میشود:

sudo apt-get update

اکنون کافی است شاخه Backup را در یک ماشین لینوکس کپی کنید. البته میتوان این شاخه را در قالب یک دستگاه USB به ماشین لینوکس Mount کرد که نیاز به نصب کتابخانه LIBUSB برای کارکرد بهتر خواهد بود. از طرفی ابزار MVT با زبان پایتون نوشته شده است؛ لذا در گام بعد اقدام به نصب پایتون ۳ و LIBUSB خواهد شد:

sudo apt install python۳ python۳-pip libusb-۱,۰-۰

پس از نصب بستهها، اقدام به نصب ابزار MVT از طریق PIP میشود:

pip۳ install mvt

البته بسته را میتوان مستقیماً از GIT دریافت و نصب کرد. درهرصورت پس از نصب بسته MVT محل

نصب این ابزار را با دستور زیر در لیست PATH قرار میدهیم:

export PATH=$PATH:~/.local/bin

اکنون با اجرای فایل mvt-ios میتوان بررسی کرد که آیا باینریهای نصب شده بهدرستی قابلدسترس و استفاده هستند یا خیر:

mvt-ios

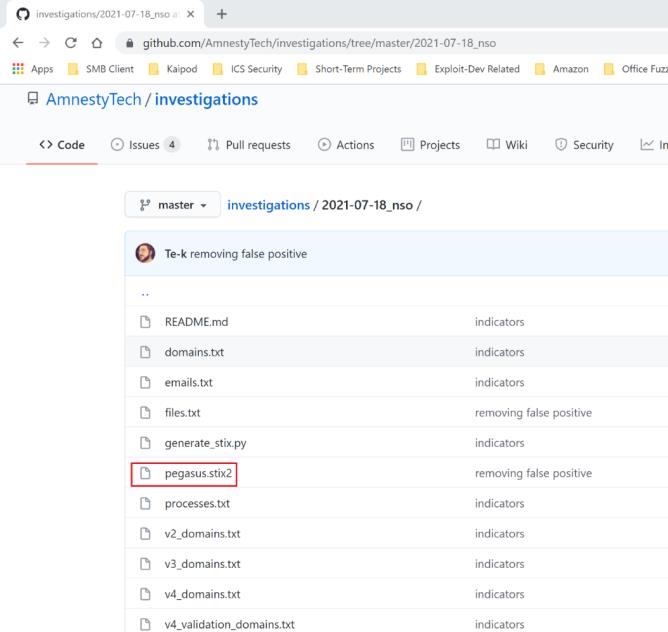

IOCهای مربوط به جاسوسافزار Pegasus در قالب یک فایل STIX به تاریخ ۱۸ جولای ۲۰۲۱ (۲۷ تیر ۱۴۰۰) توسط گروه امنیتی Forbidden Stories در همکاری با عفو بینالملل در یک صفحه Github قرار داده شده است:

https://github.com/AmnestyTech/investigations/tree/master/۲۰۲۱-۰۷-۱۸_nso

فایل pegasus.stix۲ از این صفحه قابل دانلود است:

فایل pegasus.stix۲ در Github گروه امنیت سایبری عفو بینالملل

پس از دانلود، فایل فوق به سیستمعامل لینوکس منتقل میشود. اکنون لازم است که نسخه پشتیبان رمزنگاری شده (همراه با رمز عبور) توسط ابزار MVT رمزگشایی شده و نتیجه حاصله در یک شاخه دیگر ذخیره شود؛ لذا یک شاخه در سیستم لینوکس به این منظور با نام Output ساخته میشود:

sudo mkdir Output

اکنون کافی است ابزار MVT با آرگومان decrypt-backup اجرا شود. لازم است این آرگومان با گزینههای -p (جهت تعیین رمز عبور مورداستفاده در زمان ایجاد پشتیبان در iTunes) و -d (جهت تعیین شاخه مقصد برای ذخیرهسازی دادههای حاصل از رمزگشایی نسخه پشتیبان) بهازای شاخه حاوی نسخه پشتیبان رمزنگاری شده، اجرا شود؛ لذا در نتیجه توضیحات بالا کافی است ابزار بهصورت زیر اجرا شود:

mvt-ios decrypt-backup -p <password> -d <decrypted-backup-destination> <encrypted-backup-path>

درنتیجه بلافاصله اقدام به رمزگشایی دادههای نسخه پشتیبان با استفاده از رمز عبور تعیین شده میشود. درصورتیکه رمز عبور اشتباه وارد شده باشد در این گام با خطا مواجه خواهید شد. درهرصورت پس از چند دقیقه (بسته به ظرفیت و حجم نسخه پشتیبان)، تمام اطلاعات نسخه پشتیبان رمزگشایی شده و در شاخه Output قرار میگیرد.

در گام بعد لازم است یک شاخه دیگر به نام Results ایجاد شود. اطلاعات حاصل از تحلیل ابزار MVT در این شاخه قرار خواهد گرفت:

sudo mkdir Results

اکنون پس از رمزگشایی نسخه پشتیبان، میتوان با آرگومان check-backup اقدام به تحلیل این اطلاعات و ذخیره نتایج حاصل از تحلیل در شاخه Results کرد.

پس از اجرای دستور نسبت به تحلیل دادههای موجود در نسخه رمزگشایی پشتیبان اقدام میشود. درصورتیکه مورد مشکوک یافت شود، بهجای برچسب INFO، با برچسب WARNING اعلام میشود. درهرصورت پس از پایان روند تحلیل، نتایج در شاخه Results ذخیره شده است.

درصورتیکه فایلها دارای پسوند _detected در نام خود نباشند، هیچ مورد مشکوکی وجود ندارد و لذا دستگاه هدف را میتوان ایمن ارزیابی کرد. اما درصورتیکه در روند تحلیل مواردی با برچسب WARNING اشاره شده باشد، برخی از فایلها در شاخه Results دارای پسوند _detected در نام خود هستند. درصورتیکه نام بیش از یک فایل در فایلهای موجود در این شاخه، دارای پسوند مذکور در نام خود باشند، آنگاه میتوان دستگاه قربانی را آلوده ارزیابی کرد.

برای اطلاع از اینکه هر فایل حاوی تحلیل چه نوع اطلاعاتی است، میتوان به لینک زیر مراجعه کرد:

https://mvt-docs.readthedocs.io/en/latest/ios/records.html

درهرصورت MVT امکان جستوجو در محتویات ذخیره شده در فایل سیستم را دارد، اما این قابلیت نیاز به دستگاه Jailbreak شده دارد.

اکیداً توصیه میشود که نصب و استفاده از ابزار MVT در یک ماشین مجازی لینوکس انجام شود و پس از نصب ابزار MVT و قبل از انتقال یا اتصال نسخه پشتیبان به این ماشین، ارتباط اینترنت ماشین کاملاً قطع شود. پس از اتمام تحلیل و استخراج فایلهای JSON در شاخه Results، با کپی گرفتن از این فایلها، اقدام به حذف و ازبینبردن کل ماشین مجازی شود. برای مقاصدی جهت استفاده با دفعات زیاد، کل این پروسه را میتوان در بستر vCenter اتوماتیک و خودکارسازی کرد.

دستگاههای Jailbreak شده

در دستگاههای Jailbreak شده، روند تشخیص بسیار سادهتر است. کافی است دستور ps -ax در ترمینال اجرا شود و فرایندهای زیر را در لیست جستوجو کرد:

rlaccountd msgacntd libbmanaged faskeepd contextstoremgrd bundpwrd ABSCarryLog

roleaboutd natgd libtouchregd fdlibframed corecomnetd cfprefssd accountpfd

roleaccountd neagentd llmdwatchd fmld ctrlfs ckeblld actmanaged

rolexd nehelprd lobbrogd frtipd dhcp۴d ckkeyrollfd aggregatenotd

seraccountd netservcomd locserviced fservernetd Diagnostic-۲۵۴۳ com.apple.Mappit.SnapshotService appccntd

setframed otpgrefd logseld gatekeeperd Diagnosticd com.apple.rapports.events bfrgbd

smmsgingd pcsd misbrigd gssdp Diagnostics-۲۵۴۳ CommsCenterRootHelper bh

stagingd PDPDialogs mobileargd JarvisPluginMgr eventfssd comnetd bluetoothfs

vm_stats pstid MobileSMSd launchafd eventsfssd comsercvd boardframed

xpccfd ReminderIntentsUIExtension mptbd launchrexd eventstorpd confinstalld brstaged

این فرایندها در واقع توسط جاسوسافزار Pegasus بهعنوان فرایندهای پیشفرض و مربوط به شرکت اپل در دستگاه معرفی میشوند.

وجود فایلهای زیر را نیز علاوه بر پروسهها میتوان نشانهای از آلوده شدن دستگاه دانست که در فایل files.txt اشاره شدهاند:

com.apple.CrashReporter.plist

roleaccountd.plist

private/var/db/com.apple.xpc.roleaccountd.staging/

طرح بازیابی حادثه پس از آلودهسازی

اکنون سؤال مطرح میشود که پس از تشخیص به آلودهسازی دستگاه چه باید کرد؟ این سؤال از منظرهای مختلف خوب است. با استفاده از کامپیوتر، نرمافزار دستگاه خود را بازیابی (Restore) کنید و دستگاه را بهعنوان یک iPhone جدید نصب و پیکربندی نمایید. بدیهی است که دادههای پشتیبان نباید در این حالت مجدداً بر روی دستگاه بازیابی شوند! در گام بعد برنامه iMessage را بهطورکلی در دستگاه غیرفعال و حذف کنید.

باید توجه داشت که به علت پیچیدگی این جاسوسافزار و سطح قابلیتهای مختلف آن، وقتی دستگاه شما یکبار به Pegasus آلوده شده باشد، باید توقع داشته باشید که بار دیگری هم مجدداً آلوده شود!

دفاع از خود در مقابل جاسوسافزار Pegasus

در حال حاضر هیچ راهحل مناسبی که کارکرد واقعی و عینی برای کاربران موبایل در قبال این جاسوسافزار داشته باشد، وجود ندارد! استفاده از نسخههای Beta شاید راهحل مناسبی به نظر برسد، اما اولاً به دلیل عدم سازگاری برخی از نرمافزارها (تا قبل از بهروزرسانی توسط توسعه دهندگان) معمولاً وقوع مشکلات محتمل هست. ثانیاً توسعه دهندگان Pegasus تا قبل از انتشار نسخههای رسمی، حتی نرمافزار خود را جهت سازگاری با نسخههای Beta نیز تست کرده و در صورت لزوم تغییرات مقتضی را در جاسوسافزار خود پیادهسازی میکنند.

بر اساس آمار و تحلیلهایی که توسط گروه Forbidden Stories منتشر شده است، دستگاههای افراد قربانی معمولاً با یک پیغام آلوده شده است که به شماره آنها ارسال میشود؛ لذا ممکن است با غیرفعالکردن iMessage و FaceTime شانس آلودهسازی را کاهش دهید. البته در این حالت همچنان پیغامهای SMS و MMS و ایمیل و واتساپ بردارهای حمله بعدی خواهند بود!

از بعد دیگر صرفاً اشاره میشود که zero-day های RJB یا Zero-Click برای گوشیهای هوشمند در صنعت سایبری با مقادیر بالا خریدوفروش میشوند. بنابراین باتوجه به مقادیر پرداختی، قطعاً مشتریِ این قبیل zero-day ها را باید سرویسهای امنیتی/اطلاعاتی دانست پس میتوان فرض کرد که در خلال یک روال نانوشته تیم NSO Group و سایر تیمهای امنیتی که با این قبیل دولتها کار میکنند، درنهایت به این zero-day ها دسترسی خواهند داشت، البته آنهم صرفنظر از وجود گروههایی همچون Unit ۸۲۰۰ و مانند آنها.

از طرف دیگر نرمافزارهایی همچون zIDS از شرکت Zimperium برای تشخیص و نظارت بر روند کارکرد دستگاه موبایل در حوزههای مختلف وجود دارد که البته این شرکت نیز یک عقبه اسرائیلی دارد.

کد مطلب : 18107

https://aftana.ir/vdcguq9q.ak97z4prra.htmlaftana.ir/vdcguq9q.ak97z4prra.html