باجافزاری با نام MedusaLocker در حال انتشار است که مهاجمان آن از طریق پودمان Remote Desktop Protocol – بهاختصار RDP – یا کارزارهای ایمیل، به شبکه قربانیان نفوذ میکنند.

۰

منبع : مرکز مدیریت راهبردی افتا

به گزارش افتانا (پایگاه خبری امنیت فناوری اطلاعات)، باجافزار MedusaLocker در حملات خود اقدام به رمزگذاری دادههای قربانیان کرده و در هر یک از پوشههای حاوی فایل رمزگذاری شده، یک اطلاعیه باجگیری (Ransom Note) به همراه اطلاعات تماس و دستورالعمل نحوه ارتباط با مهاجمان را در اختیار قربانی قرار میدهد.

در این اطلاعیه باجگیری از قربانیان خواسته میشود تا مبلغ باج مطالبه شده را به یک آدرس کیف پول بیتکوین خاص ارسال کنند. به نظر میرسد MedusaLocker یک سرویس اجارهای (Ransomware-as-a-Service – بهاختصار RaaS) است که باج پرداخت شده را تقسیم میکند. مدلهای معمولی RaaS شامل توسعهدهنده باجافزار و شرکای مختلف آنها است که باجافزار را در سیستمهای قربانی مستقر میکنند. به نظر میرسد در MedusaLocker باج پرداخت شده همواره بین آنها تقسیم میشود بهگونهای که ۵۵ تا ۶۰ درصد باج را شرکا و باقیمانده مبلغ را توسعهدهنده باجافزار دریافت میکند.

گردانندگان این باجافزار اغلب از طریق پیکربندیهای آسیبپذیر در پودمان RDP، ایمیلهای فیشینگ و یا کارزارهای ایمیلی به شبکه قربانیان نفوذ پیدا میکنند.

این باجافزار از فایلی از نوع Batch برای اجرای یک اسکریپت مبتنی بر PowerShell (invoke-ReflectivePEInjection) استفاده میکند. اسکریپت یادشده، با ویرایش مقدار EnableLinkedConnections در رجیستری دستگاه قربانی، باجافزار را در سراسر شبکه منتشر میکند. سپس از روی دستگاه آلوده، با بهکارگیری پودمانهای Internet Control Message Protocol - به اختصار ICMP – و Server Message Block – بهاختصار SMB –اقدام به شناسایی سرورها و شبکههای متصل و پوشههای اشتراکی میکند.

در ادامه باجافزار MedusaLocker با راهاندازی مجدد سرویس LanmanWorkstation، امکان ویرایش رجیستری را برای خود فراهم میکند و پروسههای برنامههای متداول حسابداری و نرمافزارهای امنیتی را متوقف میکند.

برای جلوگیری از شناسایی شدن توسط راهکارهای امنیتی، دستگاه را در حالت Safe Mode راهاندازی مجدد میکند. فایلهای قربانی را با الگوریتم AES-۲۵۶ رمزگذاری کرده و سپس کلید حاصل را با یک کلید عمومی RSA-۲۰۴۸ رمزنگاری میکند.

هر ۶۰ ثانیه دوباره اجرا شده و همه فایلها را به جز آنهایی که برای عملکرد دستگاه قربانی حیاتی هستند و آنهایی که قبلاً رمزگذاری شده را رمزنگاری میکند.

با کپیکردن یک فایل اجرایی (svhost.exe یا svhostt.exe) در مسیر%APPDATA%Roaming از طریق فرامین Schedule Task پروسه مخرب باجافزار را هر ۱۵ دقیقه فراخوانی میکند تا بدین ترتیب موجب ماندگاری باجافزار بر روی دستگاه شود.

نسخههای پشتیبان محلی و نسخههای Shadow را حذف کرده و با غیرفعالکردن گزینههای بازیابی موجب غیرممکن ساختن بازگردانی سیستم میشود.

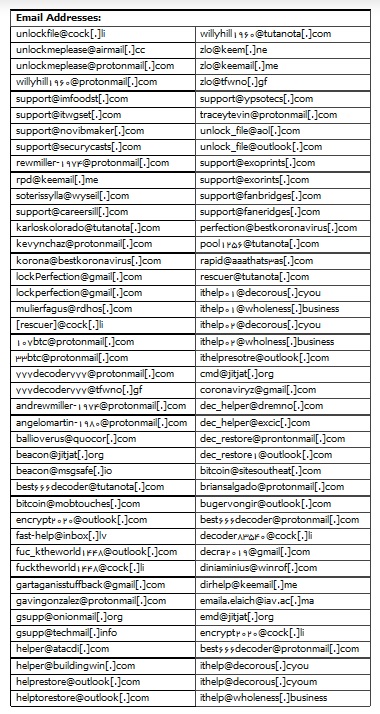

اطلاعیه باجگیری که باجافزار در هر یک از پوشههای حاوی فایل رمزگذاری شده قرار میدهد، نحوه ارتباط با مهاجمان را تشریح میکند که معمولاً در آن یک یا چند آدرس ایمیل را برای قربانیان ارسال میکند که از طریق آن میتوانند با مهاجمان تماس بگیرند. به نظر میرسد میزان باج مطالبه شده توسط این باجافزار بسته به وضعیت مالی قربانی، متفاوت است.

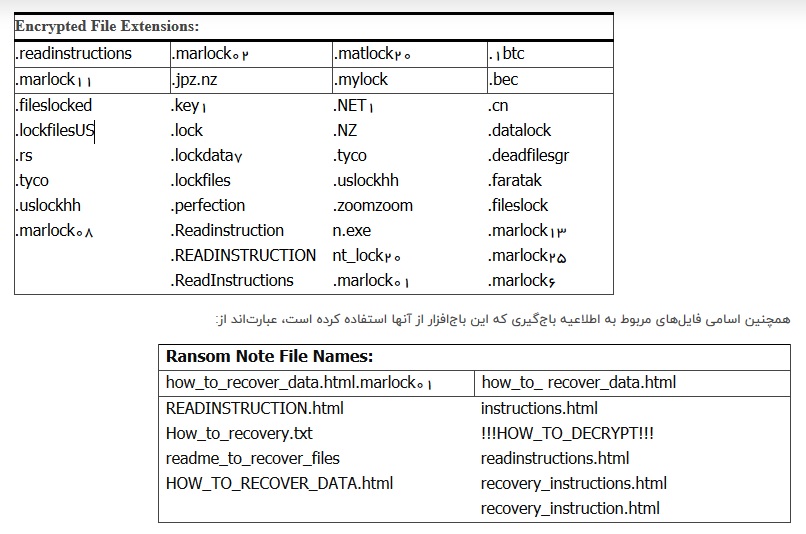

ازجمله پسوندهایی که در جریان این حملات به فایلهای رمزگذاری شده الصاق میشود، میتوان به موارد زیر اشاره کرد:

کد مطلب : 19201

https://aftana.ir/vdccsiqs.2bqox8laa2.htmlaftana.ir/vdccsiqs.2bqox8laa2.html