شرکت ترلیکس، جزییات کارزاری مخرب را منتشر کرد که با بهرهگیری از فایل اکسل از سال ۲۰۲۱ سازمانهای دولتی را در کشورهای مختلف ازجمله افغانستان و هند هدف قرار میداده است.

۰

منبع : مرکز مدیریت راهبردی افتا

به گزارش افتانا (پایگاه خبری امنیت فناوری اطلاعات)، شرکت ترلیکس (Trellix, LLC.) جزییات کارزاری مخرب را منتشر کرد که از سال ۲۰۲۱ سازمانهای دولتی را در کشورهای مختلف ازجمله افغانستان و هند هدف قرار میداده است.

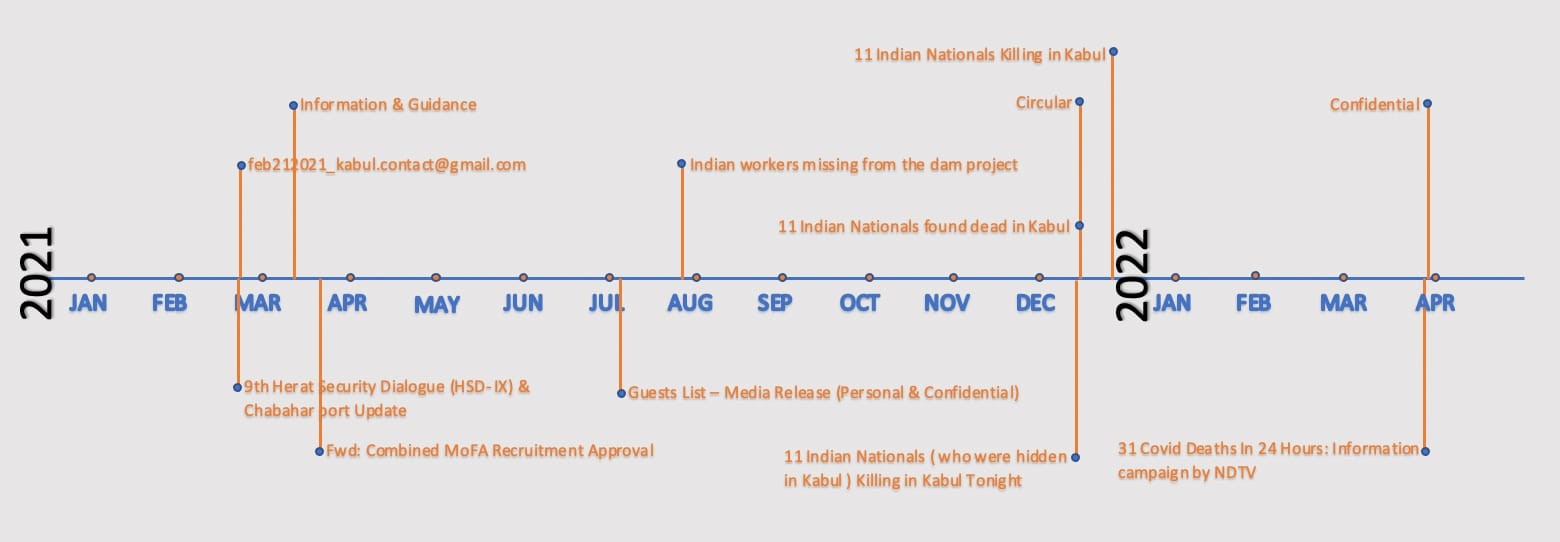

تصویر زیرخط زمانی کارزار این مهاجمان را نشان میدهد.

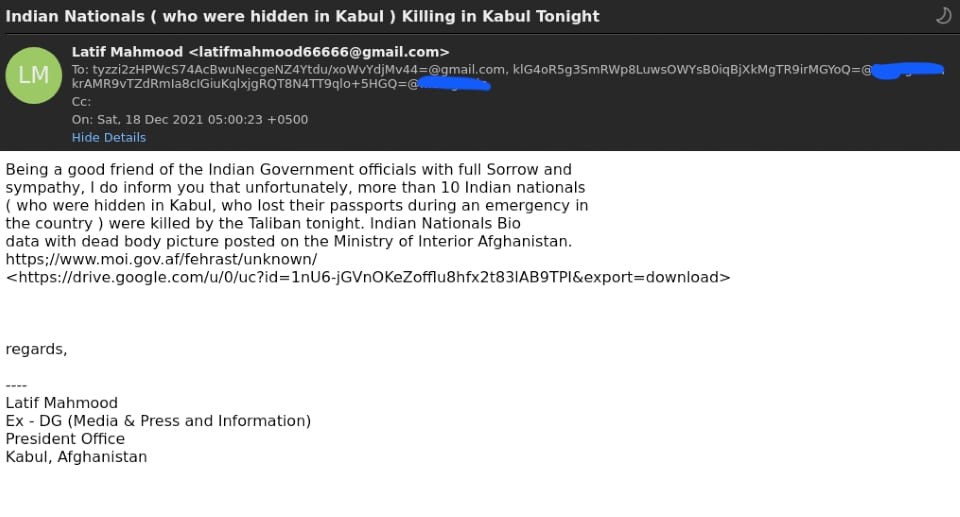

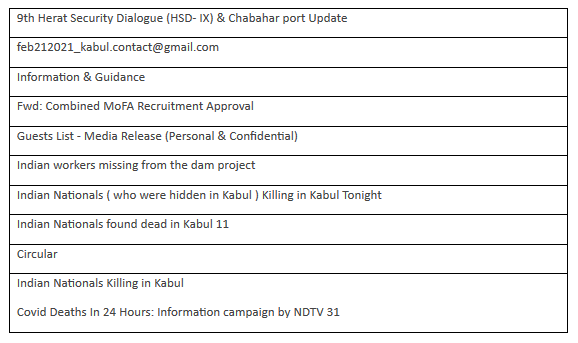

برای نمونه، در جریان یکی از این حملات فیشینگ هدفمند (Spear-phishing) به کشتن یکی از اتباع هند در افغانستان اشاره شده است.

یا در یکی دیگر از نمونههای اخیر آن، مهاجمان ایمیلی با موضوعی مرتبط با کووید -۱۹ را ارسال کردهاند.

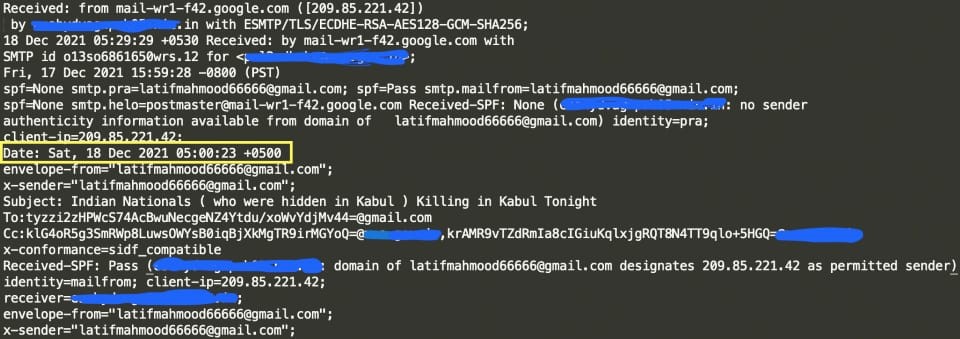

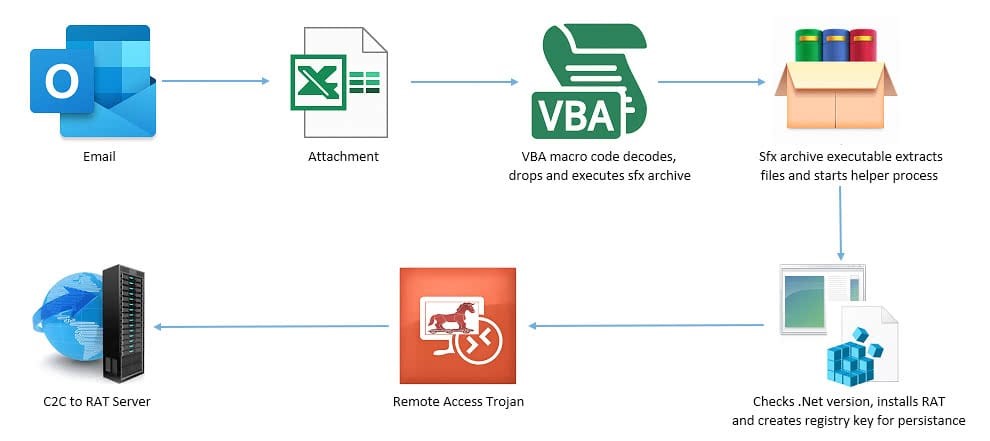

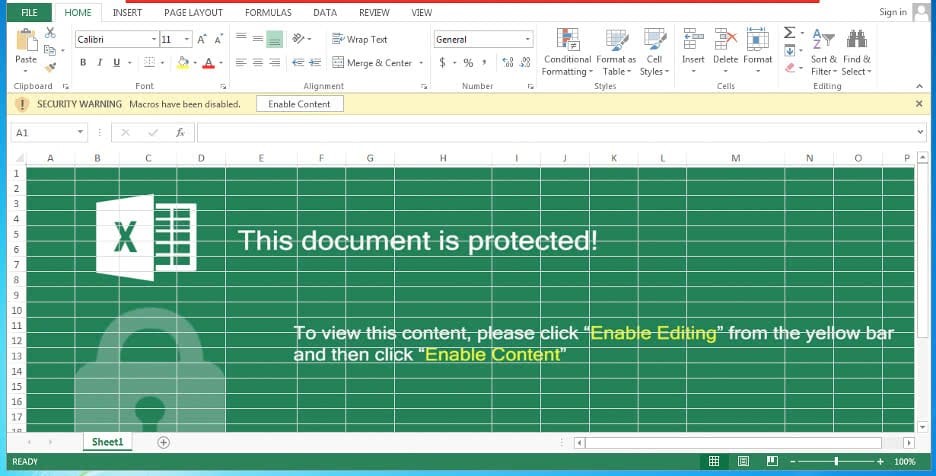

این ایمیلها که از سرویس رایگان ایمیل Gmail ارسال شدهاند یا حاوی لینکی مخرب به Google Drive بوده یا یک فایل ZIP مخرب را دارا هستند که هر دوی آنها قربانی را به یک فایل Excel مخرب هدایت میکند. فایل مذکور حاوی یک صفحه مخرب (Sheet) به نام FE_APT_Dropper_Macro_DoubleHide_۱ است.

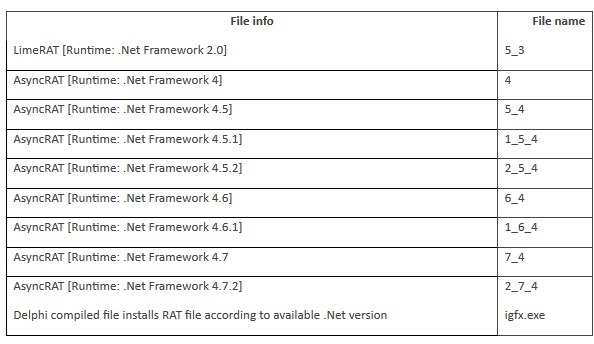

پس از باز کردن فایل Excel، ماکروی مخرب جاسازی شده در آن، اجرا شده و سپس برای ماندگاری در سیستم یک تروجان دسترسی از راه دور (AysncRAT / LimeRAT) نصب میشود.

هنگامی که تروجان دسترسی از راه دور بر روی ماشین قربانی نصب شد، به یک سرور کنترل و فرماندهی (Command-and-Control – بهاختصار C۲) متصل شده و برای استخراج دادههای قربانی مورداستفاده قرار میگیرد.

همچنین میتواند سیستمهای آسیبپذیر موجود در شبکه را شناسایی نموده و آلودگی را در سطح شبکه سازمان گسترش دهد.

مشروح گزارش ترلیکس در لینک زیر قابلمطالعه است:

https://www.trellix.com/en-us/about/newsroom/stories/threat-labs/targeted-attack-on-government-agencies.html

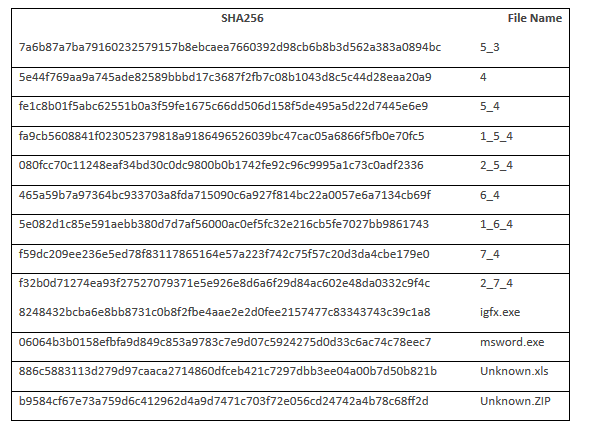

نشانههای آلودگی:

ازجمله اسامی فایلهای مربوط به این کارزار میتوان به موارد زیر اشاره کرد:

همچنین عناوین ایمیلهایی که مهاجمان در حملات از آن استفاده کردهاند، عبارتاند از:

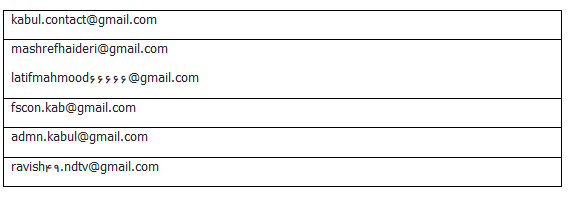

برخی از نشانیهایی که مهاجمان این کارزار برای ارسال ایمیل به قربانیان خود از آن استفاده کردهاند، به شرح زیر است:

کد مطلب : 19225

https://aftana.ir/vdciwraz.t1a3r2bcct.htmlaftana.ir/vdciwraz.t1a3r2bcct.html