گردانندگان باجافزار LockBit ۳.۰ که به LockBit Black نیز معروف است از خط فرمان Windows Defender و یکسری روالهای ضد شناسایی و ضد تحلیل برای دورزدن محصولات امنیتی استفاده میکنند.

۰

منبع : مرکز مدیریت راهبردی افتا

به گزارش افتانا (پایگاه خبری امنیت فناوری اطلاعات)، پیش از این، محققان امنیتی، در فروردین ۱۴۰۱ اعلام کرده بودند که LockBit از ابزار معتبر خط فرمان VMware، به نام VMwareXferlogs.exe برای بارگذاری و تزریق Cobalt Strike استفاده میکند.

Cobalt Strike یک ابزار تست نفوذ معتبر با ویژگیهای گستردهای است که در بین مهاجمان برای شناسایی شبکه و گسترش آلودگی در شبکه پیش از سرقت و رمزگذاری دادهها استفاده میشود.

در تحقیقات اخیر، محققان پی بردند که مهاجمان از خط فرمان Windows Defender به نام Windows Defender MpCmdRun.exe برای رمزگشایی و دانلود کدهای مخرب Cobalt Strike سوءاستفاده میکنند.

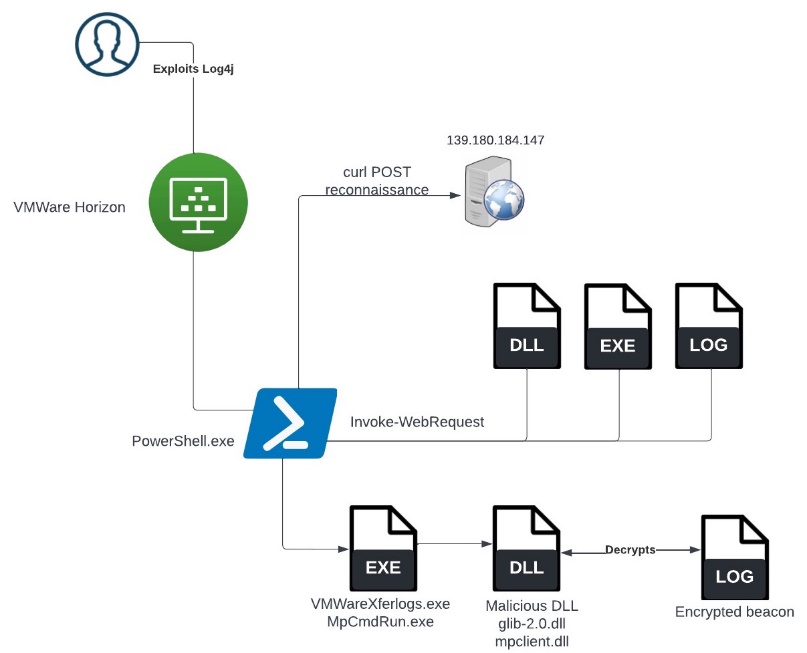

در این حملات، نفوذ اولیه به هدف موردنظر از طریق آسیبپذیری Log۴j در سرور VMWare Horizon وصله نشده صورت میگیرد. مهاجمان مؤلفه Blast Secure Gateway برنامه را با نصب یک پوسته وب (Web Shell) و از طریق فرمانهای PowerShell تغییر دادند که در اینجا جزئیات آن بررسی شده است.

پس از نفوذ اولیه، مهاجمان با استفاده از فرمانهایی تلاش میکنند که چندین ابزار از جمله Meterpreter و PowerShell Empire را به کار گرفته و روش جدیدی برای بارگذاری و تزریق Cobalt Strike اجرا کنند.

در این سری از حملات، به طور خاص، هنگام اجرای Cobalt Strike، از ابزار معتبر جدیدی برای بارگذاری یک DLL مخرب استفاده میشود که کد مخرب را رمزگشایی میکند. مهاجمان DLL مخرب، کد بدافزاری و ابزار معتبر را با بهکارگیری ابزار معتبر خط فرمان Windows Defender به نام MpCmdRun.exe از سرور کنترل و فرماندهی خود (Command-and-Control – بهاختصار C۲) دانلود میکنند.

همچنین DLL مخرب همانند تکنیکهای به کارگرفته شده پیشین با حذف userland hook EDR/EPP، از ابزارهای تشخیصی فرار و ردیابی رویدادها را برای Windows و رابط پویش ضدبدافزاری دشوار میسازد.

استفاده از محصولات معتبری همچون VMware و Windows Defender باید همواره مورد بررسی دقیق قرار گیرند چرا که به طور گسترده در سازمانها به کار گرفته میشوند و از پتانسیل خوبی برای بهرهجویی مهاجمان برخوردارند، درعینحال بهروزرسانی بهموقع وصلههای منتشر شده برای تمامی محصولات در دستور کار راهبران امنیتی باشد.

جزئیات بیشتر این گزارش در نشانی زیر قابل دریافت و مطالعه است:

https://www.sentinelone.com/blog/living-off-windows-defender-lockbit-ransomware-sideloads-cobalt-strike-through-microsoft-security-tool/

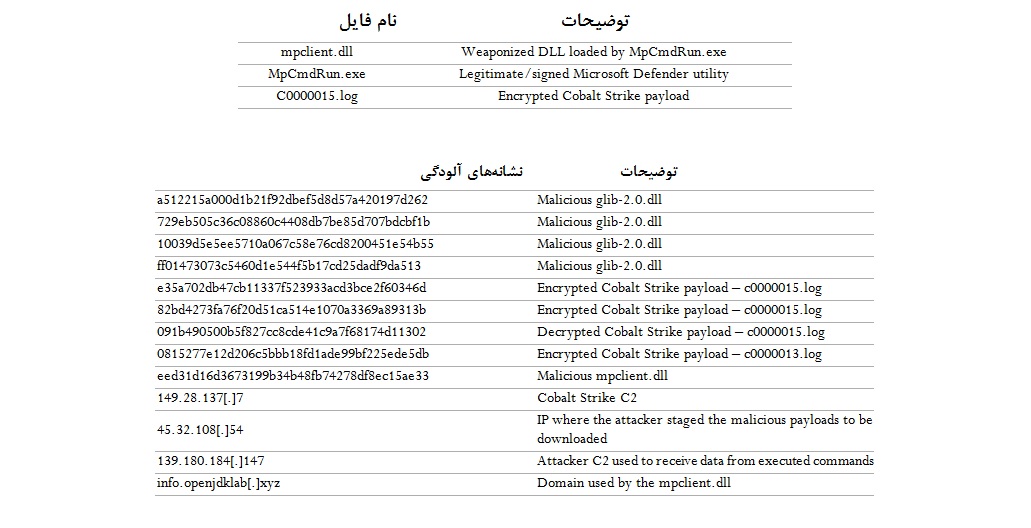

نشانههای آلودگی:

برخی از نشانههای آلودگی (Indicators-of-Compromise – بهاختصار IoC) مربوط به سوءاستفاده از خط فرمان Windows Defender عبارتاند از:

کد مطلب : 19300

https://aftana.ir/vdccx1qs.2bqox8laa2.htmlaftana.ir/vdccx1qs.2bqox8laa2.html