محققان امنیت سایبری بر این باورند تجهیزات PLC در صنایع عامل اصلی نفوذ اولیه به رایانههای متصل به آنها و حمله به زیرساختهای صنعتی هستند.

۰

منبع : مرکز مدیریت راهبردی افتا

محققان امنیت سایبری بر این باورند تجهیزات PLC در صنایع، عامل اصلی نفوذ اولیه به رایانههای متصل به آنها و حمله به زیرساختهای صنعتی هستند.

به گزارش افتانا (پایگاه خبری امنیت فناوری اطلاعات)، محققان امنیت سایبری گزارشی را منتشر کردهاند که بر طبق آن تجهیزات Programmable Logic Controller - بهاختصار PLC - را برای نفوذ اولیه به کامپیوترهای متصل به آنها و متعاقباً حمله به فرایندهای کنترلی بهویژه نرمافزارها و سختافزارهای موسوم به فناوری عملیاتی (OT) مورد سوء استفاده قرار دادهاند.

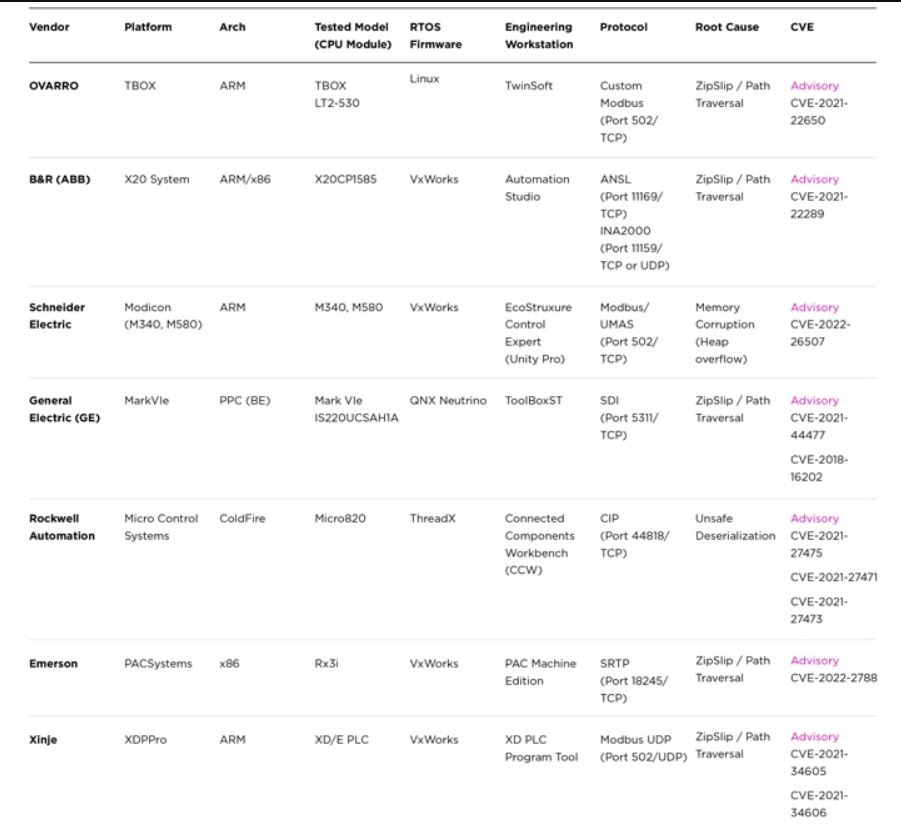

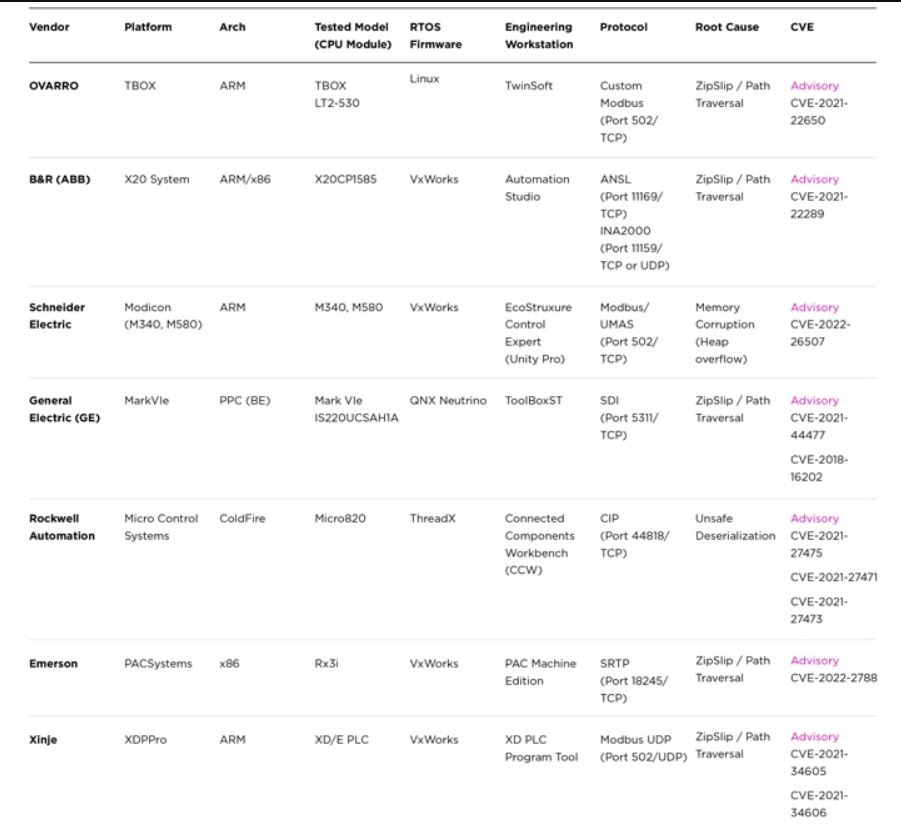

این تکنیک که Evil PLC لقب گرفته است بر نرمافزارهای مهندسی همچون Rockwell Automation، Schneider Electric، GE، B&R، Xinje، OVARRO و Emerson تأثیر میگذارد.

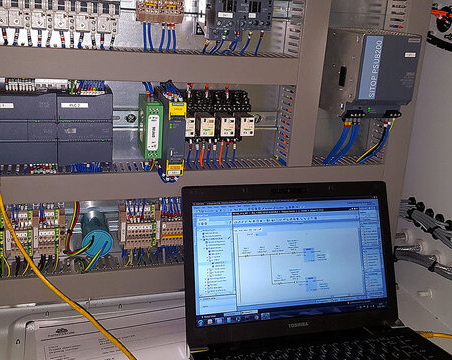

تجهیزات PLC جزو مهمی از دستگاههای صنعتی هستند که فرایندهای تولید را در بخشهای زیرساختی حیاتی کنترل میکنند. این تجهیزات علاوه بر مدیریت فرامین خودکار، اجرا و توقف فرایندها، اعلام هشدارها را نیز تحت کنترل خود دارند.

در دنیای واقعی تجهیزات PLC، دریچهها، موتورها، پمپها، حسگرها، آسانسورها، پلههای برقی، ورودیهای ولتاژ، زمانسنجها، سیستمهای تهویه و بسیاری از سیستمهای مکانیکی دیگر را کنترل میکنند.

تجهیزات PLC که در موقعیتهای مختلف پراکندهاند خود نیز از طریق نرمافزارهای SCADA که معمولاً بر روی یک کامپیوتر معمولی نصب شدهاند توسط راهبر یا بهصورت خودکار کنترل و پیکربندی میشوند.

از این رو، تعجبآور نیست که دسترسی ارائه شده از طریق تجهیزات PLC، برای بیش از یک دهه ماشینها را با هدف ایجاد اختلالات فیزیکی، از Stuxnet گرفته تا PIPEDREAM معروف به INCONTROLLER به کانون حملات پیچیده تبدیل کرده است.

مهاجمان سعی میکنند با بهرهجویی از تجهیزات PLC، نرمافزارها و ایستگاههای کاری مهندسی که آنها را نظارت میکنند تحت کنترل خود گرفته و باعث بروز اختلال، آسیب فیزیکی و تهدیدات امنیتی شوند.

سامانههای OT اغلب دارای دهها PLC هستند که بر فرایندهای صنعتی نظارت میکنند. مهاجمی که میخواهد فرایندی را به طور فیزیکی مختل کند، باید ابتدا PLC آسیبپذیر را پیدا کند. این نرمافزارها و ایستگاههای کاری مهندسی نیز اغلب پلی بین شبکههای OT و شبکههای سازمانی هستند. مهاجمی که از این آسیبپذیریها بهرهجویی میکند، میتواند بهراحتی به شبکه داخلی راه پیدا کند و آلودگی را بین سیستمهای مجاور در شبکه گسترش دهد و به دیگر تجهیزات PLC و سیستمهای حساس دسترسی پیدا کند.

توجه به این نکته مهم است که اکثر آسیبپذیریهایی که در اینجا مورد بهرهجویی قرار میگیرد، در سمت نرمافزارهای مهندسی بوده است و نه در میانافزار PLC. در بیشتر موارد، آسیبپذیریها وجود دارند زیرا نرمافزار بدون انجام بررسیهای امنیتی کامل، کاملاً به دادههای دریافتی از PLC اعتماد میکند.

تجهیزات PLC متصل به اینترنت عموماً فاقد سازوکارهای حفاظتی کافی مانند احراز هویت هستند و این درگاههای باز از طریق موتور جستجوگر Shodan (Shodan.IO) و Censys قابلشناسایی هستند. مهاجمی که از این طریق به یک PLC دسترسی پیدا کند، میتواند پارامترها یا رفتار و منطق آنها را از طریق دانلود کدهای مخرب تغییر دهد.

همچنین دستگاههای موسوم به Industrial Control System یا ICS که در دسترس عموم قرار میگیرند، معمولاً از هیچ گونه حفاظت امنیتی برخوردار نیستند و در نتیجه امکان تغییر منطق را برای مهاجم از طریق دانلود پروسههای مخرب فراهم میکنند.

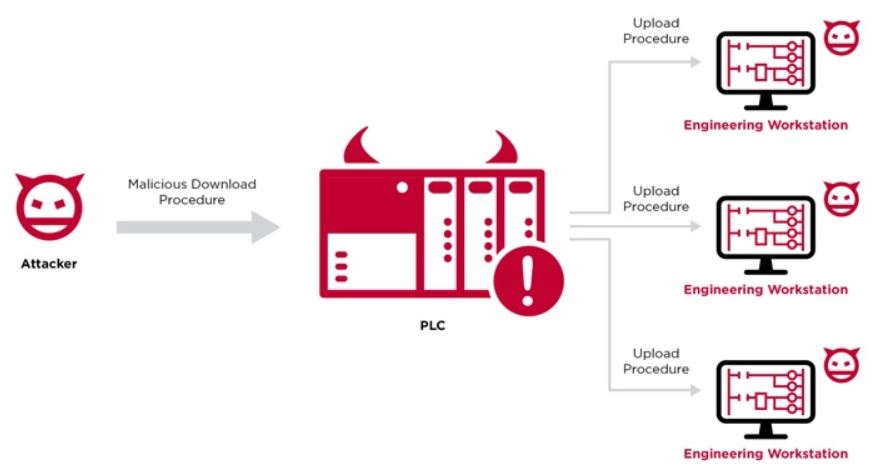

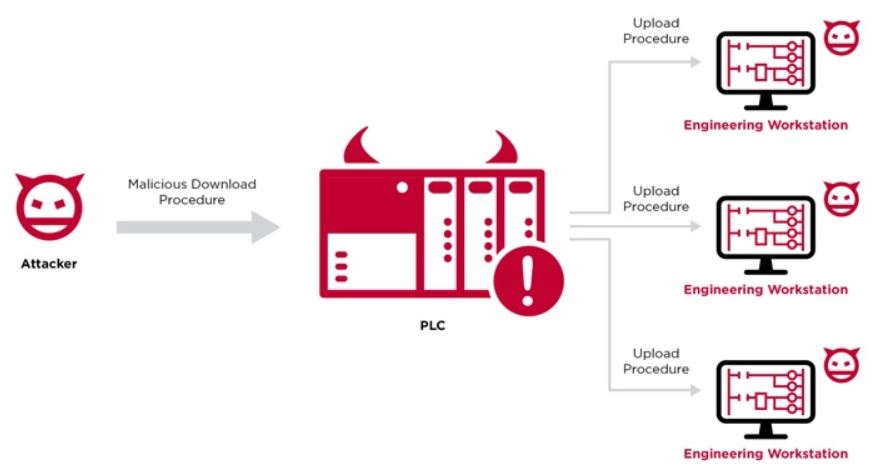

در تکنیک Evil PLC، تجهیزات PLC بهعنوان وسیلهای برای رسیدن به هدف عمل کرده و به مهاجم اجازه میدهد تا به یک ایستگاه کاری نفوذ کرده، به تمام تجهیزات PLC دیگر در شبکه دسترسی داشته باشد و حتی کنترلرهای منطقی (Controller Logic) را دستکاری کند.

ترفند مهاجم این است که عمداً یک PLC متصل به اینترنت را دستکاری میکند. این اقدام باعث میشود یک راهبر ناآگاه برای عیبیابی با استفاده از نرمافزار مهندسی به PLC آلوده متصل شود.

در فاز بعدی، مهاجم با سوءاستفاده از ضعفهای امنیتی، کدهای مخرب را در ایستگاه کاری اجرا میکند تا زمانی که عملیات بارگذاری یک کپی از منطق PLC موجود توسط راهبر انجام شود.

محققان خاطرنشان کردهاند این واقعیت دارد که PLC انواع دیگری از دادههایی را که توسط نرمافزارهای مهندسی و نه خود PLC استفاده میکند، ذخیره کرده و سناریویی را ایجاد میکند که در آن دادههای بلااستفاده ذخیرهشده در PLC میتوانند برای دستکاری نرمافزارهای مهندسی بهکار گرفته شوند.

در سناریویی دیگر، Evil PLC همچنین میتواند بهعنوان honeypot برای فریب مهاجم در اتصال به یک طعمه از نوع PLC مورداستفاده قرار گیرد و منجر به تسخیر ماشین مهاجم شود. این روش میتواند برای شناسایی حملات مهاجمان در مراحل اولیه استفاده شود و همچنین ممکن است مهاجمان را از هدف قراردادن تجهیزات PLC متصل به اینترنت منصرف کند زیرا آنها باید خود را در برابر هدفی ایمن کنند که قصد حمله به آنها را داشته است.

برای کاهش چنین حملاتی، توصیه میشود دستیابی به تجهیزات PLC به صورتی محدود کرد که فقط مهندسان و اپراتورهای مجاز به شبکه دسترسی داشته باشند. همچنین از مکانیسمهای احراز هویت برای اعتبارسنجی تجهیزات PLC استفاده کرده و سامانههای OT را برای شناسایی هرگونه فعالیت و ترافیک غیرعادی نظارت و وصلهها را به موقع اعمال کنند.

به گزارش افتانا (پایگاه خبری امنیت فناوری اطلاعات)، محققان امنیت سایبری گزارشی را منتشر کردهاند که بر طبق آن تجهیزات Programmable Logic Controller - بهاختصار PLC - را برای نفوذ اولیه به کامپیوترهای متصل به آنها و متعاقباً حمله به فرایندهای کنترلی بهویژه نرمافزارها و سختافزارهای موسوم به فناوری عملیاتی (OT) مورد سوء استفاده قرار دادهاند.

این تکنیک که Evil PLC لقب گرفته است بر نرمافزارهای مهندسی همچون Rockwell Automation، Schneider Electric، GE، B&R، Xinje، OVARRO و Emerson تأثیر میگذارد.

تجهیزات PLC جزو مهمی از دستگاههای صنعتی هستند که فرایندهای تولید را در بخشهای زیرساختی حیاتی کنترل میکنند. این تجهیزات علاوه بر مدیریت فرامین خودکار، اجرا و توقف فرایندها، اعلام هشدارها را نیز تحت کنترل خود دارند.

در دنیای واقعی تجهیزات PLC، دریچهها، موتورها، پمپها، حسگرها، آسانسورها، پلههای برقی، ورودیهای ولتاژ، زمانسنجها، سیستمهای تهویه و بسیاری از سیستمهای مکانیکی دیگر را کنترل میکنند.

تجهیزات PLC که در موقعیتهای مختلف پراکندهاند خود نیز از طریق نرمافزارهای SCADA که معمولاً بر روی یک کامپیوتر معمولی نصب شدهاند توسط راهبر یا بهصورت خودکار کنترل و پیکربندی میشوند.

از این رو، تعجبآور نیست که دسترسی ارائه شده از طریق تجهیزات PLC، برای بیش از یک دهه ماشینها را با هدف ایجاد اختلالات فیزیکی، از Stuxnet گرفته تا PIPEDREAM معروف به INCONTROLLER به کانون حملات پیچیده تبدیل کرده است.

مهاجمان سعی میکنند با بهرهجویی از تجهیزات PLC، نرمافزارها و ایستگاههای کاری مهندسی که آنها را نظارت میکنند تحت کنترل خود گرفته و باعث بروز اختلال، آسیب فیزیکی و تهدیدات امنیتی شوند.

سامانههای OT اغلب دارای دهها PLC هستند که بر فرایندهای صنعتی نظارت میکنند. مهاجمی که میخواهد فرایندی را به طور فیزیکی مختل کند، باید ابتدا PLC آسیبپذیر را پیدا کند. این نرمافزارها و ایستگاههای کاری مهندسی نیز اغلب پلی بین شبکههای OT و شبکههای سازمانی هستند. مهاجمی که از این آسیبپذیریها بهرهجویی میکند، میتواند بهراحتی به شبکه داخلی راه پیدا کند و آلودگی را بین سیستمهای مجاور در شبکه گسترش دهد و به دیگر تجهیزات PLC و سیستمهای حساس دسترسی پیدا کند.

توجه به این نکته مهم است که اکثر آسیبپذیریهایی که در اینجا مورد بهرهجویی قرار میگیرد، در سمت نرمافزارهای مهندسی بوده است و نه در میانافزار PLC. در بیشتر موارد، آسیبپذیریها وجود دارند زیرا نرمافزار بدون انجام بررسیهای امنیتی کامل، کاملاً به دادههای دریافتی از PLC اعتماد میکند.

تجهیزات PLC متصل به اینترنت عموماً فاقد سازوکارهای حفاظتی کافی مانند احراز هویت هستند و این درگاههای باز از طریق موتور جستجوگر Shodan (Shodan.IO) و Censys قابلشناسایی هستند. مهاجمی که از این طریق به یک PLC دسترسی پیدا کند، میتواند پارامترها یا رفتار و منطق آنها را از طریق دانلود کدهای مخرب تغییر دهد.

همچنین دستگاههای موسوم به Industrial Control System یا ICS که در دسترس عموم قرار میگیرند، معمولاً از هیچ گونه حفاظت امنیتی برخوردار نیستند و در نتیجه امکان تغییر منطق را برای مهاجم از طریق دانلود پروسههای مخرب فراهم میکنند.

در تکنیک Evil PLC، تجهیزات PLC بهعنوان وسیلهای برای رسیدن به هدف عمل کرده و به مهاجم اجازه میدهد تا به یک ایستگاه کاری نفوذ کرده، به تمام تجهیزات PLC دیگر در شبکه دسترسی داشته باشد و حتی کنترلرهای منطقی (Controller Logic) را دستکاری کند.

ترفند مهاجم این است که عمداً یک PLC متصل به اینترنت را دستکاری میکند. این اقدام باعث میشود یک راهبر ناآگاه برای عیبیابی با استفاده از نرمافزار مهندسی به PLC آلوده متصل شود.

در فاز بعدی، مهاجم با سوءاستفاده از ضعفهای امنیتی، کدهای مخرب را در ایستگاه کاری اجرا میکند تا زمانی که عملیات بارگذاری یک کپی از منطق PLC موجود توسط راهبر انجام شود.

محققان خاطرنشان کردهاند این واقعیت دارد که PLC انواع دیگری از دادههایی را که توسط نرمافزارهای مهندسی و نه خود PLC استفاده میکند، ذخیره کرده و سناریویی را ایجاد میکند که در آن دادههای بلااستفاده ذخیرهشده در PLC میتوانند برای دستکاری نرمافزارهای مهندسی بهکار گرفته شوند.

در سناریویی دیگر، Evil PLC همچنین میتواند بهعنوان honeypot برای فریب مهاجم در اتصال به یک طعمه از نوع PLC مورداستفاده قرار گیرد و منجر به تسخیر ماشین مهاجم شود. این روش میتواند برای شناسایی حملات مهاجمان در مراحل اولیه استفاده شود و همچنین ممکن است مهاجمان را از هدف قراردادن تجهیزات PLC متصل به اینترنت منصرف کند زیرا آنها باید خود را در برابر هدفی ایمن کنند که قصد حمله به آنها را داشته است.

برای کاهش چنین حملاتی، توصیه میشود دستیابی به تجهیزات PLC به صورتی محدود کرد که فقط مهندسان و اپراتورهای مجاز به شبکه دسترسی داشته باشند. همچنین از مکانیسمهای احراز هویت برای اعتبارسنجی تجهیزات PLC استفاده کرده و سامانههای OT را برای شناسایی هرگونه فعالیت و ترافیک غیرعادی نظارت و وصلهها را به موقع اعمال کنند.

کد مطلب : 19342

https://aftana.ir/vdcirpaz.t1a352bcct.htmlaftana.ir/vdcirpaz.t1a352bcct.html