تحقیقات نشان میدهد که کمپین فیشینگ مبتنی بر AiTM کاربران سازمانی مایکروسافت و گوگل را نشانه گرفته است تا مهاجمان از ایمیلهای کارکنان سازمانی این دو شرکت سوء استفاده کنند.

۰

منبع : Cyber Security News

تحقیقات نشان میدهد که کمپین فیشینگ مبتنی بر AiTM کاربران سازمانی مایکروسافت و گوگل را نشانه گرفته است تا مهاجمان از ایمیلهای کارکنان سازمانی این دو شرکت سوء استفاده کنند.

به گزارش افتانا (پایگاه خبری امنیت فناوری اطلاعات)، کمپین فیشینگ مبتنی بر AiTM کاربران سازمانی محصولات مایکروسافت مانند خدمات ایمیل و همچنین کاربران Google Workspace را در مقیاس بزرگ هدف گرفته است.

حملات فیشینگ AiTM به حملاتی گفته میشود که در آن، هکرها یک سرور پراکسی را بین وبسایت مقصد کاربر هدف و یک وبسایت فیشینگ قرار میدهند.

سرور پراکسی بین وبسایت مقصد و دامنه کنترل شده توسط هکرها قرار میگیرد. مهاجمان میتوانند از طریق سرور پراکسی به ترافیک دسترسی داشته باشند که به آنها امکان میدهد رمز عبور و کوکیهای مرتبط با قربانی را بگیرند و به دادههای آنها دسترسی داشته باشند.

سادیپ سینگ و جاگادیسوار رامانوکولانو، محققان مؤسسه Zscaler اظهار داشتند: تمرکز ویژه این کمپین هدف قرار دادن مدیران و سایر اعضای ارشد شرکتهای چند ملیتی بود که از Google Workspace به عنوان ابزار ارتباطی اصلی خود استفاده میکنند.

گفته میشود که حملات فیشینگ AiTM در اواسط ژوئیه ۲۰۲۲ و به دنبال روشی مشابه مانند یک کمپین مهندسی اجتماعی که برای حذف اعتبار مایکروسافت کاربران و حتی دور زدن احراز هویت چند مرحلهای طراحی شده است، آغاز شده بود.

زنجیره حملات

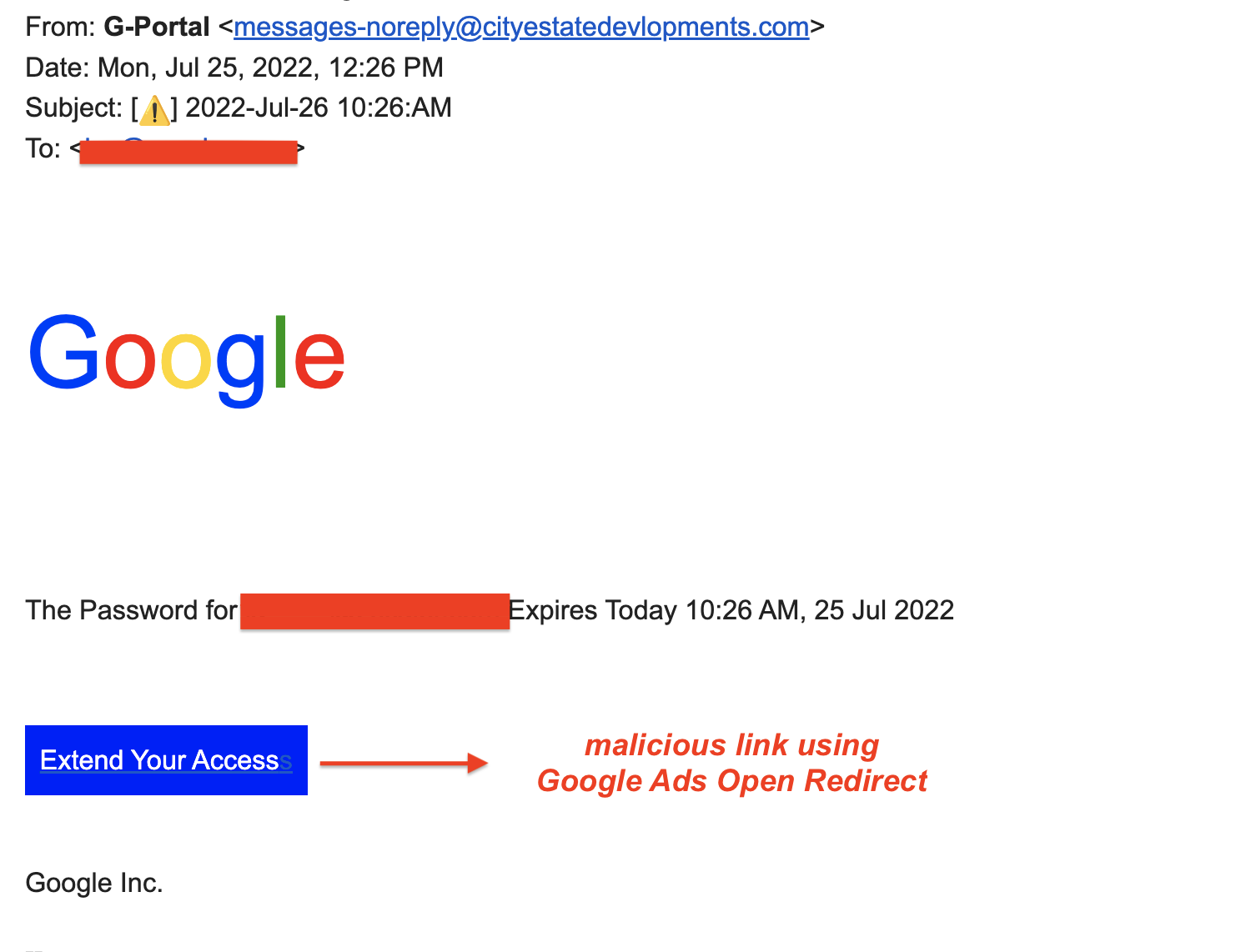

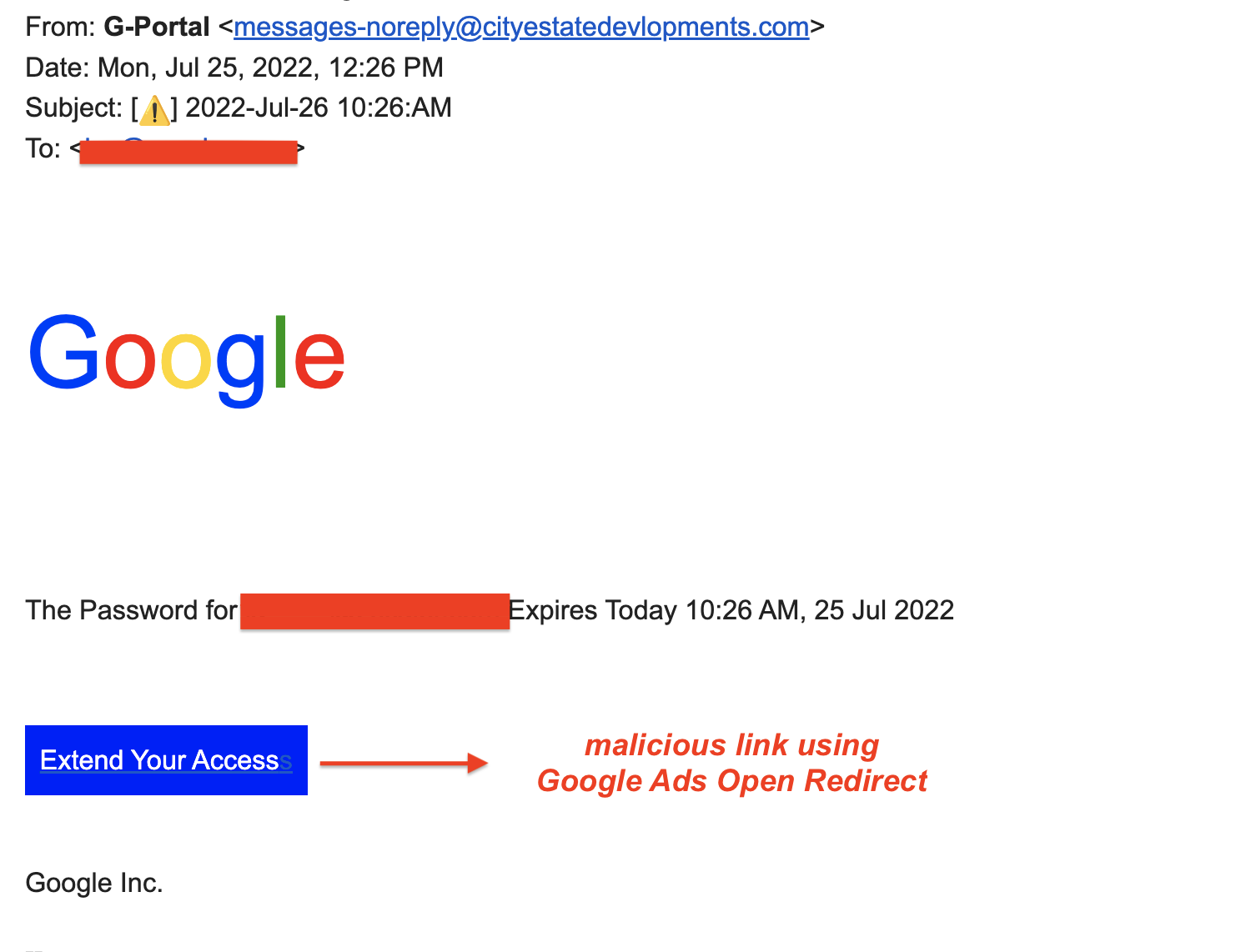

در این نوع فیشینگ، ایمیلی حاوی لینک مخرب برای کاربر ارسال میشود که حمله را آغاز میکند. درنتیجه چندین مرحله تغییر مسیر توسط این پیوند با کمک Open Redirect، کاربر به یک دامنه فیشینگ نهایی Gmail هدایت میشود که توسط مهاجم که از صفحات تغییر مسیر باز استفاده میکند، کنترل میشود.

با این حال، یک مرحله اضافی وجود دارد که سرور قبل از ارائه صفحه فیشینگ واقعی به مشتری انجام میدهد تا اطمینان حاصل کند که قربانی در واقع یک کاربر واقعی است که در حال مرور صفحه وب است و نه سیستمی که تجزیه و تحلیل را به طور خودکار انجام میدهد.

زنجیره حمله از چندین مؤلفه تشکیل شده است که همه به هم مرتبط هستند. تا آنجا که به بردار حمله مربوط میشود، این کمپین از ایمیلهایی با لینکهای تعبیه شده استفاده میکند که برای انتشار کدهای مخرب استفاده میشود.

به طور خاص در نظر گرفته شده بود که این ایمیلها برای مدیران ارشد و اعضای ارشد سازمان و همچنین سایر افراد هدف ارسال شود.

به نظر میرسد این ایمیلی از طرف گوگل باشد که یادآوری انقضای رمز عبور را ارائه میدهد و از گیرنده میخواهد روی پیوندی کلیک کند تا حساب قابل تمدید باشد.

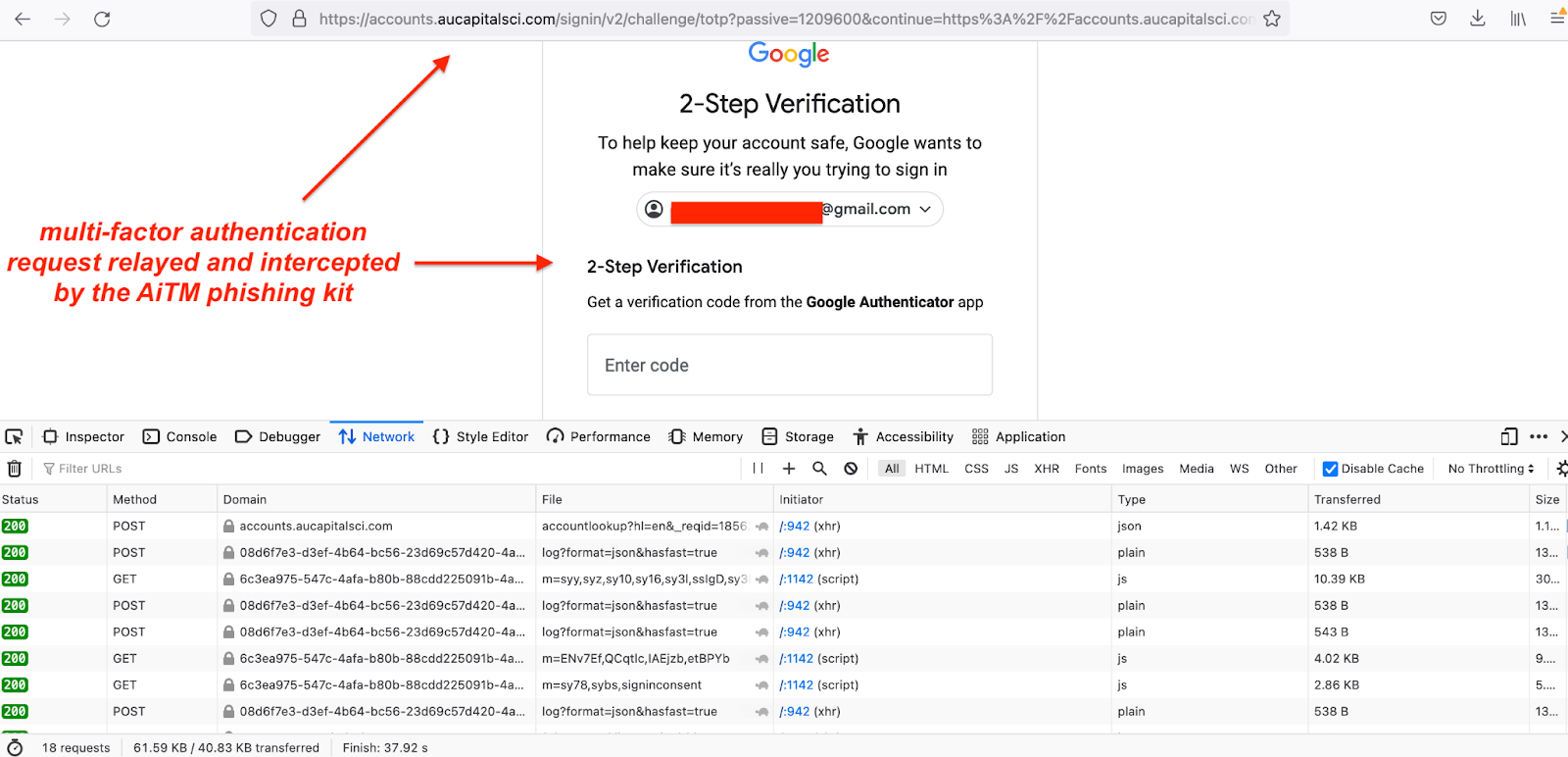

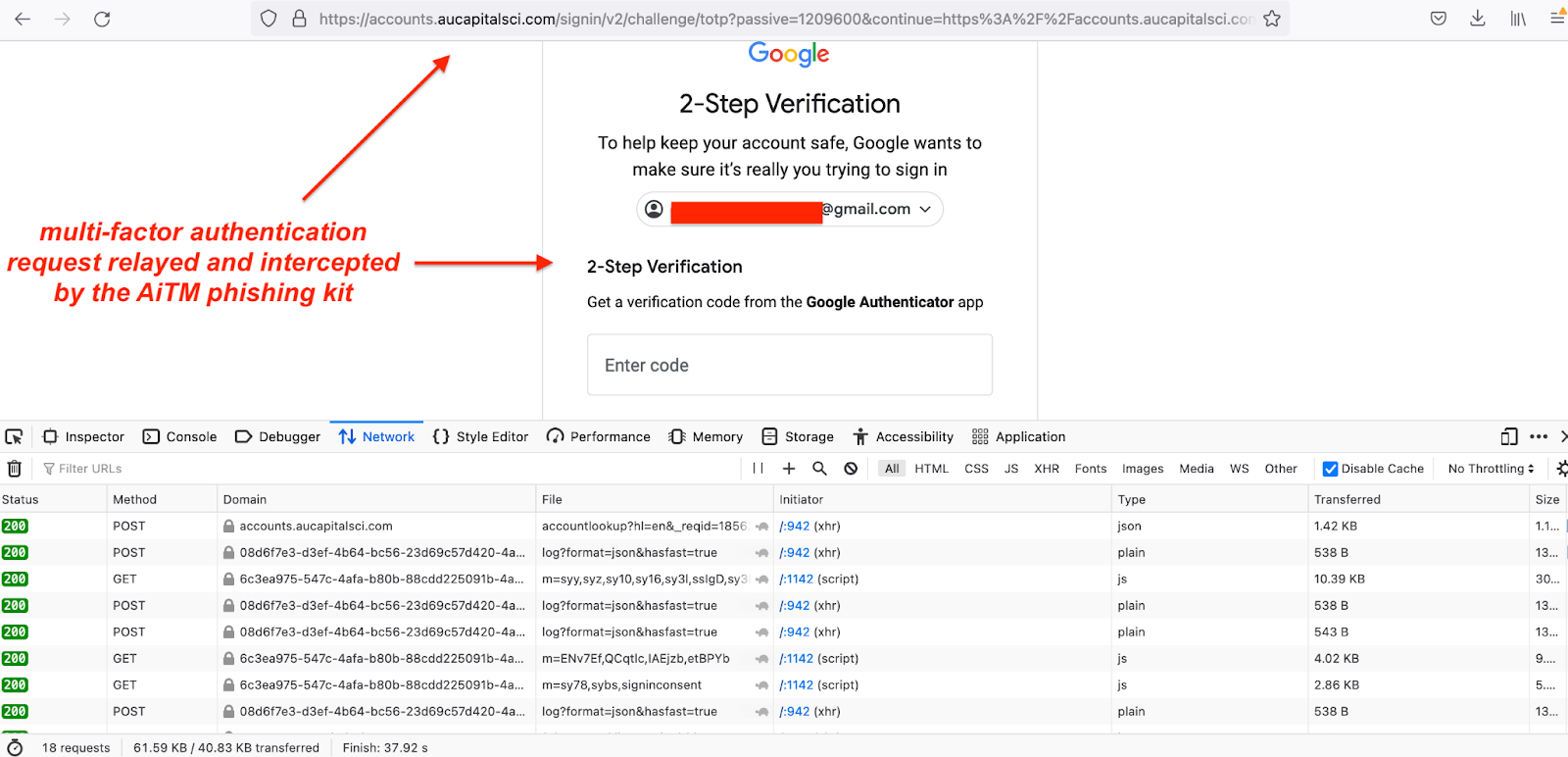

تا آنجا که به فرایند احراز هویت چند مرحلهای که Gmail یا Google Suite استفاده میکند مربوط میشود، کیت فیشینگ AiTM میتواند با موفقیت فرایند را انتقال داده و رهگیری کند.

گذشته از سوء استفاده از تغییر مسیرهای باز، نوع دیگری از این حمله وجود دارد که مبتنی بر وبسایتهای آلوده است.

در مرحله بعدی فرایند تغییر مسیر، میزبان آدرس ایمیل قربانی و یک نسخه کدگذاری شده با Base۶۴ از URL تغییر مسیر مرحله بعدی را ارسال میکند. با کلیک بر روی این تغییر مسیر میانی، به صفحه فیشینگ در Gmail هدایت می وید که با استفاده از کد جاوا اسکریپت ایجاد شده است.

بدیهی است که کاربران حتی با احراز هویت چند مرحلهای، در صورت استفاده به تنهایی قادر به جلوگیری از حملات فیشینگ پیچیده نخواهند بود. کاربران باید قبل از وارد کردن اطلاعات شخصی یا اعتبار خود، URLها را به طور کامل بررسی کنند و همچنین از باز کردن پیوستهای ناشناخته خودداری کنند.

به گزارش افتانا (پایگاه خبری امنیت فناوری اطلاعات)، کمپین فیشینگ مبتنی بر AiTM کاربران سازمانی محصولات مایکروسافت مانند خدمات ایمیل و همچنین کاربران Google Workspace را در مقیاس بزرگ هدف گرفته است.

حملات فیشینگ AiTM به حملاتی گفته میشود که در آن، هکرها یک سرور پراکسی را بین وبسایت مقصد کاربر هدف و یک وبسایت فیشینگ قرار میدهند.

سرور پراکسی بین وبسایت مقصد و دامنه کنترل شده توسط هکرها قرار میگیرد. مهاجمان میتوانند از طریق سرور پراکسی به ترافیک دسترسی داشته باشند که به آنها امکان میدهد رمز عبور و کوکیهای مرتبط با قربانی را بگیرند و به دادههای آنها دسترسی داشته باشند.

سادیپ سینگ و جاگادیسوار رامانوکولانو، محققان مؤسسه Zscaler اظهار داشتند: تمرکز ویژه این کمپین هدف قرار دادن مدیران و سایر اعضای ارشد شرکتهای چند ملیتی بود که از Google Workspace به عنوان ابزار ارتباطی اصلی خود استفاده میکنند.

گفته میشود که حملات فیشینگ AiTM در اواسط ژوئیه ۲۰۲۲ و به دنبال روشی مشابه مانند یک کمپین مهندسی اجتماعی که برای حذف اعتبار مایکروسافت کاربران و حتی دور زدن احراز هویت چند مرحلهای طراحی شده است، آغاز شده بود.

زنجیره حملات

در این نوع فیشینگ، ایمیلی حاوی لینک مخرب برای کاربر ارسال میشود که حمله را آغاز میکند. درنتیجه چندین مرحله تغییر مسیر توسط این پیوند با کمک Open Redirect، کاربر به یک دامنه فیشینگ نهایی Gmail هدایت میشود که توسط مهاجم که از صفحات تغییر مسیر باز استفاده میکند، کنترل میشود.

با این حال، یک مرحله اضافی وجود دارد که سرور قبل از ارائه صفحه فیشینگ واقعی به مشتری انجام میدهد تا اطمینان حاصل کند که قربانی در واقع یک کاربر واقعی است که در حال مرور صفحه وب است و نه سیستمی که تجزیه و تحلیل را به طور خودکار انجام میدهد.

زنجیره حمله از چندین مؤلفه تشکیل شده است که همه به هم مرتبط هستند. تا آنجا که به بردار حمله مربوط میشود، این کمپین از ایمیلهایی با لینکهای تعبیه شده استفاده میکند که برای انتشار کدهای مخرب استفاده میشود.

به طور خاص در نظر گرفته شده بود که این ایمیلها برای مدیران ارشد و اعضای ارشد سازمان و همچنین سایر افراد هدف ارسال شود.

به نظر میرسد این ایمیلی از طرف گوگل باشد که یادآوری انقضای رمز عبور را ارائه میدهد و از گیرنده میخواهد روی پیوندی کلیک کند تا حساب قابل تمدید باشد.

تا آنجا که به فرایند احراز هویت چند مرحلهای که Gmail یا Google Suite استفاده میکند مربوط میشود، کیت فیشینگ AiTM میتواند با موفقیت فرایند را انتقال داده و رهگیری کند.

گذشته از سوء استفاده از تغییر مسیرهای باز، نوع دیگری از این حمله وجود دارد که مبتنی بر وبسایتهای آلوده است.

در مرحله بعدی فرایند تغییر مسیر، میزبان آدرس ایمیل قربانی و یک نسخه کدگذاری شده با Base۶۴ از URL تغییر مسیر مرحله بعدی را ارسال میکند. با کلیک بر روی این تغییر مسیر میانی، به صفحه فیشینگ در Gmail هدایت می وید که با استفاده از کد جاوا اسکریپت ایجاد شده است.

بدیهی است که کاربران حتی با احراز هویت چند مرحلهای، در صورت استفاده به تنهایی قادر به جلوگیری از حملات فیشینگ پیچیده نخواهند بود. کاربران باید قبل از وارد کردن اطلاعات شخصی یا اعتبار خود، URLها را به طور کامل بررسی کنند و همچنین از باز کردن پیوستهای ناشناخته خودداری کنند.

کد مطلب : 19349

https://aftana.ir/vdcf1mdy.w6d1jagiiw.htmlaftana.ir/vdcf1mdy.w6d1jagiiw.html