شرکت کسپرسکی در گزارش اخیر خود با افشای حملات هدفمند سایبری در حوزه زیرساختهای صنعتی، یادآور شده است که این حملات از ژانویه ۲۰۲۲ در جهان شناساییشده و تاکنون دهها شرکت هدف مهاجمان قرار گرفته است.

به گزارش افتانا (پایگاه خبری امنیت فناوری اطلاعات)، روش اصلی نفوذ این حملات، ایمیلهای فیشینگ هدفمند بیانشده است. در برخی از موارد، این ایمیلها که با دقت و حساسیت بالایی ایجاد شدهاند، حاوی اطلاعات و دادههایی هستند که مختص همان سازمان و حوزه کاری است و این اطلاعات در دسترس عموم نیست؛ که این امر، بیانگر این مسئله است مهاجمان، مراحل قبل از حمله و به دست آوردن اطلاعات را بهخوبی انجام دادهاند.

ممکن است این اطلاعات در حملات قبلی به همان سازمان یا کارکنان آن یا سایر سازمانها یا افراد مرتبط با سازمان قربانی بهدستآمده باشد. در این ایمیلها، فایل مایکروسافت مخربی وجود دارد که کد مخرب موجود در آن، با سوءاستفاده از آسیبپذیری CVE-۲۰۱۷-۱۱۸۸۲ مهاجم را قادر میسازد تا کد دلخواه خود را بدون هیچگونه فعالیت اضافی کاربر اجرا کند.

در حملات سری اول از بدافزار PortDoor استفادهشده است و در سری جدید حملات، مهاجمان از شش در پشتی متفاوت بهطور همزمان استفاده کردهاند (حفظ افزونگی و ارتباط پایدار در صورت شناسایی یکی از آنها توسط آنتیویروسها). این بدافزارها عملیات مرتبط با کنترل سیستمهای آلوده و جمعآوری دادههای محرمانه و ارسال آن به سرورهای C&C را انجام میدهند.

مهاجم پس از آلودهسازی سیستم اولیه، فرآیند آلودهسازی سایر سیستمها را دنبال میکند. برای این هدف، مهاجم از اطلاعات مرتبط با اسکن شبکه (که در مرحله قبل استخراجشده است)، جستجو و اکسپلویت آسیبپذیریها، حملات پسورد استفاده میکند. در مرحله نهایی، مهاجم کنترل DC و کل ایستگاههای کاری و سرورها را به دست میآورد. در طول این عملیات، مهاجم از تکنیکهای گوناگونی برای جلوگیری شناسایی ابزارهای خود توسط آنتیویروسها استفاده میکند.

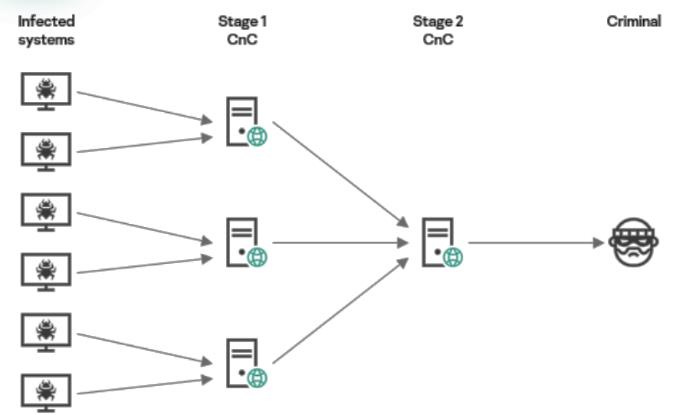

یکی از مهمترین کارهایی که مهاجمان در سیستمهای آلوده انجام میدهند، سرقت مستندات و فایلهای مهم سازمانی است. برای این منظور، فایلهای مهم بهصورت فشرده و دارای پسورد ذخیره و برای سرورهای میانی (سرورهای مرحله یک) خود ارسال میکنند. سرورهای میانی، این فایلها را برای یک سرور دیگر (سرور مرحله دوم) ارسال میکنند.

بر اساس گزارش کسپرسکی، تاکنون دهها قربانی برای این حمله شناساییشده است که نوع قربانیان هدفمند بودن این حملات را نشان میدهد. صنایع دفاعی از جمله اهداف اصلی این حملات محسوب میشوند. این حمله کارخانههای صنعتی، مؤسسات تحقیقاتی، سازمانهای دولتی، وزارتخانهها و ادارات را در چندین کشور بلاروس، روسیه و اوکراین و همچنین افغانستان هدف قرار داده است.

شواهد شبکهای و سیستمی برای شناسایی فعالیت این بدافزار به شرح زیر است، با توجه به اینکه این بدافزار از اوایل سال میلادی فعالیت داشته، برای شناسایی آن باید در دادههای آرشیو (ترافیکی و رویدادها) جستجو انجام شود.

File MD۵:

۰A۲E۷C۰۱B۸۴۷D۳B۱C۶EEBE۶AF۶۳DC۱۴۰

۰A۹۴۵۵۸۷E۰E۱۱A۸۹D۷۲B۴C۰B۴۵A۴F۷۷E

۱۰۸۱۸F۴۷AA۴DC۲B۳۹A۷B۵EEF۶۵۲F۳C۶۸

۱۱۵۷۱۳۲۵۰۴BE۳BF۵۵۶A۸۰DB۸A۲FF۹۳۹۵

۱۱۹۵۵۳۵۶۲۳۲DCF۶۸۳۴۵۱۵BF۱۱۱BB۵۱۳۸

۱۱BA۵۶۶۵EC۱DBA۶۶۰۴۰۱AFDE۶۴C۲B۱۲۵

۱۷FA۷۸۹۸D۰۴۰FA۶۴۷AFA۴۴۶۷۹۲۱A۶۶CF

۱۸۰EE۳E۴۶۹BFCFC۰۷۹E۱A۴۶D۱۶۴۴۰۴۶۷

۱EA۵۸FF۴۶۹F۵EE۰FDCF۵B۳۰FC۱۹E۴CB۸

۲۱۶D۹F۸۲BA۲B۹۲۸۹E۶۸F۹۷۷۸E۱E۴۰AC۹

۲۹B۶۲۶۹۴DC۹F۷۲۰BD۰۹۴۳۸F۳۷B۷B۳۵۸A

۳۹۵۳EB۸F۷۸۲۵E۷۵۶۵۱۵BE۷۹EF۴۵۶۵۵B۰

۳A۱۳B۹۹B۲۵۶۷۱۹۰AB۸۷E۸AB۷۴۵۷۶۱۰۱۷

۴۰EB۰۸F۱۵۱۸۵۹C۱FE۴DC۸E۶BC۴۶۶B۰۶F

۴۱۳FA۴AD۳AFE۰۰B۳۴۱۰۲C۵۲۰A۹۱F۰۳۱C

۴۸۶۶۶۲۲D۲۴۹F۳EA۱۱۴۴۹۵A۴A۲۴۹F۳۰۶۴

۴AD۱AD۱۴۰۴۴BD۲C۵A۵C۵E۷E۷DD۹۵۴B۲۳

۴D۴۲C۳۱۴FF۴۳۴۱F۲D۱۳۱۵D۷۸۱۰BD۴E۱۵

۵۱۳۶۷DC۴۰۹A۷A۷E۵۵۲۱C۲F۷۰۰C۵۶A۴۵۲

۵۱BEFD۷۴AC۳B۸۹۴۳DA۵۸C۸۴۱۰۱۷A۵۷A۸

۵۶AF۳۲۷۹۲۵۳E۴A۶۰BD۰۸۰DD۶A۵CA۷BA۸

۵EA۳۳۸D۷۱D۲A۴۹E۷B۳۲۵۹BC۵۲F۴۲۴۳۰۳

۵EB۴۲E۱BA۹۹FACE۰۲CE۵۰EA۱AAF۷۲AB۵

۶۰۳۸۵۸۳B۱۵۵F۷۳FAF۱B۵EF۸۱۳۵۱۵۴۲۷۸

۶۴EF۹۵۰D۱F۳۱A۴۱FE۶۰C۰FD۱۰CA۴۶۱۰۹

۶۶۵۲۹۲۳CE۸۰A۰۷۳FD۹۸۵E۲۰B۸۵۸۰E۷۰۳

۶BDF۱C۲۹۴B۶A۳۴A۵۷۶۹E۸۷۲D۴۹AFD۹E۷

۶DFC۳BDD۲B۷۰۶۷۰BF۲۹۵۰۶E۵۸۲۸F۶۲۷E

۷۰DA۶۸۷۲B۶B۲DA۹DDC۹۴D۱۴B۰۲۳۰۲۹۱۷

۷۱۰۱FE۹E۸۲E۹B۰E۷۲۷B۶۴۶۰۸C۹FD۵DF۱

۷C۳۸۳C۹CA۲۹F۷۸FCC۸۱۵EAEA۹۳۷۳B۴BB

۷FE۴۰۳۲۵F۰CEF۸A۳۲E۶۹A۶۰۸۷EBC۷۱۵۷

۸۴DF۳۳۵EBC۱۰۶۳۳DA۱۵۲۴C۷DBB۸۳۶۹۹۴

۸۷AA۰BEDF۲۹۳E۹B۱۶A۹۳E۴۴۱۱۳۵۳F۳۶۷

۹۴AF۱B۴۰۰FDBDEBD۸EDA۳۳۷۴۷۴C۰۷۴۷۹

AA۷۲۳۱۹۰۴A۱۲۵۲۷۳F۵E۵EE۵۵A۱۴۴۱BA۴

AB۲۶F۴C۸۷۷A۷۳۵۷CABF۹۵FB۵۰۳۳A۵BEF

AB۵۵A۰۸ED۷۷۷۳۶CE۶D۲۶۸۷۴۱۸۷۱۶۹BC۹

AE۱۱F۷۲۱۸E۹۱۹DF۵B۸A۹A۲C۰DC۲۴۷F۵۶

B۲C۹F۵CAE۷۲AF۵A۵۰۹۴۰D۵۵BB۵B۹۲E۹۸

C۶D۶CFFD۵۶۶۳۸A۶۸A۰DE۱۱۰۳۵B۹C۹۰۹۷

CBECDFA۱D۰۷۰۸D۶۰۵۰۰۸۶۴A۲A۹DE۴۹۹۲

CCC۹۴۸۲A۷BEE۷۷۷BBB۰۸۱۷۲DCCDAB۸AA

D۳۹۴F۰۰۵۴۱۶A۲۰۵۰۵C۵۹۷ECF۷۸۸۲۴۵۰F

D۴۴A۲۷۶۵۲۹۳۴۳F۷AC۲۹۱AD۷AD۰B۹۹۳۷۸

D۶۶۹B۰۳۸۰۷۱۰۲B۴AF۸۷B۲۰EC۳۷۳۱۹۰۹A

DA۷۶۵E۴E۶B۰D۲۵۴۴FE۳F۷۱E۳۸۴۸۱۲C۴۰

E۰۰۵F۵DA۳BA۵D۶۷۲۶DA۴E۶۶۷۱۶۰۵B۸۱۴

E۲A۳CD۲B۳C۲E۴۳CA۰۸D۲B۹EE۷۸D۴۹۱۹B

E۸۸۰۰D۵۹C۴۱۱A۹۴۸EE۹۶۶FF۷۴۵FBD۵C۹

E۸A۱۶۱۹۳BCD۴۷۷D۸۲۳۱E۶FC۱A۴۸۴DC۸A

EBCFFECE۱B۱AF۵۱۷۷۴۳D۳DFFDE۷۲CB۴۳

F۰۱A۹A۲D۱E۳۱۳۳۲ED۳۶C۱A۴D۲۸۳۹F۴۱۲

FB۲B۴C۹CA۶A۷۸۷۱A۹۸C۶E۲۴۰۵E۲۷A۲۱F

FF۶D۸۵۷۸BE۶۵A۳۱F۳۶۲۴B۶۲E۰۷BEF۷۹۵

۶۸۶۰۱۸۹B۷۹FF۳۵۱۹۹F۹۹۱۷۱۵۴۸F۵CD۶۵

۹EC۵۶A۱۸۳۳۳D۴D۴E۴D۳C۳۶۱D۴۸۷C۰۵BD

E۵B۶۵۷۱E۱۵۱۲D۳۸۹۶F۸C۲۳۶۷DDC۵A۰۲D

۷CB۰D۸CFFE۴۸DF۷B۵۳۱B۶BEDE۸۱۳۷۱۹۹

۸۶BB۸FA۰D۰۰FD۹۴F۱۵AE۱BD۰۰۱۰۳۷C۶C

۹F۵BBA۱ACEF۳CCBBDC۷۸۹F۸۸۱۳B۹۹۰۶۷

۴EA۲B۹۴۳A۱D۹۵۳۹E۴۲C۵BDBA۳D۳CA۷A۰

۵۹۳۴B۷E۲۴D۰۳E۹۲B۳DBACBE۴۹F۶E۶۷۷C

C۸F۱۳C۹۸۹۰CEB۶۹۵۵۳۸FDC۴۴AD۸۱۷۲۷۸

BABDF۶FA۷۳E۴۸۳۴۵F۰۰۴۶۲C۳EF۵۵۶B۸۶

CBB۷E۰B۸DDE۲۲۴۱۴۸۰B۷۱B۹C۶۴۸C۱۵۰۱

File path:

C:۱mcinsupd.cfg

C:۱mcinsupd.exe

C:۱mytilus۳.dll

C:۱Cace.exe

C:۲LiveUpdate.exe

C:۲safestore۶۴.dll

C:۳mcinsupd.cfg

C:۳mcinsupd.exe

C:۳mytilus۳.dll

C:۴LiveUpdate.exe

C:۴safestore۶۴.dll

C:MicrosoftMFInstsrv.exe

C:MicrosoftMFwus.dll

C:ProgramData۱Cace.exe

C:ProgramData۲GIS!researchRemediation.exewinhelp.tmp

C:ProgramData۲GISconhost.exe

C:ProgramData۲GISconhost.exe.cab

C:ProgramData۲GISps.cab

C:ProgramData۲GISRemediation.exe

C:ProgramData۲GISRemediation.exe.cab

C:ProgramData۲GIS esearchconhost.exe

C:ProgramData۲GIS esearchPs.exe

C:ProgramData۲GIS esearchRemediation.exe

C:ProgramDataAADConnect۱.bat

C:ProgramDataAADConnect�dtkexec.cfg

C:ProgramDataAADConnectPtWatchDog.exe

C:ProgramDataAADConnectTmDbgLog.dll

C:ProgramDataAdobeARMmcsync.exe

C:ProgramDataAdobeARMmcsync.log

C:ProgramDataAdobeARMMcUtil.dll

C:ProgramDataAppleasOELnch.exe

C:ProgramDataAppleccLib.dll

C:ProgramDataAppleNordLnch.cfg

C:ProgramDataASUSALLmcsync.exe

C:ProgramDataASUSALLmcsync.log

C:ProgramDataASUSALLMcUtil.dll

C:ProgramDataIntelhccutils.dll

C:ProgramDataIntelhkcmd.exe

C:ProgramDataIntelhkSetting.cfg

C:ProgramDataMicrosoftAppVhccutils.dll

C:ProgramDataMicrosoftAppVhkcmd.exe

C:ProgramDataMicrosoftAppVhkSetting.cfg

C:ProgramDataMicrosoftCryptoRSAasOELnch.exe

C:ProgramDataMicrosoftCryptoRSAccLib.dll

C:ProgramDataMicrosoftCryptoRSAmcsync.exe

C:ProgramDataMicrosoftCryptoRSAmcsync.log

C:ProgramDataMicrosoftCryptoRSAMcUtil.dll

C:ProgramDataMicrosoftCryptoRSANordLnch.cfg

C:ProgramDataMicrosoftDRMLiveUpdate.exe

C:ProgramDataMicrosoftDRMmcinsupd.cfg

C:ProgramDataMicrosoftDRMmcinsupd.exe

C:ProgramDataMicrosoftDRMmytilus۳.dll

C:ProgramDataMicrosoftDRMsafestore۶۴.dll

C:ProgramDataMicrosoftMFActive.GRL

C:ProgramDataMicrosoftMFInstsrv.exe

C:ProgramDataMicrosoftMFPending.GRL

C:ProgramDataMicrosoftMFwus.dll

C:ProgramDataMicrosoftuconhost.exe

C:ProgramDataOracleace.exe

C:ProgramDatash.exe

C:UsersDefaultAppDataRoamingwinsetLiveUpdate.exe

C:UsersDefaultAppDataRoamingwinsetsafestore۶۴.dll

C:WindowsSystem۳۲TasksGUP

C:WindowsSystem۳۲Taskshkcmd

C:WindowsSystem۳۲wam.dll

C:WindowsSystem۳۲wus.dll

C:WindowsSysWOW۶۴wus.dll

C:WindowsTempconhost.dll

C:WindowsTempconhost.exe

C:WindowsTempmcoemcpy.exe

C:WindowsTempMcoemcpyRun.log

C:WindowsTempMcUtil.dll

C:WindowsTempMcUtil.dll.cab

C:WindowsTemp et.log

C:WindowsTempsmcw.dll

C:WindowsWeb۱.bat

C:WindowsWeb۱hccutils.dll

C:WindowsWeb۱hkcmd.exe

C:WindowsWeb۱hkSetting.cfg

C:WindowsWebace.exe

C:WindowsWebLadon.exe

C:WindowsWebwmic.vbs

C:ProgramDataMicrosoftNetworkDownloaderClient.cfg

C:ProgramDataMicrosoftNetworkDownloaderUpdate.exe

C:ProgramDatamc.cab

C:ProgramDatamy_capture.exe

%AppData%RoamingMicrosoftWindowsStart MenuProgramsStartupMpClient.dll

%AppData%RoamingMicrosoftWindowsStart MenuProgramsStartupMsMpEng.exe

%AppData%RoamingMicrosoftWindowsStart MenuProgramsStartupMSCAL.OCX

%AppData%RoamingMicrosoftMsMpEng.exe

C:ProgramData empwcrypt۳۲.dll

C:ProgramData empwmic.dll

C:ProgramDataABBYYFineReaderClient.cfg

C:ProgramDataABBYYFineReaderdebug.log

C:ProgramDataABBYYFineReaderOEMPRINT.CAT

C:ProgramDataABBYYFineReaderUpdate.exe

C:ProgramDataABBYYFineReaderWINWORD.EXE_

C:WindowsTempClient.cfg

C:ProgramDataAdobeSetupmcinsupd.exe

C:ProgramDataAdobeSetupmcinsupd.cfg

Security solution verdicts:

Backdoor.Win۳۲.Agent.myuhpj

Backdoor.Win۳۲.Agentb.ca

Backdoor.Win۳۲.Agentb.cc

Backdoor.Win۳۲.CotSam.a

Backdoor.Win۶۴.Agent.iwv

Backdoor.Win۶۴.Agent.iwy

Backdoor.Win۶۴.Agent.iwz

Backdoor.Win۶۴.Agent.ixl

Backdoor.Win۶۴.Agent.ixm

HackTool.Win۶۴.Agent.hk

HEUR:Trojan.Win۳۲.APosT.gen

not-a-virus:NetTool.Win۳۲.NbtScan.a

Trojan.Win۳۲.Agentb.kpkq

Trojan.Win۳۲.APosT.mim

Trojan.Win۳۲.APosT.min

Trojan.Win۳۲.APosT.mxw

Trojan.Win۶۴.Agent.qwhymc

Trojan.Win۶۴.Agent.qwhypj

Trojan.Win۶۴.Agentb.bdq

Trojan.Win۶۴.Agentb.bse

Trojan.Win۶۴.Agentb.bsf

Trojan.Win۶۴.Dllhijacker.km

Trojan.Win۶۴.Dllhijacker.ks

Trojan.Win۶۴.DllHijacker.qq

HEUR:Backdoor.Win۳۲.CotSam.gen

Backdoor.Win۶۴.CotSam.a

Domain names and IP addresses:

www۱.nppnavigator[.]net

www۳.vpkimplus[.]com

۴۵.۱۵۱.۱۸۰[.]۱۷۸

custom.songuulcomiss[.]com

tech.songuulcomiss[.]com

video.nicblainfo[.]net

۱۶۰.۲۰۲.۱۶۲[.]۱۲۲

doc.redstrpela[.]net

fax.internnetionfax[.]com

www۲.defensysminck[.]net

info.ntcprotek[.]com

www۱.dotomater[.]club

۱۹۲.۲۴۸.۱۸۲[.]۱۲۱

www۲.sdelanasnou[.]com

۵۴.۳۶.۱۸۹[.]۱۰۵

۵.۱۸۰.۱۷۴[.]۱۰

۴۵.۶۳.۲۷[.]۱۶۲

server.dotomater[.]club

دریافت صفحه با کد QR

دریافت صفحه با کد QR