محافظت از این زیرساختهای حیاتی برای ادامه حیات انسانها بسیار مهم و ضروری است.

۰

خلاصهسازی شده بر اساس مستندات شرکت SANS

نقشه راه برای امنیت و کارآمدی زیرساختهای حیاتی

آمادهسازی: کیانوش حبیبی سه ساری، شرکت دادهورزی فرادیس البرز

منبع : شماره هشتم کتاب سال افتا

مقدمه

موضوعاتی نظیر خارج شدن کنترل یک شهر یا کشور و تمامی زیرساختهای حیاتی آن و بروز مشکلات فراوان برای شهروندان از سوژههای محبوب در فیلمهای سینمایی است، اما امروزه و در دنیای واقعی، گسترش تهدیدات امنیتی سایبری در همه زمینههای زندگی روزمره، نظیر گمانهزنی تقلب در سیستمهای انتخاباتی اروپا و آمریکا، زمینگیر شدن بیمارستانها و سامانههای حملونقل بر اثر شیوع باجافزار Wannacry، حمله به زیرساختهای تأمین و توزیع انرژی الکتریکی اوکراین، نشت دادهها و اطلاعات افراد در سطح وسیع از سرویسهای گوناگون و مواردی از این دست به نگرانی اصلی در همه صنایع و زیرساختهای حیاتی یک شهر یا کشور تبدیل شدهاست. شیوع انواع تهدیدات و در نظر گرفتن این واقعیت که بسیاری از تجهیزات بهکارگرفته شده در زیرساختهای حیاتی از سختافزارها و سیستمعاملهای قدیمی استفاده میکنند، زمینه افزایش باورنکردنی شانس نفوذگرها را در سوءاستفاده از آسیبپذیریهای وصلهنشده، فراهم کردهاست. محافظت از این زیرساختهای حیاتی برای ادامه حیات انسانها بسیار مهم و ضروری است. با وجود اینکه این زیرساختها قابل تقسیم به حوزههای متفاوت نظیر آب، برق، انرژی، سرویسهای مالی، حملونقل و ... است، اما وجود تشابه بسیار در تهدیدات مؤثر بر آنها امکان ترسیم یک نقشه راه واحد جهت پوشش ریسکهای مرتبط را فراهم میکند.

زیرساختهای حیاتی: چالش یک دنیای خودکارسازی شده

زیرساختهای حیاتی فراهمآورنده سرویسها و داراییهای اساسی یک جامعه است که پایه و اساس آن جامعه و ستون فقرات اقتصاد، امنیت و سلامت آن است. میتوان طبقهبندی زیر را برای این زیرساختها در نظر گرفت:

• تولید، انتقال و توزیع الکتریسیته

• تولید، انتقال و توزیع گاز

• تولید، انتقال و توزیع نفت و محصولات مرتبط

• ارتباطات و مخابرات

• تأمین منابع آب (آشامیدنی، فاضلاب، آبهای جاری و ...)

• کشاورزی، تولید و توزیع غذا

• تأمین حرارت

• سلامت عمومی (بیمارستانها و ...)

• حملونقل

• سرویسهای مالی (بانک، بیمه، بورس و ...)

• سرویسهای امنیتی (پلیس، قوای نظامی و انتظامی)

این زیرساختهای حیاتی محدود به حوزه فناوری اطلاعات (IT) نبوده و شامل حوزه سیستمهای کنترل صنعتی (ICS) نیز هست که درک ماهیت و ذات متفاوت این حوزهها هم از اهمیت ویژهای برخوردار است. به عنوان مثال یک حمله توقف سرویس (DOS) به یک سیستم IT میتواند منجر به اختلال در یک فرایند تجاری شود، اما بروز همین وقفه در عملکرد یک سنسور در ICS میتواند منجر به از کار افتادن یک سیستم ایمنی شود که با هدف محافظت از جان انسانها طراحی شدهاست.

وابستگیهای سایبری: پارامتری که نباید از آن غافل شد

هر حوزهای بر اساس مأموریت و اهداف کسبوکار خود به یکی از رئوس سهگانه امنیت (محرمانگی، صحت و دسترسپذیری) بیش از دو رأس دیگر متمایل است. به عنوان مثال، نقش محرمانگی در حوزه سلامت عمومی و در مقابل نقش دسترسپذیری در حوزه مالی پررنگتر است. این تمایل به یکی از رئوس، ناشی از توجه به لزوم استمرار کسبوکار در سرویسهای حیانی هر حوزه است.

در زیرساختهای حیاتی وضعیت یک دارایی معمولاً تحتتأثیر و یا وابسته به سایر داراییهاست. در حالت کلی وقتی که عملیات وابسته به یک دارایی بهواسطه لینکهای ارتباطی الکترونیکی منتقل شود، میتوان آن دارایی را دارای وابستگی سایبری دانست. این وابستگیها در سه گروه قابل بررسی هستند:

• راندمان شبکه: با توجه به بازه زمانی قابل تحمل توسط یک سرویس (از چند میلیثانیه در سیستمهای ابزار دقیق ایمنی تا چند ثانیه/دقیقه در پنلهای سوپروایزری و یا چند دقیقه/ساعت در سرویسهای مالی)، راندمان شبکه با پارامترهایی نظیر نرخ انتقال، تأخیر و سرعت روی گردش اطلاعات و کیفیت سرویس وابسته تاثیرگذار است.

• وضعیت اطلاعات: تغییر وضعیت داده یا اطلاعات در هریک از سه حالت دادههای ذخیرهشده (at rest)، دادههای در حال انتقال (in motion) و درحال پردازش (in use) میتواند روی کنترل جریان ارسال و دریافت اطلاعات توسط داراییها تاثیرگذار باشد.

• امنیت تجهیزات کاربری: امنیت تجهیزات کاربری نیز از جایگاه ویژهای برخوردار است. اگر کنترلهای مناسبی در این خصوص وجود نداشتهباشد، یک دستگاه با کانفیگ ناسازگار و یا یک دستگاه آلوده میتواند بهراحتی امنیت زیرساختهای حیاتی را به خطر بیندازد.

برنامهریزی و سرمایهگذاری

دانستن اینکه از چه چیزی باید محافظت کنیم و چگونه این کار را انجام دهیم تنها بخشی از مراحل ترسیم یک نقشه راه برای داشتن زیرساختی امن و کارآمد است. رسیدن به برنامهریزی، سرمایهگذاری و اقدامات صحیح برای نیل به مقصود طی توجه کامل به مراحل زیر حاصل خواهدشد:

• طراحی و پشتیبانی زیرساخت امن که باعث کاهش قرارگیری در معرض حملات و همچنین کاهش آثار ناشی از حملات انجام شده میشود.

• رعایت عملکردهای کلیدی شناسایی (Identify)، حفاظت (Protect)، تشخیص (Detect)، پاسخگویی (Respond) و بازیابی (Recover) مطابق با چارچوب امنیت سایبری (CFS) توصیه شده توسط NIST.

• برنامهریزی برای استمرار کسبوکار و درنظر گرفتن احتمالات مختلف جهت تداوم عملیات بازیابی و ارائه مستمر سرویسهای حیاتی به جامعه

هنر تعادل

موفقیت به آرامی و در طول زمان حاصل میشود. در پی حمله سایبری سال ۲۰۱۵ به شبکه برق اوکراین، دولت ایالات متحده، برخی از ایالتها و بخش خصوصی، برنامههایی را اجرا کردند که بر اشتراک اطلاعات و همکاری بیشتر جهت حفظ زیرساختهای حیاتی نظیر شبکه برق از تهدیدات مشابه، تاکید شدهبود. استانداردهای امنیت سایبری توسعه و بهبود یافته و ضرورت تربیت نیروی امنیت سایبری آموزشدیده، جهت برطرف کردن برخی از محدودیتهای منابع انسانی مطرح شد.

سن تجهیزات

بسیاری از تجهیزات زیرساختی عمری بین ۱۵ تا ۲۰ سال دارند و در عین حال بسیاری از سیستمعاملهای قدیمی استفادهمیکنند. با پیشرفت تدریجی تکنولوژی نباید از این تجهیزات با عمر بالا که دارای آسیبپذیریهای متفاوتی هستند، غافل شد. بارزترین مثال این موضوع کاری است که شرکت مایکروسافت در قبال محصول ویندوز XP خود که بیش از سه سال از پایان پشتیبانی از آن میگذرد، انجام داد. این شرکت اخیراً در زمان شیوع حمله باجافزاری اقدام به ارائه یک بسته بهروزرسانی مهم کرد.

با بررسی مستندات شرکت SANS میتوان دریافت که مواردی همچون عدم دسترسی به نیروی کار ماهر، عدم مدیریت صحیح در سرمایهگذاری امنیت و نیاز به راهکارهای اتوماسیون بهتر جهت وضوح وضعیت وابستگیهای سایبری از عوامل مؤثر در عدم حمایت و حفاظت کافی از زیرساختهای حیاتی است.

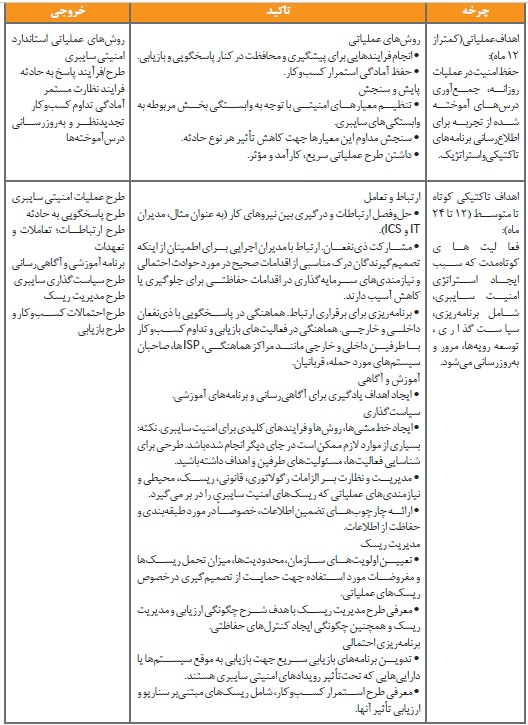

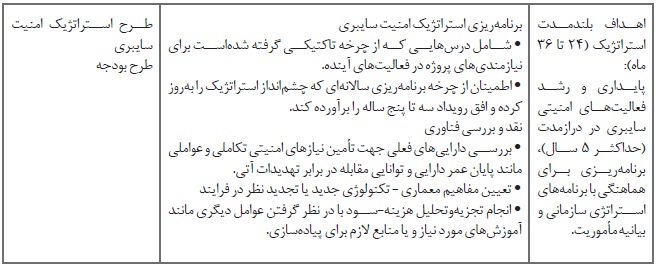

نخستین گام برای رسیدن به تعادل میان میزان حفاظت و منابع موردنیاز، داشتن یک رویکرد استراتژیک و راهبردی برای سرمایهگذاری است. در جدول زیر پنج فاز سرمایهگذاری یک سازمان برای رسیدن به استراتژی امنیت سایبری شرح داده شدهاست.

گام دوم تبدیل این فازهای استراتژیک سرمایهگذاری به مجموعهای از برنامههاست که بتواند استراتژی امنیت سایبری را شکل دهد.

طراحی

طراحی یک معماری امنیتی میتواند زوایای تکنیکال نرمافزارها، تجهیزات شبکه، ایستگاههای کاری، مسائل مرتبط با اینترنت اشیا و سنسورها در قالب یک طرح سازمانی با توجه به واسطهای خوشتعریف و جریانهای دادهای بیان کند، اما در طراحی باید یک قدم فراتر رفت تا بتوان تصویری کلیتر ترسیم کرد. شبکهها و ایستگاههای کاری در زیرساختهای حیاتی عناصری تنها و غیر وابسته نیستند. همانطور که پیشتر نیز تاکید شد باید به ارتباطات و وابستگیهای سایبری آنها با سایر سیستمها و زیرساختها نیز دقت کرد. غفلت از این موضوع مهم راه را برای نفوذ مهاجمان آسانتر خواهد کرد.

حفظ و نگهداری

بهروزرسانی و مدیریت تغییرات از چالشهای همیشگی است که خود نیازمند سیاستگذاری، برنامهریزی و سرمایهگذاری است. جهت حفظ و تداوم عملکرد مطلوب ابزارهای پایش و نظارت، داشتن اتوماسیون مناسب برای مدیریت داراییها و پیکربندیها از ضروریات است. سازمانها بدون مدیریت و بهروزرسانی داراییهای خود نمیتوانند بهدرستی به مدیریت ریسکهای سازمان بپردازند. یکی از چالشهایی که سازمانهای دارای شبکهها و تجهیزات قدیمی در این راه با آن روبرو میشوند، عدم پشتیبانی داراییهای قدیمی از بخشهای اتوماسیون و خودکارسازی در فرایندهاست.

شناسایی و رفع کمبودهای موجود

تهدیدات زیرساختهای حیاتی بسیار سریع اتفاق میافتد. اتوماسیون بهعنوان ابزاری قدرتمند و سریع در شناسایی عمل میکند، اما کماکان مسئولیت تصمیمگیری و اقدام به عهده نیروی انسانی است. از کمبودهای موجود در این زمینه آگاهی و دانش نیروی کار، مهارتهای فنی و آمادهسازی برای پاسخگویی در برابر تهدیدات سایبری است. مسئله دیگر تفاوتهای بسیار زیاد در حوزه امنیت، بین سیستمهای IT و ICS است که لازمه پر کردن این خلاء، شکل گرفتن ارتباطات مناسب بین ادمینهای این سیستمهاست. ایجاد اعتماد در سراسر این مرز بالقوه متضاد بین متخصصان فناوری اطلاعات و ICS نیاز به درک این تفاوتها و ارتقای ارتباطات برای حل و مقابله با این ناسازگاریها دارد. نقشه راه باید بیانگر یک راهکار میانی با موضوعیت انسانمحور، پردازشمحور و تکنولوژیمحور باشد.

اقدام اساسی: شکلدهی نقشه راه

برنامهریزی باید تناسب بین تکنولوژی از یکسو و از سوی دیگر، میزان همافزایی فرایندهای امن با افزایش ظرفیت امنیتی ذینفعان (نیروی کار ازجمله کارکنان، پیمانکاران، مدیران و فروشندگان) برقرار سازد. بنابراین تاکید در ترسیم نقشه راه نهایی نه فقط در مورد داراییهای فنی زیرساختهای حیاتی نیست، بلکه سوق دادن افراد و فرایندها به سوی استراتژی امنیت سایبری است.

نقشه راه پیشنهادی دارای چندین چرخه برنامهریزی است که هر کدام نتایجی را برای ایجاد، نگهداری و گسترش قابلیت زیرساخت ارائه میکنند. این چرخهها در جدول زیر با نمونههایی از نتایج برنامهریزی شده در هر چرخه تعریف شدهاند.

صنایع با زیرساختهای حیاتی متفاوت وابستگیهای سایبری مشابهی دارند، اما از لحاظ کنترلهای فنی بهویژه در حوزههای IT و ICS و همچنین ذات و مأموریت کسبوکار خود متفاوت هستند. با این حال با گسترش مفهوم زیرساخت بهواسطه افراد و فرایندها میتوان حوزههایی را شناسایی کرد که مشترکاتی در آن آشکار شود:

• طبقهبندی اطلاعات: یک طرح کلی طبقهبندی دادهها را میتوان در بخشهای زیر تعریف کرد:

IT در صنایع نظامی IT در حوزه تجاری ICS

طبقهبندی نشده قابل انتشار عمومی دیتای فیلد

محرمانه کسبوکار اختصاصی فرایندها و فرمانها

سری اسرار تجاری طراحی و معماری سیستمهای کنترلی

خیلی سری اطلاعات حساس و سری مدیریتی

• سیاستگذاری: چارچوبها میتوانند در فرهنگسازی انطباق با دغدغههای امنیتی در سازمان مؤثر باشند. بهعنوان یک نمونه بارز، فرهنگ امنیت در صنعت حملونقل هوایی میتواند بهترین مدل برای چارچوب سیاستگذاری در صنایع دیگر باشد.

• استمرار کسبوکار و بازیابی از حادثه: همه حوزهها با وجود تفاوتهای قانونی که دارند در این مورد مراحل مشابهی را دنبال میکنند.

• مدیریت رخداد: اکثر سازمانها روند ۶ مرحلهای را که از اواخر دهه ۱۹۹۰ ایجاد شد برای این منظور دنبال میکنند: آمادگی، شناسایی، مهار، ریشهکنی، بازیابی و درسآموختهها.

• برنامهریزی و مدیریت ازتباطات: شامل تکنیکهای مرتبط با مشارکت ذینفعان با تاکید بر تعامل با تصمیمگیرانی نظیر مدیریت اجرایی و اعضای هیئتمدیره است.

• معیارها و گزارشها: استانداردسازی معیارهای ارزیابی میتواند به ایجاد درک مشترکی از مسائل کلیدی در حوزههای مختلف کمک کند، مخصوصاً حوزههایی که وابستگیهای سایبری مشابهی دارند.

نکته نهایی: به اشتراکگذاری بهموقع اطلاعات، تلاش موثری است که باید در همه حوزههای زیرساختهای حیاتی ترویج شود.

کد مطلب : 13420

https://aftana.ir/vdcjyxev.uqet8zsffu.htmlaftana.ir/vdcjyxev.uqet8zsffu.html