اختصاصی افتانا: تحقیقات نشان میدهد که هکرهای چینی این روزها از گوگل درایو برای نفوذ به شبکههای دولتی و آلوده کردن آنها به بدافزار هستند.

به گزارش افتانا (پایگاه خبری امنیت فناوری اطلاعات) به نقل از Cybersecurity News، موسسات دولتی، تحقیقاتی و دانشگاهی در سراسر جهان هدف یک کمپین اسپیرفیشینگ (spearphishing) توسط هکرهای چینی با بودجه دولتی قرار گرفتند. به عنوان بخشی از این کمپین، هکرها بدافزار سفارشی را ارائه میکنند که در

گوگل درایو (Google Drive) پنهان است.

محققان، این حملات را به گروهی از هکرهای

جاسوسی سایبری معروف به Earth Preta (با نام مستعار موستانگ پاندا، رئیس جمهور برنزی، TA416) یک گروه APT نسبت میدهند و محققان Trend Micro بر عملکرد این گروه بین مارس تا اکتبر ۲۰۲۲ نظارت داشتند.

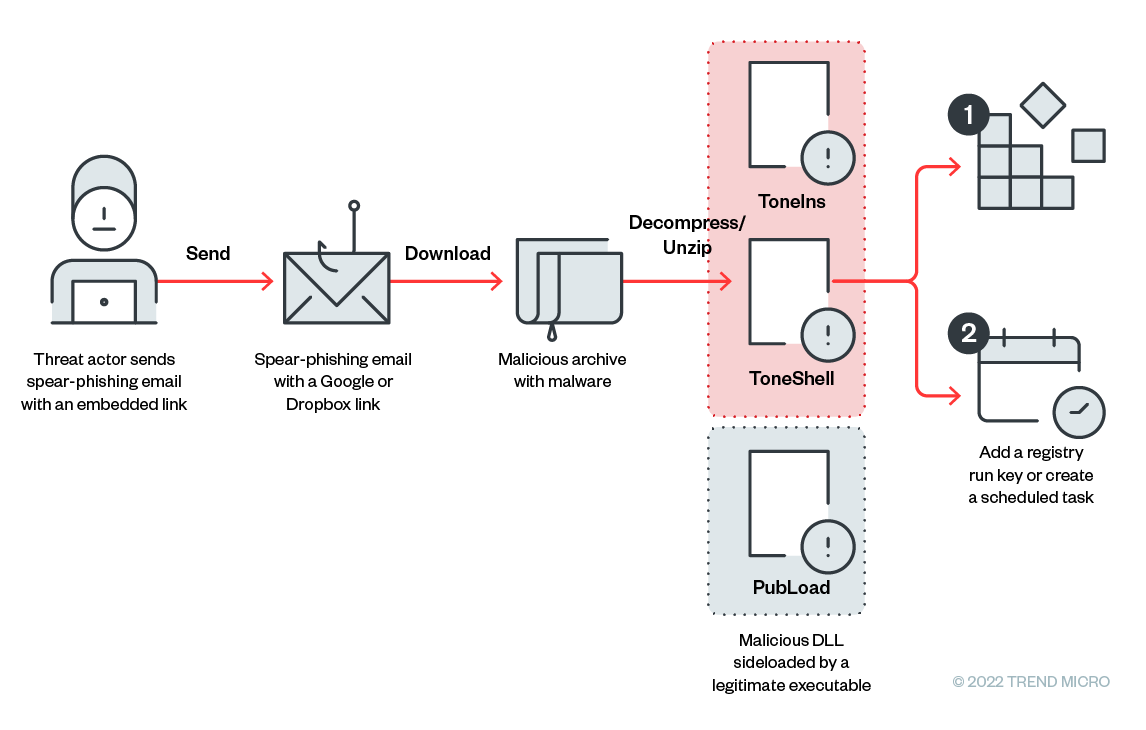

هکرهای چینی در تلاش برای فریب اهداف خود برای دانلود بدافزار سفارشی از گوگل درایو، از ایمیلهای مخرب با چندین فریب از طریق حسابهای گوگل استفاده کردند.

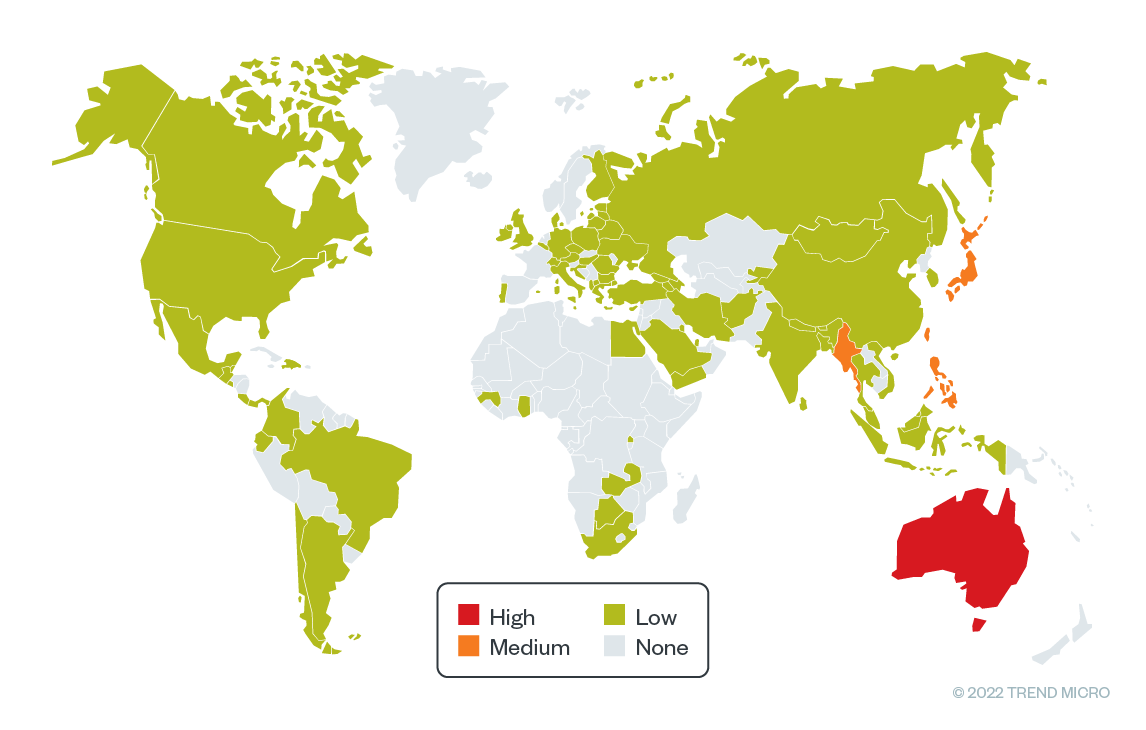

هدفهاعمدتاً سازمانهایی در کشورهای استرالیا، ژاپن، تایوان، میانمار و فیلیپین هدف این گروه هکری قرار گرفتهاند.

اکثر پیامهایی که هکرها به سازمانهای دولتی و حقوقی ارسال میکردند، یعنی حدود ۸۴ درصد، موضوع ژئوپلیتیک داشتند.

در میان چندین سازمان، سازمانهای دولتی، حقوقی، تحصیلی، تجاری، اقتصادی و سیاسی عمدتاً هدف قرار میگیرند.

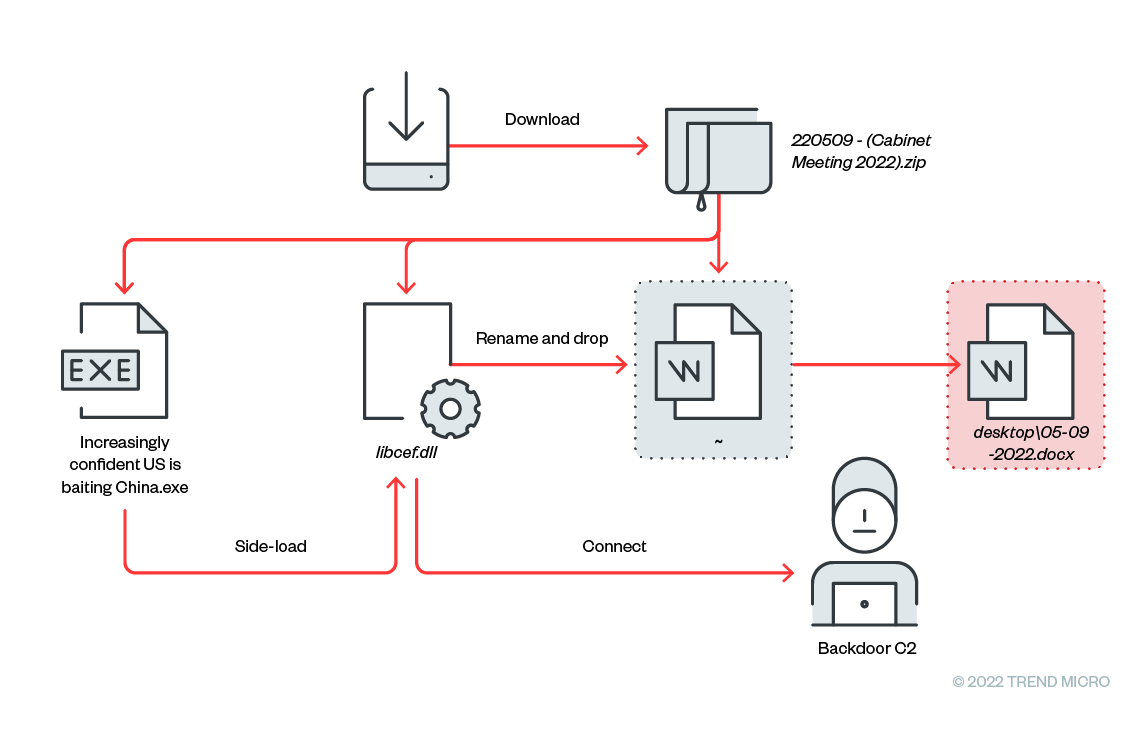

زنجیره تأثیرگذاریبر اساس گزارش Trend Micro، پیوندهای جاسازی شده به یک پوشه گوگل درایو یا دراپباکس (Dropbox) پیوند داده میشوند تا مکانیسمهای امنیتی را دور بزنند. این دو پلتفرم شهرت خوبی دارند و مشروع هستند، در نتیجه شک کمتری پیرامون آنها وجود دارد.

این پیوندها قربانی را به فایلهای فشردهای مانند BAR، ZIP یا JAR منتقل میکند.

از سویههای بدافزاری که در فایلها موجود است می توان به ToneShell، ToneIns و PubLoad اشاره کرد.

اگر موضوع ایمیل خالی است یا موضوع همان نام بایگانی مخرب است، احتمالاً یک

ایمیل اسپم است. بسیاری از عادات بارگذاری بدافزار توسط هکرها استفاده میشد، اما DLLهای بارگذاری جانبی رایجترین رویکرد در این کمپین بود.

استیجرهایی مانند PubLoad کار بسیار خوبی برای ایجاد پایداری از طریق روشهای افزودن کلیدهای رجیستری، ایجاد وظایف برنامهریزی شده، رمزگشایی پوسته کد، مدیریت ارتباطات فرمان و کنترل (C۲) انجام میدهند.

با معرفی PubLoad، موستانگ پاندا اقداماتی را برای بهبود بیشتر این ابزار با گنجاندن مکانیسمهای پیچیدهتر برای تجزیه و تحلیل مبارزه انجام داده است.

در کمپین اخیر، ToneIns به عنوان در پشتی اصلی برای نصب ToneShell استفاده شد. ToneShell به منظور جلوگیری از شناسایی و بارگذاری کد مبهم به منظور ایجاد پایداری، بر روی سیستم در معرض خطر بارگذاری میشود.

در پشتی ToneShell مستقیماً در حافظه دانلود میشود و به عنوان یک در پشتی مستقل عمل میکند. پیادهسازی کنترلکنندههای استثنای سفارشی، مبهم کردن جریان کد را فراهم میکند.

با انجام این کار، هکرهای چینی جمعآوری اطلاعات در مورد اهداف خود و نقض امنیت آنها را آسانتر میکنند.

علیرغم داشتن دورههای فعالیت متمرکز، گزارش مارس ۲۰۲۲ ایزت نشان داد که موستانگ پاندا یک تهدید جاسوسی سایبری برای صنعت جهانی بدون توجه به فعالیتهای متمرکز کوتاهمدت آن در جنوب شرقی آسیا، جنوب اروپا و آفریقاست.

توصیههای امنیتیکارشناسان توصیههای زیر را به عنوان بخشی از یک برنامه کاهش برای یک سازمان پیشنهاد میکنند:

• شرکا و کارمندان را در آموزش آگاهی از فیشینگ به طور مداوم درگیر کنید.

• قبل از باز کردن ایمیل، مطمئن شوید که دو بار فرستنده و موضوع را تأیید کردهاید.

• همیشه از رمزهای عبور قوی و منحصر به فرد استفاده کنید.

• راه حلهای حفاظت چند عاملی را فعال کنید.

• اطمینان حاصل کنید که از یک برنامه آنتیویروس معروف استفاده میکنید.

• مطمئن شوید که رمز عبور خود را به طور مرتب تغییر میدهید.

منبع:

Cybersecurity News

دریافت صفحه با کد QR

دریافت صفحه با کد QR