به تازگی چندین آسیبپذیری در Micrilogix۱۱۰۰ و Micrilogix۱۴۰۰ کشف شدهاست که منجر به افشای اطلاعات حساس میشود.

۰

هشدار درباره برخی محصولات شرکت Rockwell

وجود آسیبپذیری کنترلکنندههای MicroLogix

منبع : مرکز مدیریت راهبردی افتا ریاست جمهوری

به تازگی چندین آسیبپذیری در Micrilogix۱۱۰۰ و Micrilogix۱۴۰۰ کشف شدهاست که منجر به افشای اطلاعات حساس میشود.

به گزارش افتانا (پایگاه خبری امنیت فناوری اطلاعات)، کنترلکنندههای Micrilogix خانواده ای از کنترلکنندههای منطقی قابل برنامهریزی کوچک Allen-Bradley هستند که شامل سه دسته Micrilogix۱۲۰۰، Micrilogix۱۱۰۰ و Micrilogix۱۴۰۰ میشوند. اخیرا چندین آسیبپذیری که اکسپلویت موفقیتآمیز این آسیبپذیریها موجب انکار سرویس، افشای اطلاعات حساس، از دست رفتن ارتباطات و تغییر تنظیمات یا برنامه Ladder Logic میشود.

تشریح آسیبپذیریها

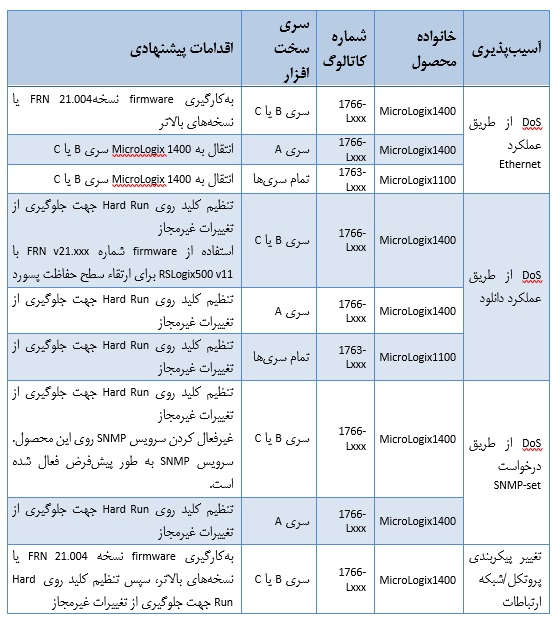

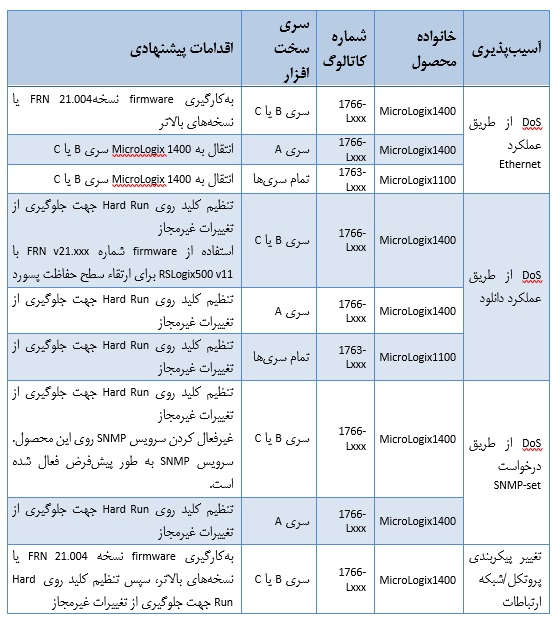

• انکار سرویس از طریق اترنت: هکر احراز هویت نشده، از راه دور میتواند با ارسال بسته ساختگی به پورت اترنت کنترلکنندههای آسیبپذیر، آنها را در حالت fault قرار دهد و برنامه ladder logic آن را حذف کند. این آسیبپذیری با شناسه CVE-۲۰۱۷-۱۲۰۸۸ با شدت آسیبپذیری ۸,۶ از ۱۰ شناخته میشود.

• انکار سرویس از طریق قابلیت دانلود: هکر احراز هویت نشده، از راه دور میتواند در هنگام انجام عملیات استاندارد دانلود به کنترلکننده بسته ساختگی ارسال کند. بدون بستهای که حاوی اتمام عملیات دانلود باشد، کنترلکننده قبل از ورود به وضعیت fault، ۱ دقیقه در وضعیت دانلود باقی میماند. این آسیبپذیری با شناسه CVE-۲۰۱۷-۱۲۰۸۹ با شدت آسیبپذیری ۶,۸ از ۱۰ شناخته میشود.

• انکار سرویس- درخواست SNMP-set: درخواست SNMP-set ساختگی، هنگامی که بدون فرمانهای وابسته SNMP-set برای فلش کردن firmware ارسال شود، میتواند دستگاه را به حالت power cycle ببرد. هکر میتواند با ارسال یک بسته این آسیبپذیری را trigger کند. این آسیبپذیری با شناسه CVE-۲۰۱۷-۱۲۰۹۰ با شدت آسیبپذیری ۶,۳ از ۱۰ شناخته میشود.

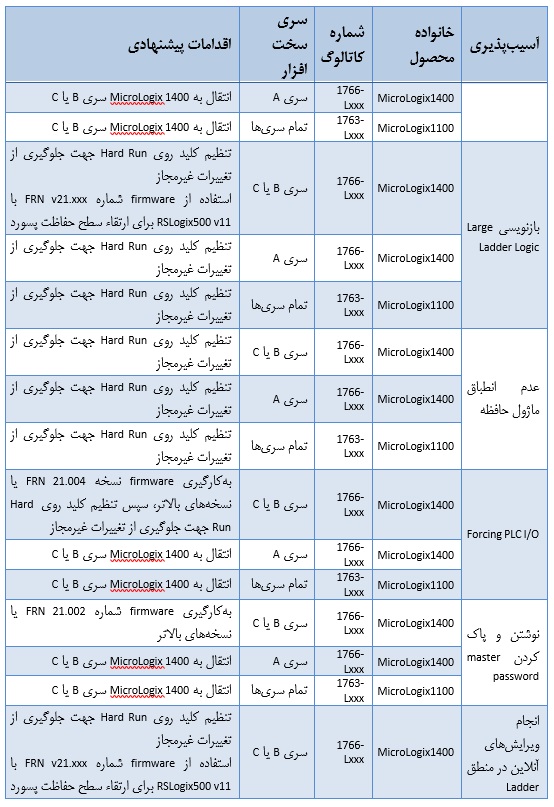

• آسیبپذیریهای کنترل دسترسی: هکر احراز هویت نشده، از راه دور میتواند بسته ساختگی به دستگاه آسیب پذیر ارسال کند و عملیاتهای خواندن و نوشتن را اجرا کند که چندین اثر بالقوه شامل افشای اطلاعات حساس، تغییر تنظیمات یا تغییر ladder logic دارد. این آسیبپذیریها شامل ۱۲ مورد با شناسه CVE-۲۰۱۷-۱۴۴۶۲ تا CVE-۲۰۱۷-۱۴۴۷۳ با شدت آسیبپذیری ۱۰ از ۱۰ شناخته میشوند.

• آسیبپذیری File-Write در ماژول حافظه: کاربر بدون احراز هویت اجازه ی نوشتن برنامه در ماژول حافظه نصب شده در MicroLogix را دارد. این ماژول حافظه یک پشتیبان بوده و در هنگام رخ دادن خطا میتواند برای بارگذاری برنامهها استفاده شود و هر زمان که کنترلکننده روشن میشود توانایی بارگذاری برنامه را دارد. این آسیبپذیری با شناسه CVE-۲۰۱۷-۱۲۰۹۲ با شدت آسیبپذیری ۳,۷ از ۱۰ شناخته میشود.

• قطع ارتباط با بستههای نشست ثبت شده: کنترلکننده MicroLogix۱۴۰۰ ۱۰ نشست فعال را در لحظه پشتیبانی میکند. حال در صورتی که ۱۰ نشست فعال برای ارتباط با PLC موجود باشد بسته نشست ثبت شده ی مخربی میتواند نشست فعال خود را برقرار کرده، آخرین نشست را قطع و مانع دسترسی کاربران مجاز به PLC شود. این آسیبپذیری با شناسه CVE-۲۰۱۷-۱۲۰۹۳ با شدت آسیبپذیری ۵,۳ از ۱۰ شناخته میشود.

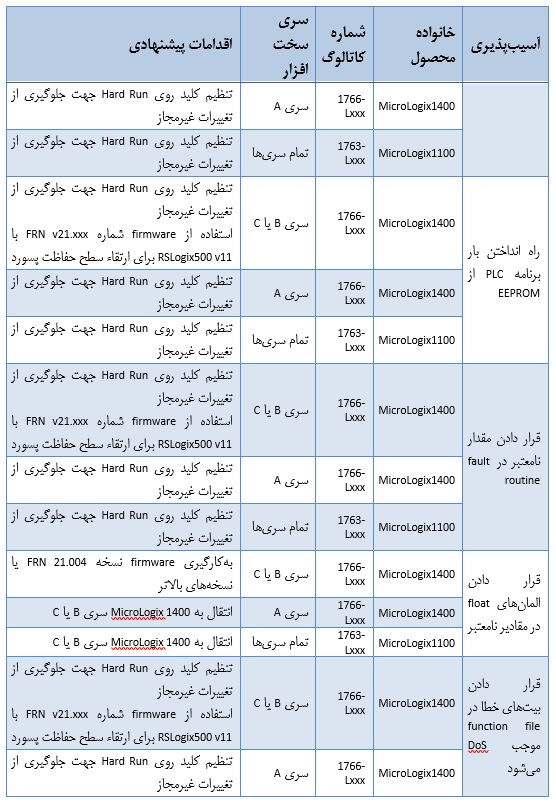

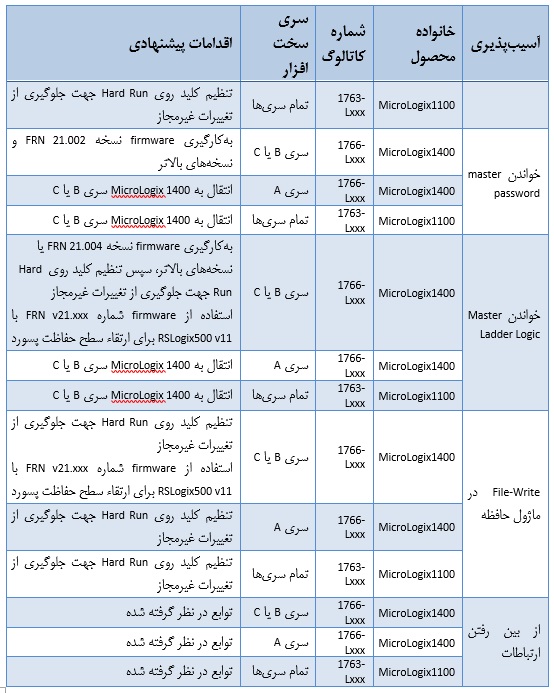

راهحلهای امنیتی

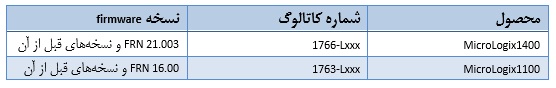

کاربران کنترلکنندههای آسیبپذیر مطابق جدول زیر اقدامات امنیتی را انجام دهند.

کد مطلب : 13985

https://aftana.ir/vdcft1dy.w6dmcagiiw.htmlaftana.ir/vdcft1dy.w6dmcagiiw.html