آسیبپذیریهای BLEEDINGBIT در تراشههای بلوتوث به مهاجمان اجازه میدهد بدون احراز هویت به دستگاه قربانی نفوذ کنند.

۰

منبع : مرکز مدیریت راهبردی افتا

آسیبپذیریهای BLEEDINGBIT در تراشههای بلوتوث به مهاجمان اجازه میدهد بدون احراز هویت به دستگاه قربانی نفوذ کنند.

به گزارش افتانا (پایگاه خبری امنیت فناوری اطلاعات)، دو آسیبپذیری در تراشههای بلوتوث موجود در در سرویس WiFi موجود در Access Point شرکتها پیدا شده است که به مهاجمان اجازه میدهد تا بدون نیاز به احراز هویت کنترل دستگاه را بهدست گیرند یا به شبکه نفوذ کنند.

از این تراشههای آسیبپذیر در دستگاههای پزشکی، قفلهای هوشمند و محصولات دیگری که برای ارتباطات مبتنی بر تکنولوژی بلوتوث کممصرف (BLE) هستند نیز استفاده شدهاست.

پژوهشگران شرکت امنیتی Armis نقصهای موجود در تراشههای BLE در Texas Instruments (TI) را کشف کردند و آنها را BLEEDINGBIT نامگذاری کردند.

محصولات بهخصوصی که تراشههای آسیبپذیر در آنها قرار داده شدهاست، تجهیزات شبکههای WiFi است که توسط Cisco Meraki و Aruba Networks ارائه شدهاند. یکی از این آسیبپذیریها که با شناسه CVE-2018-16986 ردیابی میشود، نقصی است که برای فعالسازی یک خرابی حافظه در پشته BLE مورد سوءاستفاده قرار میگیرد. این نقص به مهاجم احراز هویت نشده اجازه میدهد تا کنترل کامل سیستم را بهدست گیرد. مهاجم با ارسال بستههای ساختگی حاوی کدهای مخرب از آسیبپذیری بهرهبرداری میکند.

این آسیبپذیری در تراشههای Texas Instruments زیر وجود دارد:

• CC2640 (non-R2) با نسخه ۲,۲.۱ یا پایینتر BLE-STACK

• CC2650 با نسخه ۲,۲.۱ یا پایینتر BLE-STACK

• CC2640R2 با نسخه ۱,۰ یا پایینتر BLE-STACK

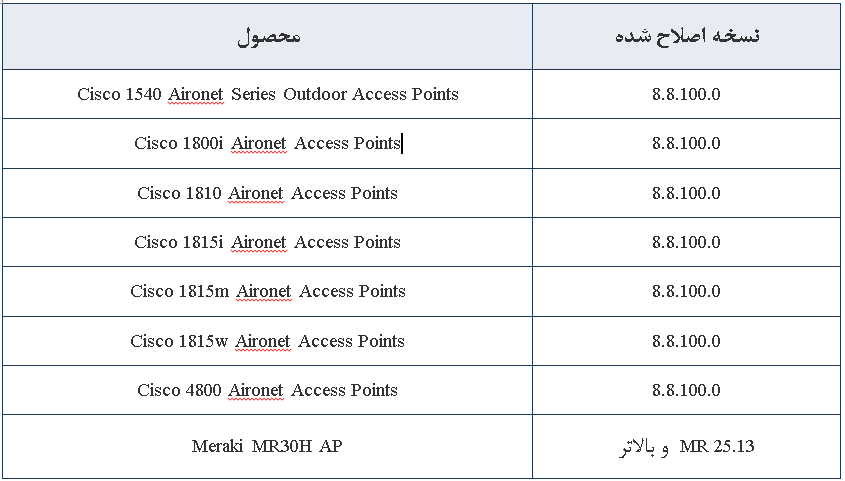

به گفته Armis، از این باگ در این نقاط دسترسی (access point) Cisco و Meraki میتوان سوء استفاده کرد: 1542 AP، 1815 AP، 4800 AP، MR33، MR30H، MR۷4 و MR53E.

آسیبپذیری دوم (CVE-2018-7080) یک در پشتی است که در مراحل توسعه برای دانلود over-the-air (OAD) سیستمعامل دستگاه به کار گرفتهمیشود. این قابلیت برای بهروزرسانی دستگاه با داشتن یک گذرواژه پیشفرض بهطور از راه دور استفاده میشود.

Texas Instruments اعلام کردهاست که سازندگان از ویژگی OAD در تولید دستگاهها استفاده نکنند. مهاجم میتواند با جاسوسی شبکه، هنگام دریافت یک بهروزرسانی یا از طریق مهندسی معکوس دستگاه به گذرواژه دست یابد.

تراشههای TI BLE زیر تحت تاثیر این آسیبپذیری قرار گرفتهاند:

• cc2642r

• cc2640r2

• cc2640

• cc2650

• cc2540

• cc2541

با ارائه نسخه ۲,۲.۲ BLE-STACK آسیبپذیری اول برطرف شدهاند. برای آسیبپذیری دوم توصیه شدهاست تا ویژگی OAD غیرفعال شود.

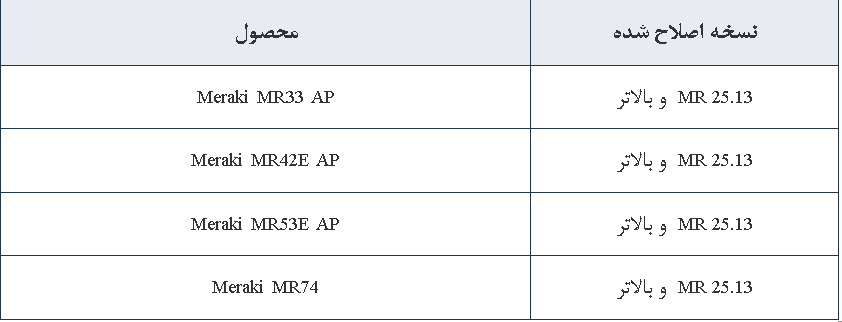

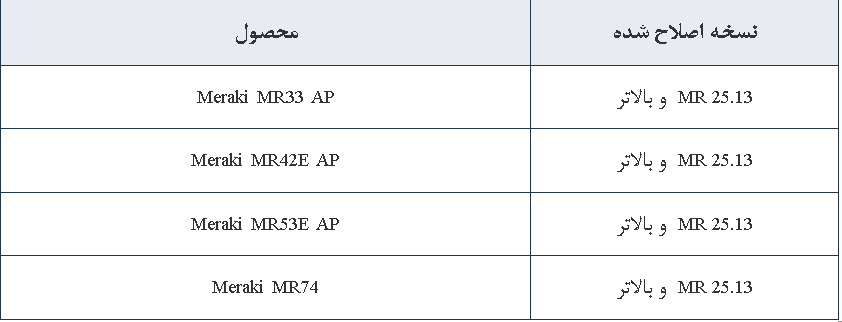

همچنین وصلهای برای دستگاههای Meraki در نسخه ۸,۸.۱۰۰ و برای نسخههای MR ۲۵.۱۳ و بالاتر ارائه شدهاست.

لیست محصولات سیسکو که تحت تاثیر این آسیبپذیریها قرار گرفتهاند بهصورت زیر است:

به گزارش افتانا (پایگاه خبری امنیت فناوری اطلاعات)، دو آسیبپذیری در تراشههای بلوتوث موجود در در سرویس WiFi موجود در Access Point شرکتها پیدا شده است که به مهاجمان اجازه میدهد تا بدون نیاز به احراز هویت کنترل دستگاه را بهدست گیرند یا به شبکه نفوذ کنند.

از این تراشههای آسیبپذیر در دستگاههای پزشکی، قفلهای هوشمند و محصولات دیگری که برای ارتباطات مبتنی بر تکنولوژی بلوتوث کممصرف (BLE) هستند نیز استفاده شدهاست.

پژوهشگران شرکت امنیتی Armis نقصهای موجود در تراشههای BLE در Texas Instruments (TI) را کشف کردند و آنها را BLEEDINGBIT نامگذاری کردند.

محصولات بهخصوصی که تراشههای آسیبپذیر در آنها قرار داده شدهاست، تجهیزات شبکههای WiFi است که توسط Cisco Meraki و Aruba Networks ارائه شدهاند. یکی از این آسیبپذیریها که با شناسه CVE-2018-16986 ردیابی میشود، نقصی است که برای فعالسازی یک خرابی حافظه در پشته BLE مورد سوءاستفاده قرار میگیرد. این نقص به مهاجم احراز هویت نشده اجازه میدهد تا کنترل کامل سیستم را بهدست گیرد. مهاجم با ارسال بستههای ساختگی حاوی کدهای مخرب از آسیبپذیری بهرهبرداری میکند.

این آسیبپذیری در تراشههای Texas Instruments زیر وجود دارد:

• CC2640 (non-R2) با نسخه ۲,۲.۱ یا پایینتر BLE-STACK

• CC2650 با نسخه ۲,۲.۱ یا پایینتر BLE-STACK

• CC2640R2 با نسخه ۱,۰ یا پایینتر BLE-STACK

به گفته Armis، از این باگ در این نقاط دسترسی (access point) Cisco و Meraki میتوان سوء استفاده کرد: 1542 AP، 1815 AP، 4800 AP، MR33، MR30H، MR۷4 و MR53E.

آسیبپذیری دوم (CVE-2018-7080) یک در پشتی است که در مراحل توسعه برای دانلود over-the-air (OAD) سیستمعامل دستگاه به کار گرفتهمیشود. این قابلیت برای بهروزرسانی دستگاه با داشتن یک گذرواژه پیشفرض بهطور از راه دور استفاده میشود.

Texas Instruments اعلام کردهاست که سازندگان از ویژگی OAD در تولید دستگاهها استفاده نکنند. مهاجم میتواند با جاسوسی شبکه، هنگام دریافت یک بهروزرسانی یا از طریق مهندسی معکوس دستگاه به گذرواژه دست یابد.

تراشههای TI BLE زیر تحت تاثیر این آسیبپذیری قرار گرفتهاند:

• cc2642r

• cc2640r2

• cc2640

• cc2650

• cc2540

• cc2541

با ارائه نسخه ۲,۲.۲ BLE-STACK آسیبپذیری اول برطرف شدهاند. برای آسیبپذیری دوم توصیه شدهاست تا ویژگی OAD غیرفعال شود.

همچنین وصلهای برای دستگاههای Meraki در نسخه ۸,۸.۱۰۰ و برای نسخههای MR ۲۵.۱۳ و بالاتر ارائه شدهاست.

لیست محصولات سیسکو که تحت تاثیر این آسیبپذیریها قرار گرفتهاند بهصورت زیر است:

کد مطلب : 14710

https://aftana.ir/vdccxmqs.2bq0s8laa2.htmlaftana.ir/vdccxmqs.2bq0s8laa2.html