دانشمندان امنیت سایبری یک شیوه اجرای کد مخرب از طریق RDP با سوءاستفاده از MSTSC را شناسایی کردهاند.

۰

منبع : مرکز مدیریت راهبردی افتا

دانشمندان امنیت سایبری یک شیوه اجرای کد مخرب از طریق RDP با سوءاستفاده از MSTSC را شناسایی کردهاند.

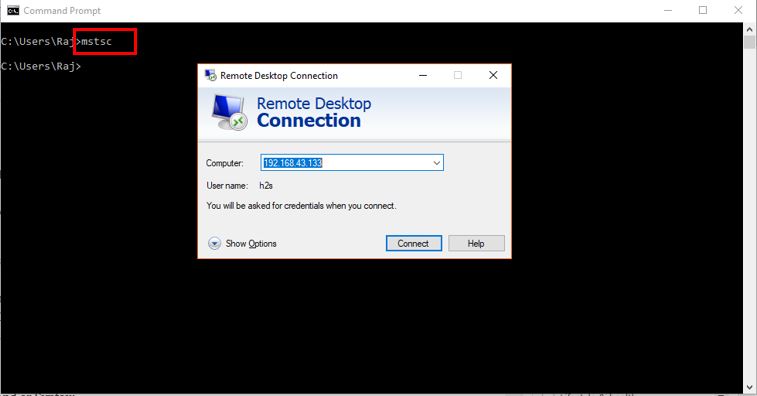

به گزارش افتانا (پایگاه خبری امنیت فناوری اطلاعات)،پژوهشگران یک تکنیک جدید دور زدن راهکارهای دفاعی را کشف کردهاند که به مهاجمان اجازه میدهد با استفاده از یک تاکتیک حمله تحت عنوان بارگذاری جانبی DLL، کدهای مخرب را از طریق پروتکل دسترسی از راه دور دسکتاپ (RDP) اجرا کنند. این روش از (Microsoft Terminal Services Client (MSTSC استفاده میکند.

بارگذاری جانبی DLL زمانی اتفاق میافتد که یک برنامه بهصورت نادرست یا مبهم، یک فایل DLL مورد نیاز را مشخص میکند. درنتیجه این امر، برنامه در معرض آسیبپذیری قرار میگیرد که ممکن است در آن یک DLL ناخواسته در برنامه بارگذاری شود. مهاجمان میتوانند از برنامههای قانونی که در برابر بارگذاری جانبی (side-loading) آسیبپذیر هستند، سوءاستفاده کنند تا DLL مخرب را بارگیری کرده و از شناسایی هرگونه اقدام مخرب تحت پوشش یک سیستم یا فرایند پردازشی قابل اعتماد، جلوگیری کنند.

کاربران برای اجرای RDP، به MSTSC در ویندوز دسترسی پیدا میکنند تا بتوانند با استفاده از یک اتصال شبکه، یک کامپیوتر از راه دور یا یک ماشین مجازی را کنترل کنند. MSTSC به عنوان یکی از منابع خود به فایل mstscax.dll متکی است. پژوهشگران متوجه شدند كه MSTSC اجرای با تاخیر (delay-loading) فایل mstscax.dll را به گونهای انجام میدهد كه منجر به سوء استفاده مهاجمین و دور زدن كنترلهاي امنيتي میشود. به گفته پژوهشگران، mstscax.dll بدون بررسی یکپارچگی برای تأیید صحت کد کتابخانه، بارگیری میشود.

دو راهکار برای بهرهبرداری از این روش شناسایی شدهاست:

مهاجم میتواند فایل mstscax.dll را در پوشه c:\windows\system۳۲، که به سطح دسترسی محلی نیاز داد، قرار دهد. بیشتر مهاجمان توسط تکنیکهای مختلف سطح دسترسی محلی را بهدست میآورند، بنابراین میتوانند از این روش نیز استفاده کنند و برای دور زدن راهکارهای امنیتی و حملات آتی از آن استفاده کنند.

در سناریوی دیگر، یک مهاجم میتواند mstsc.exe را در یک پوشه خارجی کپی کند، فایل DLL خود را در همان پوشه قرار دهد و mstsc.exe را از آنجا اجرا کند. این امر به سطح دسترسی ادمین نیاز ندارد. مایکروسافت می گوید mstsc نباید در خارج از پوشه c:\windows\system۳۲ استفاده شود، با این حال الزامی برای این موضوع پیادهسازی نشدهاست.

هر دو سناریو به مهاجمان اجازه میدهند تا کنترلهای امنیتی را دور بزنند، زیرا کد مخرب درچارچوب mstsc.exe اجرا میشود، که یک فایل اجرایی با امضای مایکروسافت است. علاوه بر این، سناریو اول برای مهاجمین پایداری حمله را نیز فراهم میکند، زیرا با هربار اجرای mstsc.exe، کد مخرب نیز اجرا میشود.

به این دلیل که اکثر کنترلهای امنیتی، بدلیل امضای مایکروسافت امنیت فایل mstsc.exe را بررسی نمیکنند، مهاجمان میتوانند از این روش سوءاستفاده و کدهای مخرب خود را با شانس بالای عدم شناسایی، اجرا کنند.

برای رفع این تهدید، سازمانها میتوانند استفاده از mstsc.exe را غیرفعال کنند از کنترلهای امنیتی برای نظارت بر رفتار غیر عادی و مخرب mstsc.exe استفاده کنند و به صورت دستی فایل mstscax.dll را اعتبارسنجی کنند.

به گزارش افتانا (پایگاه خبری امنیت فناوری اطلاعات)،پژوهشگران یک تکنیک جدید دور زدن راهکارهای دفاعی را کشف کردهاند که به مهاجمان اجازه میدهد با استفاده از یک تاکتیک حمله تحت عنوان بارگذاری جانبی DLL، کدهای مخرب را از طریق پروتکل دسترسی از راه دور دسکتاپ (RDP) اجرا کنند. این روش از (Microsoft Terminal Services Client (MSTSC استفاده میکند.

بارگذاری جانبی DLL زمانی اتفاق میافتد که یک برنامه بهصورت نادرست یا مبهم، یک فایل DLL مورد نیاز را مشخص میکند. درنتیجه این امر، برنامه در معرض آسیبپذیری قرار میگیرد که ممکن است در آن یک DLL ناخواسته در برنامه بارگذاری شود. مهاجمان میتوانند از برنامههای قانونی که در برابر بارگذاری جانبی (side-loading) آسیبپذیر هستند، سوءاستفاده کنند تا DLL مخرب را بارگیری کرده و از شناسایی هرگونه اقدام مخرب تحت پوشش یک سیستم یا فرایند پردازشی قابل اعتماد، جلوگیری کنند.

کاربران برای اجرای RDP، به MSTSC در ویندوز دسترسی پیدا میکنند تا بتوانند با استفاده از یک اتصال شبکه، یک کامپیوتر از راه دور یا یک ماشین مجازی را کنترل کنند. MSTSC به عنوان یکی از منابع خود به فایل mstscax.dll متکی است. پژوهشگران متوجه شدند كه MSTSC اجرای با تاخیر (delay-loading) فایل mstscax.dll را به گونهای انجام میدهد كه منجر به سوء استفاده مهاجمین و دور زدن كنترلهاي امنيتي میشود. به گفته پژوهشگران، mstscax.dll بدون بررسی یکپارچگی برای تأیید صحت کد کتابخانه، بارگیری میشود.

دو راهکار برای بهرهبرداری از این روش شناسایی شدهاست:

مهاجم میتواند فایل mstscax.dll را در پوشه c:\windows\system۳۲، که به سطح دسترسی محلی نیاز داد، قرار دهد. بیشتر مهاجمان توسط تکنیکهای مختلف سطح دسترسی محلی را بهدست میآورند، بنابراین میتوانند از این روش نیز استفاده کنند و برای دور زدن راهکارهای امنیتی و حملات آتی از آن استفاده کنند.

در سناریوی دیگر، یک مهاجم میتواند mstsc.exe را در یک پوشه خارجی کپی کند، فایل DLL خود را در همان پوشه قرار دهد و mstsc.exe را از آنجا اجرا کند. این امر به سطح دسترسی ادمین نیاز ندارد. مایکروسافت می گوید mstsc نباید در خارج از پوشه c:\windows\system۳۲ استفاده شود، با این حال الزامی برای این موضوع پیادهسازی نشدهاست.

هر دو سناریو به مهاجمان اجازه میدهند تا کنترلهای امنیتی را دور بزنند، زیرا کد مخرب درچارچوب mstsc.exe اجرا میشود، که یک فایل اجرایی با امضای مایکروسافت است. علاوه بر این، سناریو اول برای مهاجمین پایداری حمله را نیز فراهم میکند، زیرا با هربار اجرای mstsc.exe، کد مخرب نیز اجرا میشود.

به این دلیل که اکثر کنترلهای امنیتی، بدلیل امضای مایکروسافت امنیت فایل mstsc.exe را بررسی نمیکنند، مهاجمان میتوانند از این روش سوءاستفاده و کدهای مخرب خود را با شانس بالای عدم شناسایی، اجرا کنند.

برای رفع این تهدید، سازمانها میتوانند استفاده از mstsc.exe را غیرفعال کنند از کنترلهای امنیتی برای نظارت بر رفتار غیر عادی و مخرب mstsc.exe استفاده کنند و به صورت دستی فایل mstscax.dll را اعتبارسنجی کنند.

کد مطلب : 16574

https://aftana.ir/vdcc0pqs.2bqem8laa2.htmlaftana.ir/vdcc0pqs.2bqem8laa2.html