به تازگی هفت آسیبپذیری امنیتی مختلف بر روی سرویسدهنده dnsmsq کشف و منتشر شده است.

۰

منبع : مرکز ماهر

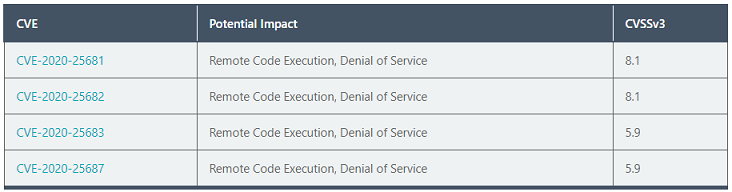

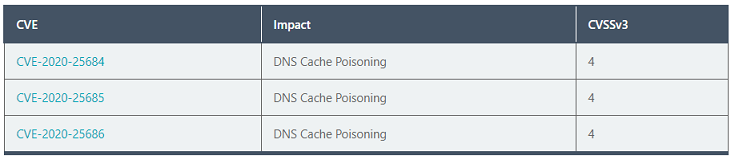

به گزارش افتانا (پایگاه خبری امنیت فناوری اطلاعات)، این آسیبپذیریها که از درجه خطر بحرانی تا متوسط دستهبندی شدهاند منجر به آسیبپذیریهایی از نوع DNS cache poisoning و Buffer overflow میشوند.

این مجموعه آسیبپذیریها به مهاجم اجازه میدهد تا از راه دور کد دلخواه خود را بر روی سیستم اجرا کرده، حملات محرومسازی از سرویس را پیاده کرده و یا کاربران را به صفحات دلخواه خود ازجمله صفحات فیشینگ هدایت کند.

لازم به ذکر است که سوءاستفاده از این آسیبپذیری ساده تلقی شده و مدیران مربوطه باید هرچه سریعتر نسبت به وصله کردن سرویسدهنده خود اقدام کنند.

شکل ۱-آسیبپذیریهای Buffer overflow ذکر شده

شکل ۲- آسیبپذیریهای DNS Cache Poisoning ذکر شده

با توجه به بررسیهای صورتگرفته تمامی نسخه های قبل از نسخه ۲.۸۳ آسیبپذیر هستند. با اجرای دستور زیر در خط فرمان میتوان شماره نسخه سرویسدهنده خود را مشاهده کرد:

dnsmasq -v

به مدیران و مسئولان مربوطه تاکید می شود تا از آخرین نسخه موجود یعنی نسخه ۲.۸۳ استفاده و سرویسدهنده خود را هرچه سریعتر بهروزرسانی کنند. همچنین در صورت عدم نیاز به این سرویسدهنده آن را غیرفعال کرده یا تنظیمات را به گونهای انجام دهند که این سرویسدهنده صرفا در شبکه داخلی اقدام به خدمترسانی کند.

با توجه به راهحلهای اشاره شده در منابع مختلف برای جلوگیری از آسیبپذیری DNS cache poisoning نیاز است تا ویژگی DNSSEC فعال باشد، اما در صورت فعال سازی این ویژگی مهاجم میتواند حملات Buffer overflow اشاره شده در متن گزارش را اجرا کند به همین منظور راهحلهای موقت برای مرتفعسازی این آسیبپذیریها مورد تایید مرکز ماهر نیست.

منابع

https://www.jsof-tech.com/disclosures/dnspooq/

https://www.tenable.com/blog/dnspooq-seven-vulnerabilities-identified-in-dnsmasq

کد مطلب : 17721

https://aftana.ir/vdchzqnz.23nqidftt2.htmlaftana.ir/vdchzqnz.23nqidftt2.html