افزایش حوادث امنیت سایبری، زیرساختهای حیاتی را فلج کرده و به کسبوکارها آسیب رسانده است. در این مقاله نحوه واکنش به آنها را مطالعه کنید.

۰

افزایش حوادث امنیت سایبری، زیرساختهای حیاتی را فلج کرده و به کسبوکارها آسیب رسانده است. در این مقاله نحوه واکنش به آنها را مطالعه کنید.

به گزارش افتانا به نقل از اتوماسیون، افزایش حوادث امنیت سایبری، زیرساختهای حیاتی را فلج کرده و به کسبوکارها آسیب رسانده است. برخی از آنها مانند حملات باج افزاری، حملات هدفمند هستند. با این حال، برخی از حوادث هم غیرهدفمند هستند، مانند آلودگی از طریق بدافزار که به یک رایانه غیرمجاز دسترسی پیدا میکند و به کل شبکه کنترل صنعتی سرایت میکند.

ایجاد معماری شبکه صنعتی مبتنی بر منطقه میتواند تا حدی آسیبها را کاهش دهد. در این میان، کارشناسان امنیت سایبری نیز اقدامات پیشگیرانهتری را برای حفاظت از شبکههای صنعتی پیشنهاد میکنند. این اقدامات را میتوان توسط یک سیستم پیشگیری از نفوذ صنعتی (IPS) تحقق بخشید که میتواند به طور مؤثر با نفوذها مقابله کرده و اثرات آنها را بر سیستمهای صنعتی کاهش دهد.

به گزارش افتانا به نقل از اتوماسیون، افزایش حوادث امنیت سایبری، زیرساختهای حیاتی را فلج کرده و به کسبوکارها آسیب رسانده است. برخی از آنها مانند حملات باج افزاری، حملات هدفمند هستند. با این حال، برخی از حوادث هم غیرهدفمند هستند، مانند آلودگی از طریق بدافزار که به یک رایانه غیرمجاز دسترسی پیدا میکند و به کل شبکه کنترل صنعتی سرایت میکند.

ایجاد معماری شبکه صنعتی مبتنی بر منطقه میتواند تا حدی آسیبها را کاهش دهد. در این میان، کارشناسان امنیت سایبری نیز اقدامات پیشگیرانهتری را برای حفاظت از شبکههای صنعتی پیشنهاد میکنند. این اقدامات را میتوان توسط یک سیستم پیشگیری از نفوذ صنعتی (IPS) تحقق بخشید که میتواند به طور مؤثر با نفوذها مقابله کرده و اثرات آنها را بر سیستمهای صنعتی کاهش دهد.

IPS چیست؟

IPS نوعی امنیت شبکه است که برای شناسایی و مسدود کردن تهدیدات شناسایی شده با نظارت مداوم بر شبکهها، جستجوی حوادث سایبری مخرب احتمالی و ثبت اطلاعات مربوط به آنها طراحی شده است. این سیستم دارای فناوری بازرسی بسته عمیق (DPI) است که دید امنیت شبکه را افزایش میدهد و در نهایت به کاهش خطرات و همچنین محافظت بیشتر از شبکههای صنعتی در برابر تهدیدات امنیتی کمک میکند.

IPS صنعتی مناسب برای شبکههای صنعتی

اگرچه فناوری IPS برای مدتی روی شبکههای فناوری اطلاعات بسیار خوب عمل کرده است، اما استقرار مستقیم IPS در شبکههای فناوری عملیاتی (OT) دشوار است زیرا اولویت اول شبکههای OT در دسترس بودن و عملکرد است، در حالی که اولویت اول امنیت سایبری فناوری اطلاعات (IT) محرمانه بودن است.

پیادهسازی یک IPS در شبکههای OT بدون در نظر گرفتن نیازهای عملیات روزانه مهندسان OT احتمالاً میتواند دستورات کنترلی را که برای تولید مهم هستند، مسدود کند و در نتیجه عملیات را مختل کند. برای تحقق الزامات امنیت سایبری OT، تقویت فناوری DPI با محور OT ضروری است.

فناوری DPI با محور OT میتواند چندین پروتکل صنعتی را شناسایی کرده و عملکردهای خاصی مانند دسترسی خواندن یا نوشتن را مجاز یا مسدود کند. بر اساس پروتکل شناسایی شده، یک IPS صنعتی میتواند از هرگونه پروتکل یا عملکرد غیرمجاز جلوگیری کند. این فناوری تضمین میکند که ترافیک در شبکههای صنعتی قابل اعتماد و غیرمخرب است.

پیادهسازی یک IPS در شبکههای OT بدون در نظر گرفتن نیازهای عملیات روزانه مهندسان OT احتمالاً میتواند دستورات کنترلی را که برای تولید مهم هستند، مسدود کند و در نتیجه عملیات را مختل کند. برای تحقق الزامات امنیت سایبری OT، تقویت فناوری DPI با محور OT ضروری است.

فناوری DPI با محور OT میتواند چندین پروتکل صنعتی را شناسایی کرده و عملکردهای خاصی مانند دسترسی خواندن یا نوشتن را مجاز یا مسدود کند. بر اساس پروتکل شناسایی شده، یک IPS صنعتی میتواند از هرگونه پروتکل یا عملکرد غیرمجاز جلوگیری کند. این فناوری تضمین میکند که ترافیک در شبکههای صنعتی قابل اعتماد و غیرمخرب است.

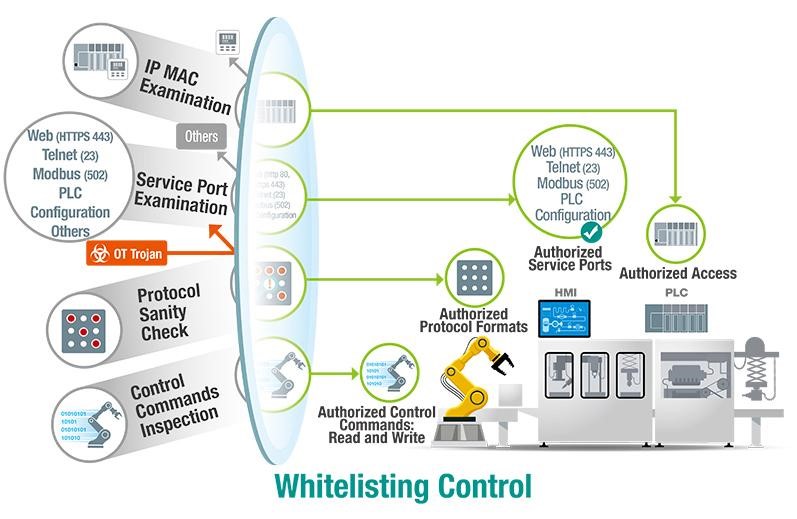

کنترل لیست سفید، کنترل دسترسی گرانولار را تعریف میکند

کنترل لیست سفید یک مکانیسم تأیید و رفتن (approve-and-go) است که تنها با اجازه دسترسی به دستگاههای مجاز، سرویس، فرمت پروتکل و دستورات کنترل موجود در لیست سفید انجام میشود. این مکانیسم تضمین میکند که تمام فعالیتهای شبکه در شبکههای صنعتی مجاز است و اپراتورهای شبکه میتوانند کنترلهای دسترسی گرانولار را که نوعی توانایی کنترل دسترسی به دادهها و منابع بر اساس هر کاربر یا هر گروه است، در سطوح مختلف بسته به نیازهای عملیاتی تعریف کنند. برای مثال، مهندسان OT میتوانند لیست سفیدی را از دستگاهها و سرویسها یا پورتهای IP که مجاز به دسترسی به تمام یا بخشی از کل شبکه هستند، تعریف کنند.

علاوه بر این، امکان تعریف فرمت پروتکل مجاز نیز برای جلوگیری از عبور دستورات غیرمجاز از طریق شبکه وجود دارد. مهندسان OT حتی میتوانند تعریف کنند که کدام دستورات کنترلی میتوانند از طریق شبکه عبور کنند تا خطای انسانی مرتبط با ارسال یک فرمان کنترل اشتباه را کاهش دهند. با کنترل لیست سفید، احتمال حمله DoS توسط تروجانهای OT میتواند به میزان قابل توجهی کاهش یابد.

علاوه بر این، امکان تعریف فرمت پروتکل مجاز نیز برای جلوگیری از عبور دستورات غیرمجاز از طریق شبکه وجود دارد. مهندسان OT حتی میتوانند تعریف کنند که کدام دستورات کنترلی میتوانند از طریق شبکه عبور کنند تا خطای انسانی مرتبط با ارسال یک فرمان کنترل اشتباه را کاهش دهند. با کنترل لیست سفید، احتمال حمله DoS توسط تروجانهای OT میتواند به میزان قابل توجهی کاهش یابد.

سناریوهای حفاظتی یک IPS صنعتی

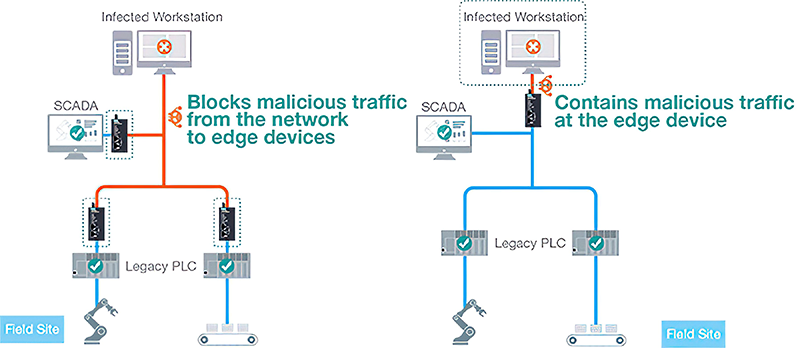

۱. مسدود کردن ترافیک مخرب

یک IPS صنعتی برای محافظت از شبکههای صنعتی از طریق مسدود کردن ترافیک مخرب از شبکه به دستگاههای لبه (هر قطعه سختافزاری که جریان داده را در مرز بین دو شبکه کنترل میکند) و با محدود کردن ترافیک مخرب در دستگاههای لبه طراحی شده است.

میتوان آن را در مقابل داراییهای حیاتی مانند PLC و HMI قرار داد تا امنیت شبکه را افزایش داده و در دسترس بودن شبکه را تضمین کند و در عین حال از داراییهای حیاتی در برابر دستکاری عوامل مخرب محافظت کند. به عنوان مثال، هنگامی که یک ایستگاه کاری به بدافزار آلوده میشود، این بدافزار اغلب راه خود را پیدا میکند تا به دستگاهها و شبکههای زیادی که ممکن است گسترش یابد. احتمالاً تا زمانی که یک مهندس OT یا اپراتور شبکه متوجه آن شود، ممکن است به اکثر دستگاههای موجود در شبکه سرایت کند.

بنابراین، هر دو اقدام پیشگیرانه برای کاهش خطرات مهم هستند. یکی از اقدامات این است که هنگام آلوده شدن شبکه، در ابتدا ترافیک مخرب را مسدود کنید و دیگری این است که اگر متأسفانه آلودگی رخ داد، آن را تا حد قابل کنترلی مهار کنید.

میتوان آن را در مقابل داراییهای حیاتی مانند PLC و HMI قرار داد تا امنیت شبکه را افزایش داده و در دسترس بودن شبکه را تضمین کند و در عین حال از داراییهای حیاتی در برابر دستکاری عوامل مخرب محافظت کند. به عنوان مثال، هنگامی که یک ایستگاه کاری به بدافزار آلوده میشود، این بدافزار اغلب راه خود را پیدا میکند تا به دستگاهها و شبکههای زیادی که ممکن است گسترش یابد. احتمالاً تا زمانی که یک مهندس OT یا اپراتور شبکه متوجه آن شود، ممکن است به اکثر دستگاههای موجود در شبکه سرایت کند.

بنابراین، هر دو اقدام پیشگیرانه برای کاهش خطرات مهم هستند. یکی از اقدامات این است که هنگام آلوده شدن شبکه، در ابتدا ترافیک مخرب را مسدود کنید و دیگری این است که اگر متأسفانه آلودگی رخ داد، آن را تا حد قابل کنترلی مهار کنید.

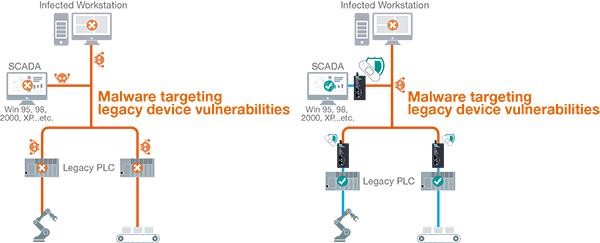

۲. وصله مجازی برای کاهش قرار گرفتن سیستم در معرض تهدیدات سایبری

وصله مکرر به طور قابل توجهی قرار گرفتن سیستم در معرض تهدیدات سایبری را کاهش میدهد. با این حال، اعمال وصلهها همچنان یک چالش حیاتی در محیط های OT است. هنگام شناسایی آسیبپذیریها، دستگاههای سیستمهای کنترل صنعتی همیشه برای بهروزرسانی در دسترس نیستند. به عنوان مثال، یک عملیات تولیدی برای مدتی قبل از برنامه نگهداری بعدی خود ادامه مییابد و در حال اجرا است.

گاهی اوقات، احتمالاً بهروزرسانی امکان پذیر نیست زیرا دستگاههای موجود در سیستمهای کنترل صنعتی ممکن است چرخه عمر طولانی خود را سپری کرده باشند و فروشندگان دیگر بهروزرسانی مربوط به آنها را ارائه نمیدهند. فناوری وصله مجازی میتواند با محافظت در برابر آسیبپذیریها به تکمیل فرآیندهای مدیریت وصله موجود کمک کند. وصله مجازی بهعنوان یک ابزار امنیتی اضطراری بدون عامل نقش دارد که مدیران و اپراتورهای OT میتوانند از آن برای رفع سریع آسیبپذیریهای تجهیزات OT آسیبپذیر استفاده کنند.

گاهی اوقات، احتمالاً بهروزرسانی امکان پذیر نیست زیرا دستگاههای موجود در سیستمهای کنترل صنعتی ممکن است چرخه عمر طولانی خود را سپری کرده باشند و فروشندگان دیگر بهروزرسانی مربوط به آنها را ارائه نمیدهند. فناوری وصله مجازی میتواند با محافظت در برابر آسیبپذیریها به تکمیل فرآیندهای مدیریت وصله موجود کمک کند. وصله مجازی بهعنوان یک ابزار امنیتی اضطراری بدون عامل نقش دارد که مدیران و اپراتورهای OT میتوانند از آن برای رفع سریع آسیبپذیریهای تجهیزات OT آسیبپذیر استفاده کنند.

به منظور پیگیری کارایی عملیاتی همیشه مهم است که امنیت سایبری در نظر گرفته شود. این تصور که شبکههای OT ایزوله و ایمن هستند، توسط چندین رویداد امنیتی سایبری در کارخانههای تولیدی کاهش یافته است.

دو جهت مختلف را میتوان برای افزایش امنیت شبکه در نظر گرفت. یکی از آنها این است که اطمینان حاصل کنید که شبکههای صنعتی شما دارای زیرساخت شبکه ایمن از پایه و اساس است که اجازه میدهد ترافیک مجاز به مکانهای صحیح جریان یابد. از طرف دیگر، میتوانید داراییهای حیاتی را شناسایی کنید و به آنها محافظت لایهای و فعال مانند IPS صنعتی و کنترل لیست سفید بدهید.

منبع: Automation

کد مطلب : 20880

https://aftana.ir/vdchv6ni.23nv6dftt2.htmlaftana.ir/vdchv6ni.23nv6dftt2.html

تگ ها